ESET descobre o primeiro ciberataque de rootkit UEFI

A segurança informática continua em destaque devido aos muitos e diversos tipos de ataque. Recentemente a ESET detetou o primeiro caso de rootkits UEFI num ataque informático real.

Segundo o fabricante de soluções de segurança na Internet, operadores do grupo Sednit usaram diferentes componentes de malware que a ESET chamou de “Lojax” para atacar organizações governamentais nos Balcãs, bem como na Europa Central e Oriental.

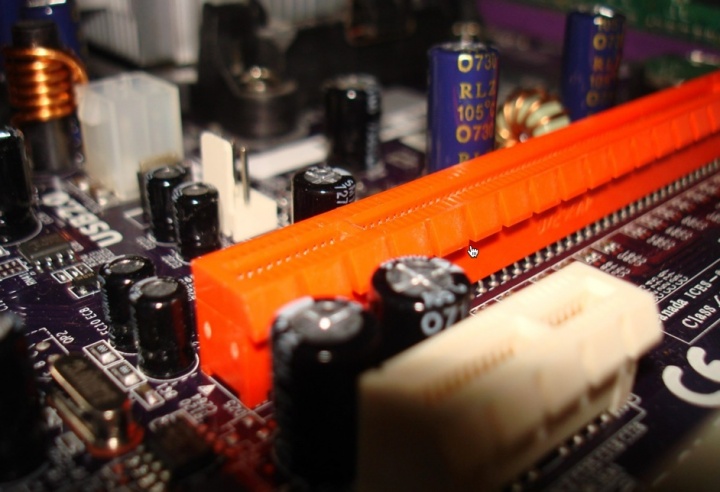

Os rootkits UEFI (ou Unified Extensible Firmware Interface) são notoriamente conhecidos enquanto ferramentas perigosas de implementação de ciberataques, sendo difíceis de detetar e capazes de sobreviver a medidas de segurança como reinstalação do sistema operativo e até substituição de disco rígido.

Até à deteção pela ESET, nenhum rootkit UEFI tinha sido avistado em situação real de ataque. Demonstrado em conferências da especialidade, em ambiente controlado, para apresentar os perigos do conceito, ficou agora provada a utilidade do software em campanhas maliciosas.

Rootkit UEFI in the wild

A campanha Sednit, que opera pelo menos desde 2004, tem feito manchetes nos últimos anos: julga-se que seja ela a responsável por ataques como o hacking ao Comité Nacional Democrata um pouco antes das eleições presidenciais nos Estados Unidos, em 2016. O grupo também é suspeito de estar por detrás do ataque informático à rede de televisão TV5Monde, do acesso não autorizado aos emails à World Anti-Doping Agency, entre outros.

De acordo com a ESET, este grupo foi bem-sucedido pelo menos uma vez na implementação de um módulo UEFI numa memória flash de um sistema SPI. Este módulo é capaz de enviar e executar malware no disco durante o processo de arranque.

Este método de persistência é particularmente invasivo, pois além de sobreviver à reinstalação do sistema operativo, também suporta a substituição de um disco rígido. Além disso, limpar o firmware UEFI de um sistema significa reinstalar a memória flash, um procedimento pouco usual e apenas à distância de utilizadores especializados.

Como a ESET o protege do firmware UEFI malicioso

A ESET é o único grande fabricante de segurança da Internet que adiciona uma camada dedicada às suas soluções de segurança para combater este novo fenómeno. O “UEFI Scanner” é um módulo cuja única função é ler o conteúdo do firmware UEFI e torná-lo acessível para verificação.

Assim, o ESET UEFI Scanner possibilita que o mecanismo de verificação regular da ESET analise e imponha a segurança num ambiente de pré-inicialização. Na prática, o módulo foi desenvolvido para detetar componentes maliciosos no firmware e relatá-los ao utilizador, permitindo-lhe estar mais preparado para se defender.

Este artigo tem mais de um ano

Como posso fazer o teste ao PC, algum link gratuito?

Da mesma forma que este método ainda não está disseminado, a existência de tools de detecção não são recorrentes, e mesmo com o passar do tempo será algo muito difícil de produzir. No entanto penso que podes ficar descansado, é algo tão delicado e ao alcance de poucos, que dificilmente chega ao mero cidadão em tempo útil… Para já este conhecimento certamente será usado apenas como eu costumo dizer, “em cães grandes” e apenas quando já o mecanismo for mais conhecido pelo público é que começa a chegar a nós pequenos… Não deverá levar muito tempo, mas também não é para já.