O mistério continua, avaliação do TrueCrypt não revelou nada

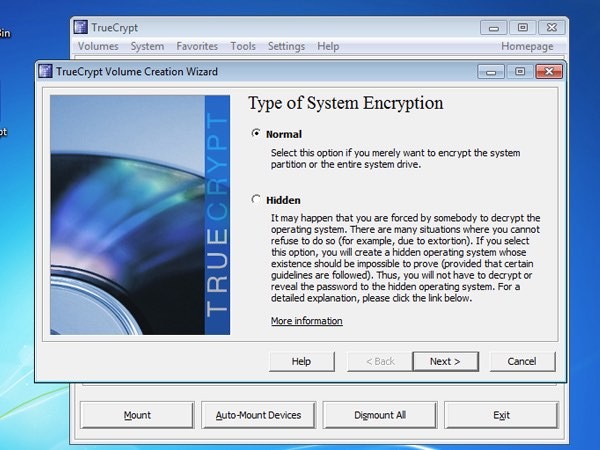

O TrueCrypt era uma das aplicações que todos reconheciam como preparadas para dar aos utilizadores a segurança necessária para a encriptação dos seus dados.

Depois de em Maio do ano passado terem sido levantadas várias questões sobre a sua segurança, lançadas pela equipa que o mantinha, surgiu agora a versão final da sua avaliação e nada de mal foi descoberto.

O que aconteceu ao TrueCrypt ainda está hoje por esclarecer. A mensagem deixada no seu site pela equipa que mantinha esta ferramenta foi bastante estranha e ninguém da comunidade conseguiu entender até hoje o que se passou.

Sem uma causa ou razão aparente o site oficial do TrueCrypt passou a redireccionar para uma página alojada no Sourceforge e os seus conteúdos aconselham a que os utilizadores abandonem a utilização da ferramenta e que passem a usar a criptografia que a Windows disponibiliza, o BitLocker.

Nada indicava que pudesse haver qualquer problema com o TrueCrypt e nenhuma justificação plausível foi apresentada e a verdade é que esta aplicação caiu em descrédito e as dúvidas sobre eventuais problemas mantiveram-se até hoje.

Antes desta situação já tinha sido criada uma equipa para auditar esta ferramenta e avaliar possíveis problemas de segurança. A primeira avaliação preliminar do TrueCrypt, realizada pela Open Crypto Alliance Project, não tinha revelado qualquer problema.

Mas os resultados finais da auditoria surgiram agora e mantiveram-se inalteradas as conclusões iniciais, que indicavam que o TrueCrypt não tinha qualquer problema de segurança.

As mais de 700 mi linhas de código foram avaliadas pela Open Crypto Alliance Project e à parte de pequenos problemas pontuais e sem grande impacto, nenhum problema grave foi encontrado no TrueCrypt.

Esta avaliação vem devolver alguma segurança a todos os que ainda hoje usam o TrueCrypt, mas mantêm alguma das dúvidas iniciais sobre o problema que surgiu.

Tudo apontava para existir um problema grava com esta aplicação e que teria sido essa a razão para a equipa do TrueCrypt ter abandonado o seu desenvolvimento.

A verdade surgiu agora e tudo mostra que esses problemas de segurança não existem e que o TrueCrypt é uma aplicação segura e bem construída.

O relatório que iria esclarecer tudo o que se passou com o TrueCrypt acabou agora por deixar ainda mais dúvidas sobre as razões que levaram a ser abandonado.

Este artigo tem mais de um ano

Sempre acreditei que tinha algo estranho nisso.

Só reforça a minha idéia que o Bitlocker pode ser aberto por organizações governamentais, com o aval da Microsoft ou senha mestra.

Com certeza o Truecrypt ainda é seguro.

Ou seja, o bitlocker é uma palhaçada.

Ninguém disse isso!

No comentário do Julinho, a sua ideia foi esclarecida usando o verbo transitivo “pode”, que transmite a ideia de hipótese, ou seja, o que ele disse pode ou não ter razão. Há que ter sempre em vista estes detalhes!

“A verdade surgiu agora e tudo mostra que esses problemas de segurança não existem e que o TrueCrypt é uma aplicação segura e bem construída.”

Li o relatório e o que lá diz ė que no tempo limitado que os três engenheiros tiveram para examinar o código não encontraram nada de muito grave – mas a verificação não foi exaustiva.

Os tipos que tomavam conta do projecto open source TrueCrypt encerraram-no, sem dar explicações, mas dando a entender que o código estava comprometido. Lembro-me de a empresa que eles tinham contratado para examinar o código ter ficado surpreendida, porque não tinha encontrado nada.

Eu diria que o TrueCrypt sofre de “risco reputacional”. Os seus responsáveis encerraram o projecto sem motivo, só porque lhes “deu na bolha”?

Em alguns comentários que tinha lido sobre o assunto diziam que os desenvolvedores já tinham uma certa idade e o mais provável eram terem decidido “reformar-se”. E que nessa decisão já estariam a contar que eventualmente fossem feitos forks (e que acabou mesmo por haver como o VeraCrypt p.e.), pelo que o projeto nunca iria morrer.

“Sem uma causa ou razão aparente o site oficial do TrueCrypt passou a redireccionar para uma página alojada no Sourceforge e os seus conteúdos aconselham a que os utilizadores abandonem a utilização da ferramenta e que passem a usar a criptografia que a Windows disponibiliza, o BitLocker.”

Parágrafo interessante. Deixar de usar opensource e passar a confiar dados sensíveis em ferramentas MS 🙂 ri-me.

+1

:d

Algo de estranho aconteceu ai…existem no truecrypt algumas coisas que podem ser mudadas, mas pelo que os peritos dizem nenhuma falha foi encontrada…

Aquilo que o snowden diz, é que a NSA não conseguia quebrar o truecrypt… muito provavelmente por isso, foram feitas pressões ou ameaças a propria vida dos developers, e eles abandonaram o projecto…

Os developers dizem :

“…com muita sorte pode ser que alguém continue o nosso trabalho…”

eu não sei exactamente o que isto quer dizer…?quem os pressionou?ou ameaçõu, ou pagou furtunas para pararem?

ninguém sabe, e eles não falam sobre o assunto…que coisa estranha..mas sugerem bitlock da MS ??

foi a MS o intermediario da NSA, que lhes pagou??muito estranho..

A razão é simples, os EUA e por sua vez as entidades de segurança NA, querem ter acesso as aplicações sem restrições através de “backdoors”.

Talvez o TrueCrypt não lhes permitia, então forçaram lhes ao abandono do mesmo, possivelmente recorrendo a ameaças á equipa de desenvolvimento, e por sua vez os mesmos tentaram induzir as pessoas que o seu software não era seguro, e começassem usar o da Microsoft, assim já permite à NSA e outras identidades semelhantes acederem por “backdoors”.

Vivemos numa sociedade gerida por uma política de ditadura democrática e de falsa liberdade…

Para os interessados existe o VeraCrypt, a continuação do TrueCrypt!

Era isso que achava, que não havia nada de (muito) errado com o Truecrypt. O que provavelmente aconteceu é que os autores devem ter recebido uma daquelas cartinhas do tribunal secreto da NSA a exigir a colocação de alguma fraqueza na segurança do mesmo e então decidiram cumprir o mandato colocando uma nova versão que só permitia desencriptar e assim cumpriam a exigência.

Outra possibilidade é terem decidido abandonar o projeto visto que passado mais de 1 ano a aceitarem doações, devem ter recebido tão pouco que decidiram que se poucos estavam dispostos a contribuir a sério, não valia a pena estar a perder mais tempo com o aquilo.

Para todos os efeitos, o próprio relatório que li na integra deixa bem claro, que não se tratou de uma análise exaustiva nem segundo a definição daqueles que realizaram a análise! Só se focaram em alguns aspetos! Por exemplo só deram primazia ao algoritmo AES, e não reviram os outros. Enfim, está muito longe de se puder dizer que está vistoriado o código fonte! Ainda terão outros de analisar por si, ou pagar a quem possa analisar, para que se possa concluir se realmente está bem implementado, porque o que resta analisar também pode ser uma fonte importante de vulnerabilidades que são desconhecidas neste momento, e que idealmente não existem… mas ninguém aparentemente disse oficial que analisou tais partes e que estão corretamente implementadas e são a solução ideal.

O código continua a ser mantido por outros projetos, como é o caso da Veracrypt ( https://veracrypt.codeplex.com ), de forma gratuita e também com segurança acrescida em alguns pormenores.

Esse veracrypt é bom?

Não há grandes análises, não sei se será tão bom como o truecrypt.

Se houver alguém que me possa esclarecer agradecia!

Aparentemente é bastante mais seguro que o Truecrypt, pois a acreditar no autor que a mantêm, foram feitas diversas melhorias na segurança do mesmo, e também esta auditoria já foi aplicada à versão mais recente do VeraCrypt como podem ver aqui: https://veracrypt.codeplex.com/wikipage?title=Release%20Notes&version=13 e outras melhorias já introduzidas anteriormente: https://veracrypt.codeplex.com/discussions/569777#PostContent_1313325

Mesmo assim não parece perfeito… mas será melhor que o Truecrypt.

MAS: ninguém, aparentemente, fez uma auditoria completa ou sequer parcial do Veracrypt, baseado originalmente no Truecrypt… logo se só querem auditado por terceiros, não existe, tanto quanto sei nenhum programa que cumpra esse critério… talvez o PGP da Symantec? Que também não sei se foi realmente revisto por terceiros.

O pplware podia fazer uma análise ao veracrypt…

Vai ser de seguida 🙂

Manter uma coisa deste nível fica caro. Com o aumento de 18300% nos utilizadores de internet durante os últimos 3 anos, é de esperar que vários projetos fiquem pelo caminho.

Uma das razões costuma ser a falta de tempo e dinheiro para manter uma coisa a funcionar e ir realizando updates. O criador e os seus amigos podem ter mudado de trabalho (ou ficado sem ele…) e deixaram de poder suportar o programa.

Assim, decidiram que era mais simples deixar as pessoas usarem uma ferramenta a que já tinham acesso, em vez de irem atrás de outras ferramentas que podem ter problemas. Nada mais simples do que dar a entender que o programa deles terá algum problema… com a velocidade que estas notícias se propagam, as pessoas passam a usar outros programas rapidamente e sem fazer grandes perguntas.

Boas,

Acho que muita gente culpa a NSA(E acho que teve muito haver com isso), porém quem ‘fazia’ o truecrypt é/são muito reservado/s, depois, como já é dito mais acima estão na ‘reforma’.

O que eles também podem ter feito é ter fechado as portas para evitar que o pessoal copiasse o trabalho deles e fizesse borrada. Isto é o código é opensource mas a licença é manhosa e diz que se pode ler/verificar mas não se pode usar o código noutro programa (alguams alterações à lic. feitas a ultima da hora…)

Penso que a pressão que deveriam ter da NSA(entre outras ‘polícias’ do mundo) juntamente ver o seu projeto a ser desmantelado e mal implementado por outros, fecharam as portas.

Agora a parte de pedir ao pessoal para usar o bitlocker? Existem mais computares (PC Desktop/Portáteis) a correr windows, por isso aparece logo o bitlocker eles também disponibilizam de como fazer isso em mac http://truecrypt.sourceforge.net/OtherPlatforms.html e ainda dizem para linux “Use any integrated support for encryption. Search available installation packages for words encryption and crypt, install any of the packages found and follow its documentation.”

Portanto eles só estão a indicar ás pessoas que usem o que já vem com a plataforma (no caso do windows o bitlock).

Uma notícia que saiu aqui no Brasil é que o pessoal do TrueCrypt foi forçado a abandoná-lo depois que o FBI não conseguiu durante 5 meses “abrir” um HD do banqueiro brasileiro Daniel Dantas do grupo Opportunity, e que está envolvido em um escândalo financeiro em 2008.

Apesar de ser muito anterior, o escândalo estava ligado ao do governo do molusco (Lula) – “mensalão”, envolvento a privativação dos grupos de telefonia brasileiras, lavagem de dinheiro, envio de dinheiro ao exterior. A Telecom Italia (TIM) esteve envolvida nisso e mais recentemente a Portugal Telecom está aparecendo como fornecedora de dinheiro ao molusco.

Esse grupo também tinha um procedimento parecido com o do HSBC para pessoas que queriam aplicar grande somas de dinheiro.

Todas as informações estavam gravadas nos HDs dele e nada foi recuperado até agora… e isso foi a gota d’água no copo dos especialistas americanos em segurança. Se isso acontece com um banqueiro, o que dizer dos grupos terroristas?

Concordo, acho que esse caso ajudou bastante aumentar a pressão sobre eles.

è sempre bom saber que “estamos seguros” após “uma avaliação – aos moldes – das avaliações parlamentares portuguesas.

Sem mais comentário.

“Não revelou nada”? Revelou que não tem backdoors e pode continuar a ser utilizado. Isso não é nada. 😉

Eu seguramente uso o truecrypt 7.1, sem medo. A explicação que deram e o direcionamento para o software da Microsoft, só aumentou a minha certeza. Alguém conhece ou confia no veracrypt. Achei interessante, porem não sei quem são seus desenvolvedores.