Vulnerabilidade “teclas presas” no Windows 7

Mesmo apesar de antiga mas muito devido ao final de suporte do Windows XP e à recente migração para o Windows 7, esta falha afecta vários computadores em várias instituições públicas e privadas.

A vulnerabilidade permite o acesso de Administrador ao computador permitindo entre outras coisas a criação de novas contas e alteração da palavra-passe.

Está disponível em todos as versões do Windows 7 e recorre apenas a ferramentas disponibilizadas pelo próprio sistema operativo.

A falha de segurança existente consiste na execução do programa bloco de notas com privilégios SYSTEM, superiores aos de Administrador, disponibilizando a possibilidade de alteração de todos os ficheiros do sistema operativo. Neste caso iremos substituir o programa da funcionalidade das teclas presas SETHC.exe pela linha de comandos CMD.exe

Para provocar a falha de segurança é necessário utilizar a ferramenta de reparação do arranque e provocar um erro na mesma. No final desse erro está disponível uma ligação para a declaração de privacidade através do programa bloco de notas, executado pelo utilizador SYSTEM. Uma vez no programa bloco de notas na opção de Abrir do menu Ficheiro é possível ter acesso a todos os ficheiros do disco.

Em baixo segue um breve guia explicando como alterar a palavra-passe de Administrador que foi esquecida:

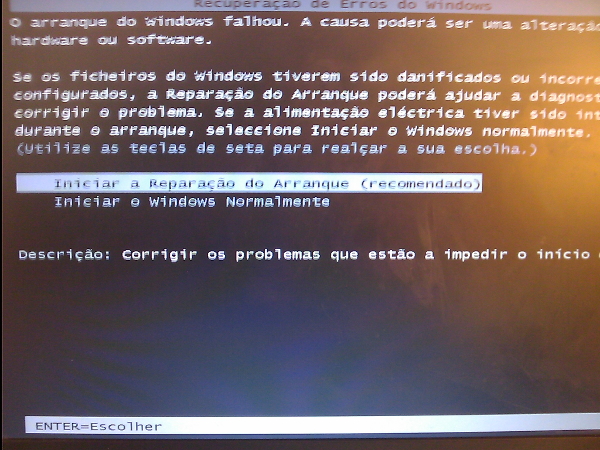

1. Para ter acesso ao programa de reparação do arranque é necessário pressionar simultaneamente as teclas Ctrl, Alt e Delete assim que o logótipo do Windows 7 aparece no ecrã.

2. Entrar em modo de reparação do arranque, assim que estiver indicado no ecrã.

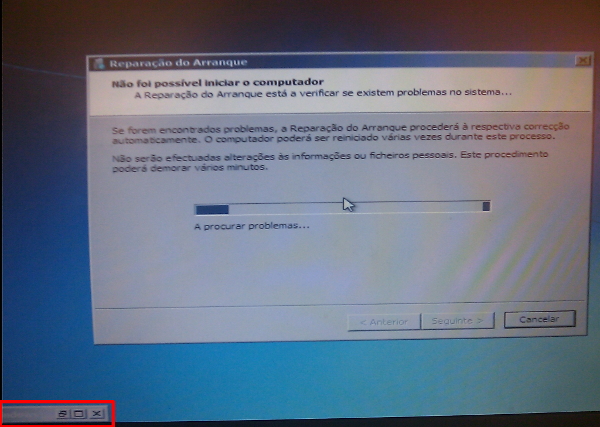

3. Aguardar que apareça uma janela da linha de comandos no canto inferior esquerdo e cancelar a execução da mesma, utilizando o Crtl + C.

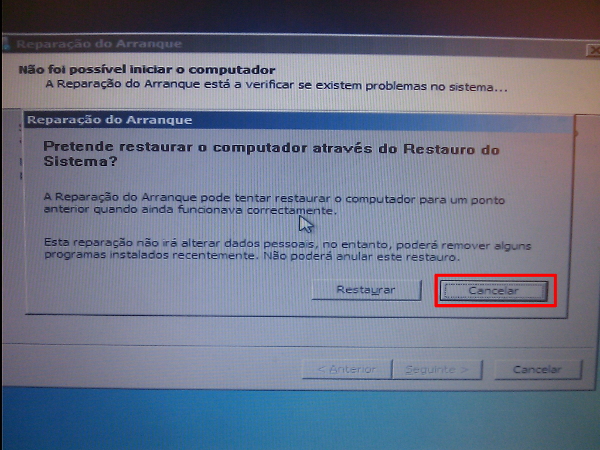

4. Cancelar o restauro do sistema.

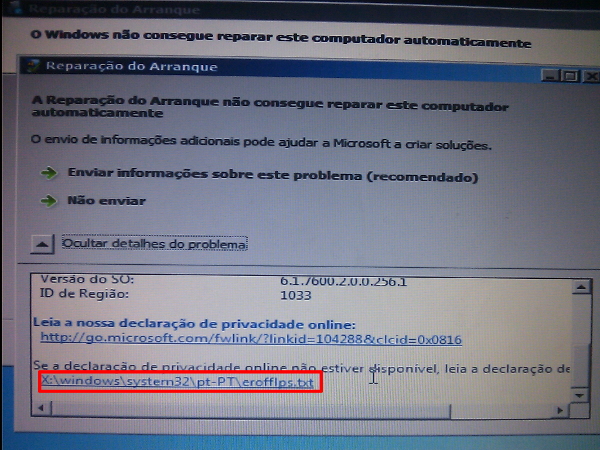

5. Passado algum tempo deverá aparecer uma janela de erro, onde será necessário expandir os "Detalhes do problema".

No final deverá constar um link sobre a declaração de privacidade (X:\windows\system32\pt-PT\erofflps.txt) onde devemos carregar para abrir o programa bloco de notas.

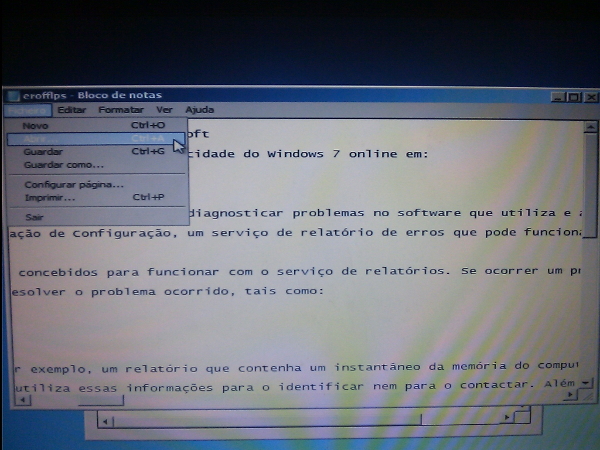

6. Seleccionar o menu Ficheiro e a opção Abrir.

7. Identificar e seleccionar a drive onde se encontra a instalação do Windows e ir para a pasta Windows\system32

8. Seleccionar a opção "Todos os ficheiros" no campo "Ficheiros do tipo"

9. Renomear o programa sethc.exe para sethc2.exe

10. Copiar o programa cmd.exe e renomear para sethc.exe

11. Reiniciar o computador e deixar o Windows carregar normalmente

12. Carregar cinco vezes seguidas na tecla Shift e seguidamente deverá aparecer um terminal.

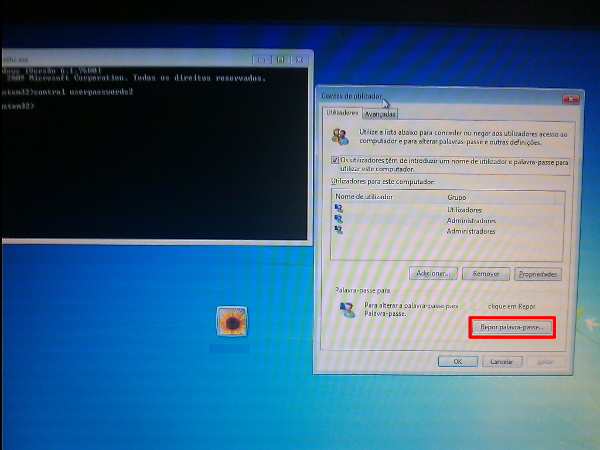

13. No terminal executar o comando "control userpasswords2"

14. Depois basta seleccionar a conta de Administrador e carregar na opção "Repor palavra-passe"

Para reparar esta falha, basta desligar as teclas presas através da chaves de registo:

"HKEY_CURRENT_USER\Control Panel\Accessibility\HighContrast\Flags\Reg_SZ\4218"

" HKEY_CURRENT_USER\Control Panel\Accessibility\StickyKeys\Flags="506" "

Este artigo tem mais de um ano

Boas pessoal, achei o artigo muito interessante, bem como a solução para o problema através da modificação das chaves de registo. Mas corrijam-me se estiver errado, esta vulnerabilidade implica um acesso físico á máquina, certo?

Se colocar-mos uma password na BIOS de acesso ao boot do próprio disco,não seria esta mais uma solução a ter em conta, uma vez que apenas o PC se iniciaria se o utilizador tiver essa password para reiniciar o Sistema Operativo?

Cumprimentos

Não me parece que colocar pass na bios seja assim tao seguro, bastando fazer um reset ao pc, ficando tdo normal e sem pass…

Claro Filipe, mas isso implicaria um reset a partir do sistema operativo a correr, se a máquina estiver desligada, essa pass de acesso ao hdd apareceria antes de se poder fazer qualquer combinação de teclas ao aparecer o logo do windows 7.

Obrigado e cumprimentos.

Ou abrir a máquina e fazer o chunt nos pinos de reset (no caso de PC, colocar o jummper no reset)

Quando se quer, o que tem de ser tem muita força, não é uma pass na bios que vai parar alguém, os putos devem flashar a bios e fica logo sem a pass, quem tem tempo abre o pc e faz reset

Para flashar a BIOS tens de ter acesso ao PC. Se ele tiver desligado tens de abri-lo fisicamente.

Para um computador pessoal é bastante fácil retirar a password à BIOS. No caso de instituições públicas e privadas que tenham computadores partilhados é mais complicado. Este artigo é mais um alerta para essas instituições.

Eu não achei o artigo interessante de todo.

Com acesso físico a máquina, o que não falta são vulnerabilidades, e no caso do Windows está bem protegido tendo em conta a concorrência.

No caso do Linux, MacOSX, os acessos são muito mais fáceis.

Pffff…

Muito mais fáceis?

No OSX possível acederes a um Mac com acesso físico, mas não se ativares o FileVault.

O mesmo se diz do Windows se activares o bitlocker ou outro agente de encriptação do disco.

Eu não disse que era fácil entrar no Windows com disco protegido…

Pois não?

Se bem me lembro, ainda não há muito tempo se conseguia entrar num mac e alterar a pass do root com um processo simples através do arranque de segurança, não sei se entretanto já foi corrigido…

Isso não é falha. É feature. Se o root não tiver password, ao alterares as opções de arranque, ele vai entrar com o utilizador root, sem pedir password. Não tenho a certeza mas no ubuntu, quando instalas o sistema operativo, não tens que esclher uma password para root, apenas para o “utilizador” comum.

Sugiro uma maquina com password na bios e com disco encriptado e bloqueado à maquina. Com Linux instalado com o sistema de ficheiros ext4 + lvm + encriptação do sistema de ficheiros.

Esta já é velhinha xD e ainda demora, era pior se fosse escrever “bill gates ftw!” enquanto aparecia a imagem de boot e tínhamos acesso administrativo ao pc 😀

Bem visto, obrigado pelo esclarecimento, daí a minha dúvida. :/

O “know how”, “know what” e o “know who” (Informação) são as coisas mais valiosas.

Obrigado

utilman.exe

Gostei do artigo , desta forma ai não sabia fazer , sabia de outra forma , agregando valor. 😉

Isto já é velho como o caraças, não é só as teclas presas, a lupa também funciona.

ou a antiga protecçao do ecra

Sim, já é uma vulnerabilidade com algum tempinho, mas como houve uma vaga de migrações devido ao fim do suporte do XP e algumas muitas dessas migrações foram para o 7, é sempre bom avisar. 🙂

Com acesso Físico à máquina é só usar um cd de arranque, por ex. o Hiren, e fazer reset à pass de qualquer utilizador

Realmente com o Hirens boot é muito mais rápido….

Sim, exactamente. A não ser que tenham posto passwords na Bios para não permitir o acesso fácil a outros mecanismos de boot como é normalmente o caso de instituições públicas e privadas que tenham computadores partilhados.

A mim o que importa esclarecer é para que raio é precisa a funcionalidade das teclas presas?

Eu já accionei a janela de aviso, mas o que li foi a forma como usamos o teclado com a pressão simultânea ou sequencial de alguns comandos como o “Shift+Control+Alt” para o “Shift, Control, Alt”.

Fora isto, não vejo utilidade nenhuma a não ser que me expliquem.

Obrigado.

são funções de acessibilidade para pessoas com menos destreza a premir várias teclas ao mesmo tempo. Se só tivesses 2 dedos como é que fazias ctrl+alt+del?

O que tu queria dizer era, se eu só tivesse uma mão.

Eihhhh. Esta é tão velhinha! Lembro-me de andar a brincar com isto há para aí uns 10 anos, num computador com XP.

Como é possível que a MS ainda não tenha corrigido isto??

Ainda há uns dias fiz reset a uma password do Win 7, bastou usar um live CD de Linux para aceder ao sistema de ficheiros do Windows. O resto está descrito no artigo.

PS – Era da minha irmã que alterou a pass e esqueceu de seguida… 😉

Eu já fiz isso em todos os computadores da sala de estudo da minha escola kkk

Já vi tantos vídeos os crackers(tenho tutoriais) ensinando como se tornar super- Administrador do PC privado e contornar o bloqueio pela Bios que não fico surpreso com este alerta.

De qualquer forma o artigo é excelente e agregador informações.

Já utilizei isto à tempos.

Uma vez tinha alterado a pass do windows, e depois não conseguia aceder a ele, então pesquisei e encontrei esta solução e resolveu :p

Solução :

– Pass na BIOS e lacrar o PC

– Desabilitar arranque por outros dispositivos

– Encriptar HDDs

– Em caso de empresas, desabilitar tudo através de GPOs e deixar apenas o que o utilizador final precisa.

Fica aqui a dica 🙂

Coisas “a la” Micro$oft. E ainda li alguém dizer que no Linux é pior: há vulnerabilidades mas não é pior. Disco encriptado com uma password forte e resolvem-se grande parte dos problemas que envolvam acesso fisico e reboot… Se as pessoas pagassem para ter Windows não o defendiam tanto, mas a maioria ou tem copia ilegal ou tem uma versao adquirida com um pc, que nao sendo gratuita, já está “camuflada” no preço do pc.

Bom artigo. Vou já escaqueirar o meu pc todo!

Para os que dizem que atraves de acesso fisico a maquina, metam um cadeado na caixa do pc 😉

Inscrivel, é só espertos aqui. Têm aqui um excelente artigo, para quem não sabe, fica a saber e para quem sabe, relembra. Mas mesmo assim vêm comentar que é velhinha, e afins. Enfim!

não ha solução para o problema a vulnerabilidade esta em todas as ferramentas de acessibilidade costumo fazer isso com a lupa, da com o teclado no ecra, narrador, etc