Atacar semáforos com um simples PC é tarefa fácil…

…segundo revelam investigadores na área da segurança da Universidade de Michigan

Conseguir aceder ao sistema que controla os semáforos parece ser uma cena de uma filme (ex.Live Free, Die Hard ou The Italian Job). Mas, de acordo com um estudo agora apresentado por um grupo de investigadores na área da segurança, atacar o sistema dos semáforos é algo muito simples bastando para isso ter um PC e uma placa wireless que funcione nos 5,8 Ghz.

Depois é só aceder à rede sem fios que até se encontra desprotegida!

O anuncio de que é possível atacar semáforos com um simples PC é surpreendente, até porque, segundo o artigo cientifico publicado aqui o processo é realmente trivial. Os investigadores realizaram um conjunto de “ataques”, com sucesso, em mais de 100 semáforos reais.

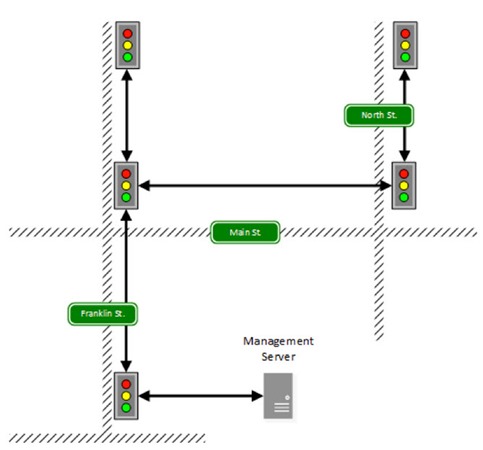

Como é típico nas áreas urbanas, os semáforos fazem parte de uma rede que tem uma topologia em árvore, permitindo enviar e receber informações de um ponto central. Com o objectivo de economizar nos custos de instalação e aumentar a flexibilidade, a comunicação entre semáforos é realizada via wireless e foi essa a tecnologia (ou a forma como esta está implementada) explorada pelos investigadores.

Segurança na rede wireless? Qual segurança?

A solução de comunicação usada nos semáforos usa uma combinação de gama de frequências, os 900 Mhz e 5.8GHz, dependendo das condições de intercepção/comunicação (5.8 Ghz é a frequência usada quando os dois pontos de intercepção têm boa linha de vista. No caso de dois pontos de comunicação estarem separados e com obstruções, é usada a frequência dos 900 Mhz).

Os links que funcionam na frequência dos 900 Mhz usam a técnica de FHSS (frequency hopping spread-spectrum) - método de transmissão de sinais de rádio que consiste na mudança constante da portadora através de vários canais de frequência. Os links na frequência dos 5.8 Ghz não funcionam de forma muito diferente no que está definido no standard 802.11n.

De acordo com o estudo, a rede a operar na frequência dos 5.8 Ghz não tem qualquer password nem usa qualquer tipo de encriptação…com qualquer PC e placa wireless com alcance para esta frequência…o ataque é trivial.

Depois de ganhar acesso à rede, é só tentar comunicar com os caixas controladoras que são responsáveis por controlar/gerir os pontos de intercepção. Tal tarefa é também simples, segundo reporta o estudo, uma vez que as caixas controladoras usam o sistema operativo VxWorks na sua versão 5.5 e não é usada qualquer processo de autenticação e encriptação de dados. Basta “snifar” o tráfego e obter alguma informação. Depois é só recorrer à engenharia reversa…

By sniffing packets sent between the controller and this program, we discovered that communication to the controller is not encrypted, requires no authentication, and is replayable. Using this information, we were then able to reverse engineer parts of the communication structure. Various command packets only differ in the last byte, allowing an attacker to easily determine remaining commands once one has been discovered. We created a program that allows a user to activate any button on the controller and then displays the results to the user. We also created a library of commands which enable scriptable attacks. We tested this code in the field and were able to access the controller remotely.

Na prática aquilo que é de certa forma referido no estudo é que os sistemas associados ao controlo de semáforos devem melhorar, ou mesmo implementar, o nível da segurança, pois um ataque a este tipo de sistemas poderia ter consequências muito graves.

O estudo conclui com algumas propostas, referindo que na gama dos 5.8 Ghz facilmente se poderá implementar um mecanismo de segurança como o WPA2. No caso dos 900 Mhz, esta é teoricamente um gama de frequências mais segura uma vez que os PC’s não operam normalmente nesta frequência. No entanto pode-se também implementar o “velhinho” WEP ou então criptografia WPA (apesar de não serem os melhores, pelo menos dificultam o ataque).

Via arstechnica

Este artigo tem mais de um ano

Ou então, esquecem o wireless, fazem um investimento e passam cabo por baixo do chão :).

Isso é mais inseguro 😉

Parece bastante seguro Vs o Wifi. A não ser que seja simples para ti cavar um buraco na Main ST, cortares o cabo, fazer a passagem da informação por ti em vez de te sentares numa paragem de autocarro com o portátil aberto. Isto só com alteração do meio, porque se fosse identico ao de lisboa, acho que no limite controlavas 1 semáforo…

Isto é tudo muito bonito mas por cabo também há falhas…. os cabos têm que estar acessíveis para os técnicos, portanto não vamos dizer que bastava ser por cabo porque se os “sem-abrigo” vão aos postes de alta tensão “buscar corrente” não vejo inconveniente em ir a um semáforo….

Exacto, qualquer sistema é falível, uns mais difíceis que outros, mas todos falíveis.

Nem precisamos de ir aos cabos, os controladores estão ao alcance de uma simples fechadura que qualquer lockpicker amador consegue abrir.

Em Portugal, se colocares uma carrinha numa rua de uma grande cidade, com um autocolante “Ao serviço da PT”, uns pinos de sinalização e abrires uma tampa de uma caixa de telecomunicações ou outra qualquer…ninguém te vai dizer nada.

Este tipo de informações não deviam de ser divulgadas, antes dos problemas serem resolvidos.

Agora so me faltava força de vontade, para agarrar num portatil, e fazer no semaforo ali fora.

O processo e bastante simples, e não tem segurança nenhuma, qualquer pessoa com conhecimentos informáticos, faz isto de olhos fechados.

Se não se der a conhecer, nunca mais resolvem, muitos “responsáveis” só dão conta depois de “chegar aos ouvidos” de muita gente. E este é mais um caso assim.

Ainda para mais esta “divulgação” faz parte de um artigo cientifico 😉

Exactamente Vitor, raramente estamos de acordo, mas isto é uma verdade.

José, a segurança através da obscuridade nunca resultou e por mais que a defenda, nunca irá funcionar.

Vão existir sempre curiosos e cada vez mais se vêm empresas especializadas em pentesting.

Ainda ontem estive também a ler sobre os scanners da TSA e da forma como estudantes de uma universidade provaram que é extremamente simples passar armas e explosivos plásticos no aeroporto.

E agora? também não deviam ter divulgado!? era preferível alguém mal intencionado ter descoberto??? ou os estudantes revelarem e terem exposto o problema?

É que entretanto em alguns aeroportos nos USA já mudaram de equipamentos.

Nós por cá, é um bocado diferente, o nosso sistema de semáforos funciona de outra forma, evita de sair de casa 😉

Rui, Telmo e Jorge, exacto 🙂

Das empresas instaladoras, acho que só a Soltráfego é que tem soluções mais avançadas com gestão centralizada. De resto, mobpro, sicatel e afins, ainda é com os controladores “normais”.

(Corrijam-me se estiver enganado, mas é o que tenho visto)

Nostalgia ON

Não sei se ainda existe, mas em tempos havia alguns controladores ligados por modem e o numero nem sequer estava como privado, bastava ir ao 1820 pesquisar com as keywords certas 😉

E os paineis da A1 também.

Nostalgia OFF

Shhiu 🙂

Abc

por cá acho que é mais cabo e relés nas controladoras em cada cruzamento, programadas independentemente.

Não há cá caixinhas nas ambulâncias para mudar os semáforos para verde para a ambuláncia passar

Nas ambulâncias nem GPS há(pelo menos as da minha cidade), para encontrarem a tua casa, e preciso ires esperar por elas a rua…

Nao estou muito dentro do assunto nao mas acho que e uma vergonha para uma nação dessas USA

Tudo isso nos fala que nos (cidades /estados /capitais ) sempre apreendendo algo que nao esta correto ou foi improvisado ……..

Posso estar enganado, mas julgo que o sistema usado em Lisboa é wired. E no interior é controlo não centralizado.

Em Portugal não é este o sistema usado. Ainda usamos cabo , embora possas ir partir a tampa da caixa controladora e controlar com botões 🙂

Abc

Sendo assim, esta noticia não é relevante para Portugal nem para p PPLWare.

Darkvoid, mas é sempre bom estar informado do que se passa no resto do mundo, ou não?

Hoje em dia tudo o que está em rede obviamente que pode ser “atacado”. Devíamos era talvez de evitar de por isto no ar porque isto da ideias a gente sem outras coisas que fazer na vida. Dizer que isto divulgar será uma forma de evitar o fenómeno deveria ser evitado.

Dá ideias?!

Podes p.f. ler o meu comentário acima para não estar a repetir o mesmo?

Se calhar dou outro exemplo (menos realista).

Em caso de doença, preferias estar ligado a uma máquina cheia de bugs desconhecidos porque o fabricante optou pela “security through obscurity” ou ligado a uma máquina cujo firmware e hardware é open-source que pode ser visto e revisto por centenas de developers?

Não tem a ver com a noticia original, mas pesquisa pela net sobre ataques a pacemakers.

Já nos tempos da Inquisição e mais tarde da PIDE/DGS de terríveis memórias foi esse um dos argumentos base para justificar as suas existências.

A transparência nunca fez mal a ninguem (excepto a quem se acha detentor unico da verdade).

claro, claro, qd assim por acaso as nossas amigas cameras municipais decidirem investir num novos sistema de controle dos semaforos, podem sempre argumentar que vão instalar o sistema mais avançado do mundo, que os semaforos comunicam entre eles via wireless. E nós totós sem sabedoria e sem conhecimento vamos dizer: “fixe vamos ter um sistema todo xpto, estou tão orgulhoso da minha c.m.”.

é bom sabermos isto, só assim haverá pressão sobre quem desenvolve estes sistemas de os aprefeiçoar.

Bem verdade já o fiz 😛 e os placares da autoestrada???? mais ou menos o mesmo….

À quem diga que existe um projecto baseado em zigbee pronto a partilhar esses dispositivos a quem quiser pagar…

Já fizeste o q? Que tem o ZigBee a ver com o resto?

Então mas se os radios de 5.8Ghz utilizam um protocolo proprietário, e se para conseguir falar a mesma lingua temos de fazer engenharia reversa… Isso é facil???

Se os radios de 5.8Ghz utilizam um protocolo proprietário, e para conseguir “conversar” é preciso engenharia reversa… Isto é facil? Eu sei que existem ferramentas, mas não me parece que baste um pc com placa wireless que funcione a 5.8Ghz.

Se me puderem ajudar aqui agradecia.

Ainda não tive tempo de ler o PDF por completo, mas posso-te dar um exemplo usado em tempos.

Telefones DECT e uma placa que na altura se vendia a $30 USD para um objectivo completamente legal e normal.

Com software desenvolvido por um grupo era (e é) possível escutar chamadas telefónicas se os terminais/centrais não usassem encriptação.

Onde quero chegar? Simples, engenharia reversa é um hobbie como outro qualquer, e há quem o faça a nível profissional.

Portanto, não me admira nada que possam ter pegado nos drivers da placa e ajustado às necessidades do projecto (volto a referir, ainda não li o PDF, às tantas é WiFi normal).

Se te interessar a cena do DECT, pesquisa por deDECTed no sítio do costume. Mas acho que à conta do projecto esgotaram as placas, e a minha não te vendo nem por 500Eur 😉 😉 😉 😉

Esta gente que vem para aqui armada em “não tinham nada que divulgar isso!” deve ser muito ignorante. Então preferem que só alguns chicos espertos saibam e que por acaso provoquem um accidente grave?

Divulguem sim, isto e muito mais de modo a meter medo aos preguiçosos que gerem estas redes.

Mas tb tem o lado negativo para mim, se não fossem estas divulgações ainda hoje andava a comprar coisas à pala na loja do tio Belmiro com os seus cartões cliente clonados.

A intenção é mesmo essa mas parece que alguns aqui não compreendem.

Por norma os fabricantes ou responsáveis são sempre avisados com antecedência, dá-se um prazo, não respondem nem corrigem, divulga-se.

Por exemplo, em conferências tipo DEFCON, BlackHat os organizadores exigem que os fabricantes sejam sempre alertados, caso contrário o orador não pode expor a sua descoberta.

Quem não o faz, já é mal intencionado por natureza e irá fazer estragos provavelmente (a meu ver).

Este tipo de ‘empurrão’ é um mal necessário muitas vezes.

Interessante, as coisas que por cá aprendo.

Isto está lindo e só tende a ficar melhor!!!

Isto faz-me lembrar a Dreamcast. Na altura assumiram que como os discos eram de 1GB ninguém ia conseguir piratear aquilo, e não criaram nenhuma proteção para além do facto dos CDs terem esse tal formato proprietário de 1GB.

Depois foi o que se viu…

Estes assumiram a mesma coisa, pensaram que como operava na frequência de 5.8Ghz ninguém tinha placas wireless para isso. Pura irresponsabilidade. Como está dito e bem dito na noticia “bastava” por WPA2 para o problema estar resolvido.

Isso é outro problema além da S.T.O. que referi acima.

O fabricante presumir que o curioso comum não tem acesso a determinadas ferramentas.

Entretanto temos brinquedos tipo HackRF, RTL-SDR, BusPirate a surgirem em comunidades open-source que entre outros propósitos dão ajudas preciosas na engenharia reversa de produtos fechados.

Isso mesmo,divulguem toda a informaçao,assim todos ficamos mais informados e podemos disfrutar…

Exactamente… excepto o pequeno pormenor que os semáforos portugueses não funcionam assim, mas sim por cabo.. ya.

Grande coisa… no Watch Dogs já faziam isso e muito mais. 🙂