Apple disponibiliza actualização de segurança para Flashback

O problema tinha sido detectado na passada semana e foi noticiado que mais 600.000 Mac's estariam infectados, o que corresponde a cerca de 1% de todos os Mac's existentes no mundo. O malware Flashback foi criado com o intuito de partir a defesa do Mac OS X. Esta é uma variação de um vírus normalmente activo nos PC’s com Windows.

Apesar de ter sido já lançado de imediato pela Apple uma actualização, esta não resolvia de forma plena o problema e apenas resolvia os problemas de segurança do Java. Por forma a eliminar de forma definitiva este problema e remover dos Mac's o Flashback foi agora lançada uma nova actualização.

O ataque do malware Flashback, segundo a empresa de segurança informática Finlandesa F-Secure, ocorre no momento em que os hackers procuram rebater a ideia que os sistema operativos da Apple são desde sempre os mais seguros.

Esta ferramenta e actualização tinha sido prometida pela Apple no início desta semana, mesmo tendo sido já disponibilizadas duas actualizações para resolver este problema, que aparentemente não o resolveram de forma definitiva.

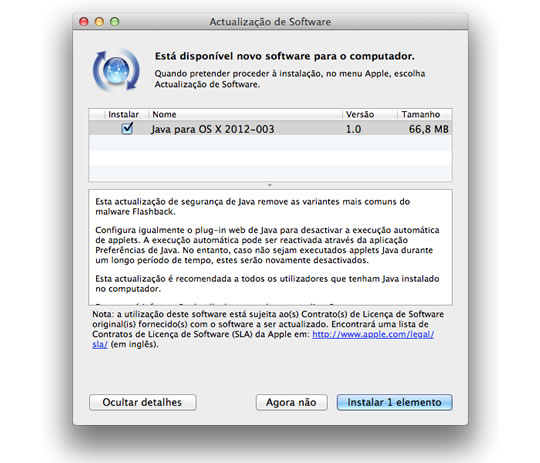

O intuito desta actualização, já disponível através das actualizações de software do Mac OS, é permitir remover de forma definitiva as as variantes mais comuns do malware Flashback.

Para além de resolver o problema do Flashback, esta actualização configura também o plug‑in web de Java de forma a desactivar a execução automática de applets.

A execução automática pode ser reactivada através da aplicação Preferências de Java. No entanto, caso não sejam executados applets Java durante um longo período de tempo, estes serão novamente desactivados.

A actualização do Java para o OS X (2012-003) agora disponibilizada instala a a versão 1.6.0_31 Java SE 6 e substitui todas as versões anteriores do Java para o OS X.

Esta actualização é recomendada a todos os utilizadores que tenham Java instalado no computador. Para a descarregarem e aplicarem, devem lançar o mecanismo de actualização do Mac OS.

São quase 67 MB que vos vão garantir um nível de segurança maior e uma protecção contra os problemas e fragilidades encontradas no Java.

![]() Homepage: Apple

Homepage: Apple

Este artigo tem mais de um ano

Eu acho que toda a gente que tem pc com internet tem java,não… Se ñ fosse assim, como corria aplicativos e acedia a sites em java.?pff.

Estás a confundir Java com JavaScript (ECMAScript). Deixo-te aqui os links para os artigos acerca de cada um na Wikipédia portuguesa. 😉

Java: https://pt.wikipedia.org/wiki/Java_%28linguagem_de_programa%C3%A7%C3%A3o%29

JavaScript (ECMAScript): https://pt.wikipedia.org/wiki/JavaScript

Poderão não ser as melhores fontes sobre o assunto mas são suficientes para dar uma ideia básica.

“Apesar de ter sido já lançado de imediato pela Apple uma actualização”

Como de imediato, pá?

Lançam uma atualização quase 2 meses depois da Oracle ter descoberto e resolvido o bug, e mais de 1 mês depois de terem sido informados por várias empresas de segurança que o Flashback andava à solta, e tu dizes que é “imediato”?

Isso parece a conversa da Microsoft nos finais dos anos 90, primeiro dizer que o problema não existe e depois admitir mas de forma tímida e tentando minimizá-lo. Esperemos, para o bem de todos porque botnets afetam toda a gente, que a Apple não demore o tempo que a Microsoft demorou até adotar medidas efetivas (no caso da Microsoft tudo começou com o célebre email do Bill Gates sobre a iniciativa Trustworthy Computing em 2002).

Depois de ter sido anunciado o problema no final do mes passado, a Apple lançou o update http://support.apple.com/kb/HT1222 no dia 03 deste mês.

Não me parece que tenha sido assim tão desfazado no tempo.

Depois da Apple ter anunciado o problema.

O problema do JRE que o Flashback explora já tinha sido descoberto e corrigido pela Oracle quase 2 meses antes.

Se a Apple tivesse corrigido a sua versão do JRE em tempo útil, não estariamos aqui a discutir nada agora. Tão simples quanto isso.

E esse é o problema de fundo, se a Apple desse realamente importância à segurança era o que teria feito. No mínimo teria alertado os utilizadores que há uma falha grave que pode ser explorada remotamente e o que é que poderiam fazer no entretanto para minimizar o risco.

Isso é o que empresas como a Microsoft que levam a segurança a sério fazem.

O resto é conversa, podemos ficar aqui a discutir qual SO é mais seguro, que não interessa para nada (entre outras razões porque o OS X não pode ser instalado num PC não-Apple) em vez de falar do que importa que é a forma como hoje em dia diferentes empresas lidam com situações iguais. E aí a Apple tem muito que aprender com a Microsoft. Ou então pode repetir os mesmos erros mas pelo menos eu acho isso idiota (e perigoso).

Boa explicação!

Um aspecto algo curioso é que estimasse que do número 600 mil supostamente infectados, uma boa fatia dessas máquinas estava localizada na própria empresa da Apple. Isso não foi noticiado aqui.

Cumps

Acreditas nisso? Eu por acaso não li nada disso, mas pode ter saído nalgum canal, agora que eu acredite… enfim, cada um acredita no que quer…

Não é por terem ou não noticiado que deixa de ser verdade ou não. A verdade é que isso é possível de acontecer.

Por acaso onde vi, exageraram um bocado dos números, ou então perceberam mal. Mas aqui

“As proclaimed TechRadar (04.05.2012), the Russian antivirus company, Dr Web and the growing botnet claims to have infected thousands of Macs with 600 bot 274 is located in Cupertino, Apple’s hometown.”

http://www.newsmakertoday.com/600-thousand-mac-worldwide-are-infected-with-trojan-flashback/4404.html

Cumps

Samuel sabes o que quer dizer hometown?? Pois bem me parece…! Hometown é numa tradução rápida cidade em que a sede da Apple está! alias Cupertino é o nome da cidade!!!

É. Além de que quantos computadores há na sede da Apple? Muitos, claro, mas daí a serem uma “parte significativa de 600000” vai uma grande distância.

E o que eu li é que havia um número significativo — que não é o mesmo que “parte significativa — de computadores localizados em Cupertino. Não me parece assim tão inacreditável porque *todos* os Macs que tinham o JRE instalado estavam vulneráveis, e *todos* inclui os da própria Apple. Também não me admiraria nada se tivesse havido vítimas do Flashback nas equipas da Microsoft que desenvolvem as aplicações para o iOS e o Office para OS X.

Não sei, continuo a dizer que tenho dúvidas. Já viste o modus operandi desse malware? Não “bata ter java” para se estar infectado…

http://www.f-secure.com/v-descs/trojan-downloader_osx_flashback_i.shtml

Mas ok, que alguns tenham estado expostos e com os seus comportamentos tenham sido afectados… o que mesmo assim é difícil de se saber…

Pois não bastava ter o JRE, também era preciso fazer uma inocente e comum pesquisa no Google, clicar no primeiro resultado (que tinha sido “envenenado” pelos criminosos por trás do Flashback).

Assim que o site abria, se tivesses uma versão comprometida do JRE, já está.

Isso nem é uma técnica nova de distribuir malware, é uma técnica já comprovada anteriormente.

Vocês estão é a interpretar mal o texto!”is located in Cupertino, Apple’s hometown.” Não quer dizer ‘estão localizados em Cupertino sede(instalações/empresa) da Apple’ mas sim ” estão localizados em Cupertino, cidade de residência da Apple!

A mim quanto utilizador Apple o que me custa nao e o simples facto de haverem malwares, virus, trojans e toda a especie de males existirem para o MAC OS. Pior do que isso e o facto de muitos utilizadores negarem o facto do mal existir.

Agora é que disseste tudo.

Deixa estar que eles alguns ainda gostam de dormir com a porta aberta… Mas isso é com eles.

E se nao corrigia de forma plena, podemos dizer que só agora a Apple corrigiu um problema que já há conhecimento a muito tempo… Que sorte… Imaginem se tivessem milhares de combinaçoes de hardware diferentes para trabalhar com.

A mim não me aparece essa actualização porque???