Extensões úteis e verificadas enganam milhões de utilizadores no Chrome e no Edge

Uma extensão para browser pode ser uma ferramenta valiosa, mas também uma porta de entrada para ameaças à privacidade. Uma investigação recente revelou que dezenas de extensões populares e verificadas para o Chrome e o Edge espiavam secretamente milhões de utilizadores.

A extensão que desvendou o esquema

Muitas vezes, a instalação de uma extensão no browser é um ato quase automático. Precisamos de uma função específica, a ferramenta ocupa pouco espaço e parece inofensiva. Algumas contam com milhares de avaliações, uma classificação elevada e anos de presença na loja oficial.

No entanto, uma investigação recente demonstrou que a confiança pode ser traiçoeira. Várias destas extensões escondiam um sofisticado sistema de vigilância, capaz de monitorizar toda a nossa atividade online. Não se tratava de fraudes óbvias, mas sim de ferramentas úteis, bem concebidas e, crucialmente, silenciosas.

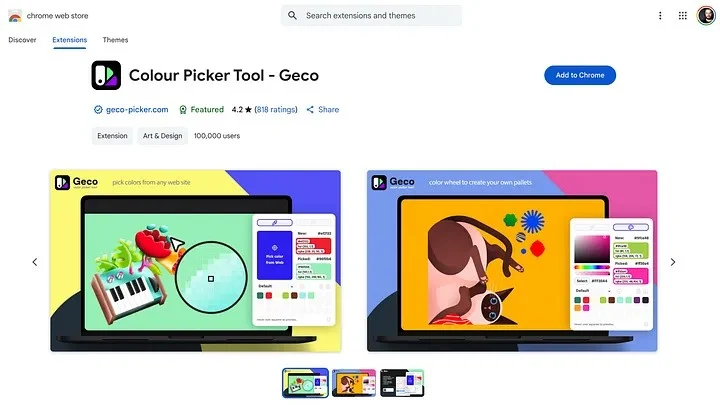

O ponto de partida da investigação foi a extensão "Color Picker, Eyedropper - Geco colorpick". Tratava-se de uma ferramenta genuinamente útil, que permitia selecionar cores de qualquer ponto do ecrã e que funcionava na perfeição. Com mais de 100.000 instalações, avaliações positivas e até o selo de verificação da loja, nada levantava suspeitas.

Segundo os investigadores da Koi Security, a extensão foi, durante muito tempo, completamente legítima. Contudo, numa das suas atualizações, sem qualquer aviso ou alteração visível para o utilizador, o seu comportamento mudou.

A extensão passou a registar o histórico de navegação e a enviar essa informação para um servidor remoto, mantendo ainda uma ligação ativa com uma infraestrutura de comando e controlo (C2).

'RedDirection': uma rede coordenada de espionagem

Ao aprofundar a análise, os investigadores detetaram padrões de código e comportamento semelhantes noutras extensões. O que descobriram foi uma rede muito mais vasta e organizada, que batizaram de 'RedDirection'. De acordo com o relatório, pelo menos 18 extensões diferentes faziam parte desta operação.

Todas estavam disponíveis nas lojas do Chrome e do Edge e, em conjunto, somavam mais de 2,3 milhões de instalações.

Algumas apresentavam-se como ferramentas de produtividade, outras como utilitários de entretenimento. Havia teclados de emojis, controladores de velocidade de vídeo, previsões meteorológicas, temas escuros ou supostas VPN para desbloquear serviços como o TikTok ou o Discord. Todas partilhavam uma característica: ofereciam uma funcionalidade legítima, enquanto espiavam em segundo plano.

O seu método não era instalar malware tradicional. Em vez disso, implementavam um sistema de browser hijacking que era ativado sempre que o utilizador abria um novo separador ou navegava para uma página. O código malicioso, oculto no serviço de fundo da extensão, não interferia com a sua funcionalidade principal.

O mecanismo era simples: sempre que uma página web era carregada, o seu URL era enviado para um servidor remoto juntamente com um identificador único do utilizador. A partir daí, os atacantes podiam ordenar um redirecionamento automático para uma página fraudulenta ou simplesmente registar a atividade.

Lista de extensões maliciosas identificadas

Estas são as principais extensões que a análise da Koi Security associou diretamente à campanha 'RedDirection'. Todas ofereciam funcionalidades aparentemente legítimas, mas foram identificadas como parte do mesmo esquema:

- Color Picker, Eyedropper - Geco colorpick

- Emoji keyboard online - copy&paste your emoji

- Free Weather Forecast

- Weather

- Video Speed Controller - Video manager

- Unlock Discord - VPN Proxy to Unblock Discord Anywhere

- Unblock TikTok - Seamless Access with One-Click Proxy

- Unlock YouTube VPN

- Dark Theme - Dark Reader for Chrome

- Volume Max - Ultimate Sound Booster

- Volume Booster - Increase your sound

- Web Sound Equalizer

- Flash Player - games emulator

- Header Value

Segundo o portal Bleeping Computer, algumas destas extensões já foram removidas das lojas do Chrome e do Edge, mas outras continuam disponíveis para download. Tanto a Google como a Microsoft foram notificadas pela equipa da Koi Security, mas, até ao momento, não tomaram medidas generalizadas sobre o conjunto completo de extensões detetadas.

Leia também:

Lista das extensões a usar o MellowTel-js: https://docs.google.com/spreadsheets/d/e/2PACX-1vT1XgBs25gRlg5e3nYCAff967WMtZZTO-TB3rR9zszaJpTpCVFg8j7FkBxnHb3tw3aHGjKBGSxYyLgV/pubhtml

PS: O nome da extensão pouco identifica a extensão, uma vez que podem existem dezenas com o mesmo nome, o ideal seria identificar pelos ids…