Cuidado! Custa $5 e consegue atacar o seu PC em 30 segundos

Com os alertas todos que existem, actualmente, os utilizadores já têm mais sensibilidade para a questão da segurança dos sistemas. Mas, às vezes, por mais segurança que exista, há sistema que conseguem ultrapassar todos esses mecanismos de uma forma rápida e aparentemente simples.

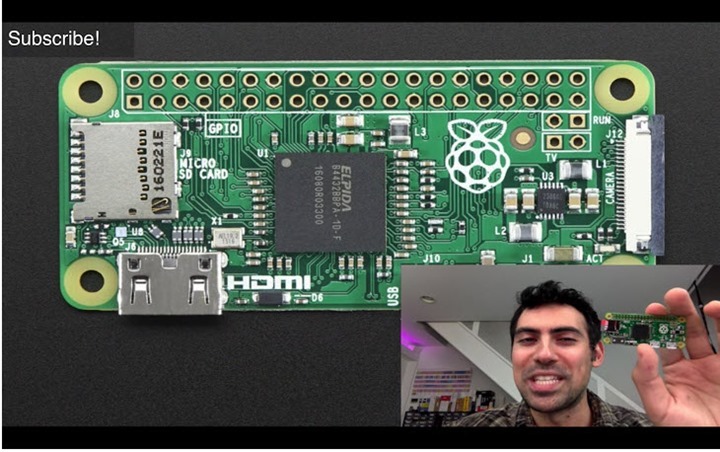

Hoje vamos dar a conhecer um sistema que custa apenas 5 dólares e que consegue o acesso a qualquer sistema com Windows e Mac.

PoisonTap... ou o assalto silencioso seu PC

Se é dos que costuma deixar o seu PC em qualquer lugar e confia na password de acesso, então é melhor começar a pensar de forma diferente.

Tendo como base um simples Raspberry Pi Zero, o hacker Samy Kamkar criou um dispositivo capaz de aceder a qualquer sistema em apenas 30 segundos. Segundo Kamkar, mesmo que tenha uma password forte de acesso, este dispositivo, baptizado de PoisonTap, consegue com sucesso fazer o ataque e aceder ao sistema.

Como funciona o PoisonTap?

Após ligar este dispositivo a um PC com Windows ou Mac via USB, o pequeno equipamento “transforma-se” numa interface Ethernet. Depois disso, o sistema assume que está ligado à rede via essa interface e envia todo o tráfego para o Raspberry Pi Zero.

Ao estilo de um ataque man-in-the-middle, o dispositivo passa a analisar todo o tráfego na tentativa de descobrir os cookies de autenticação HTTP assim como possível “informação” relativas a sessões que possam estar a ser estabelecidas a sites (isto no caso do PC ter um browser a correr em background). Este dispositivo envia depois toda a informação para um servidor externo.

Mais preocupante ainda é o facto deste pequeno equipamento conseguir ultrapassar sistemas com autenticação de dois factores.

Veja como tudo funciona

Este “projecto” está todo documentado aqui e, além do que já foi referido, permite ainda que qualquer pessoa consiga, remotamente, controlar o sistema onde este pequeno equipamento está ligado. Os backdoors instalados e o acesso remoto concedido continuam até que sejam removidos.

Este artigo tem mais de um ano

Isto é muito, muito bom…

Já sei o que , tenho de tentar, fazer com o Pi zero extra que está parado lá em casa…

E com as virgulas a mais, o que vais fazer?

AHAHAHAHAHAHAHA KO técnico!! Chek-Mate!!

@ Osório.

Hey Mate, I think you wanted to say checkmate.

Hmm, não seria “xeque-mate” na bela língua de Saramago?

Saramago usou e abusou da pontuação, foi recompensado com um prémio Nobel da Literatura. Eu, acho que deve dar para fazer uma sopa de letras.

Mais um tiro ao lado? Saramago abusou? pelo contrario quase não usava pontuação.

Cumprimentos

antes pelo contrário, Saramago é conhecido por não abusar ou mesmo usar pontuação! 🙂

Não diz na notícia, mas também funciona no Linux.

Se leres a noticia no blogue original vais perceber.

Guerra estúpida do Windows vs Linux.

Guerra estúpida não, no artigo não menciona em que sistemas operativos funciona este ataque, acho que devia referir isso.

no linux, desde que não estejas logado como root (o que NUNCA se deve fazer.. só mesmo mesmo quando necessário), não me parece que este dispositivo funcione.. porque não vai ter permissões necessárias para criar (se fazer passar) por “placa de rede” e mudar as definições.. etc etc..

— Não estou aqui a dizer que o linux é imune a tudo, mas sem o uso abusivo de root, é muito dificil fazer estragos de maior..

em Windows e Macosx é precisamente igual, precisas sempre de elevação.

Este hack a confirmar-se real funciona em todos os SOs.

E como bons instrutores, podiam colocar uma forma de nos protegermos. Ou será que não há?

Não deixes um toni qualquer mexer no teu computador…. simples

Jorge, certo! MAS, eu acredito ser impossível estares sempre (100%) ao teu ambiente; imagina que estás a trabalhar numa sala de estudo com mais 20 pessoas e alguém te pede ajuda na mesa ao lado – são precisos 30 SEGUNDOS para te lixarem o esquema, não é assim tanto tempo. Isto é um cenário fictício mas acho que valida a minha pergunta.

O que eu queria saber é: há alguma segurança nas portas USB, nas drives, no sistema operativo ou outra coisa que impeça isto de acontecer E que não seja incómoda o suficiente para eu poder usar pens e discos externos à vontade?

Acho que a unica forma de proteger é desativar a deteção automática de hardware.

No linux, desligar o automount (medida adicional)

+1

Thank you! É do que reclamo sempre! Problema qql um pode falar… já a solução..

Se o pc estiver desligado, estao protegidos. Se o ligarem, vejam se têm isso ligado numa porta usb… É simples… “KISS”

O artigo mostra claramente que isto pode acontecer nos momentos em que se abandona um equipamento ligado mesmo por meros segundos.

Através da UEFI ou da BIOS deveria haver um modo de bloqueio por mac address. Toda a vez que fosse necessário confiar num dispositivo USB a ligar, apenas esse estaria disponível a ser autenticado para uso.

Claro que isso iria obrigar a ter um trabalho extra em cada pendrive que se queira usar, mas em nome da segurança, acho que não se pode ter “sol na eira e chuva no nabal” ao mesmo tempo.

E esse trabalho iria apenas ser necessário uma vez para cada dispositivo novo.

Idea interessante mas só dificultaria pois com mac spoof, seria contornado

É de todo improvável que tal possa acontecer, apesar de ser possível mas isso já levantaria questões filosóficas.

Para se efetuar um spoof teria de se saber antecipadamente quais os IDs dos dispositivos anteriormente usados para o poder fazer. Apenas me leva a imaginar em um momento em que o equipamento estaria em reparação numa entidade externa, mas para isso não seria preciso inventar tamanha artimanha para violação de informação.

Este não custa $5 ou pesquisem um pouco em lojas nacionais e internacionais!

7€ com portes custou o meu.

Onde é que compraste?

Também estou interessado em saber

Sim eu também pois aqui em Portugal já me pediram quase 20€ e na net também ainda não os encontrei a $5 ou mesmo a $10!

Tenho de ver melhor…

Grande tanga!!

eu vejo dois ou tres problemas com esta noticia, a falha de o windows carregar os drivers de rede, mesmo com o ecra bloqueado ja era conhecida, depois estamos a assumir que o sistema nao vai usar outra ligacao ethernet que tenha, depois na realidade nao estamos a atacar o pc mas os dados da rede, assumindo que estamos a tentar apanhar logins temos de assumir que o site em questao nao usa ssl

Nem mais quem usar SSL e forçar sempre o browser a usar SSL não acontece nada!

Hoje em dia maior parte dos sites já usa SSL.

Mesmo que use SSL, podes fazer MiTM com spoofing de certificados, menos de 1% dos sites que acedes SSL te fazem validação de certificado, na sua generalidade só entidades bancárias e pouco mais, mesmo esses consegues capturar tudo via keyloggers. Hoje em dia é fácil fazer-se o que se quiser com acesso físico à máquina.

Esta questão dos certificados é mesmo a mais preocupante. As entidades bancárias já começam a obrigar-nos a instalar um certificado específico gerado por elas para um determinado utilizador, máquina e browser, para além de usarem SSL com mais controlos, mas não há como garantir nada a 100% quando uma coisas destas intercepta e simula todo o tráfego internet…

teclado virtual + dupla verificação pró tlm!

O tempo em que se deixava o portatil ao abandono, com as portas USB activadas já lá vai. Este nao é o unico a fazer das suas por USB

lo. com acesso fisico a uma maquina podemos fazer tudo , este ataque não leva 30 segundos, mas sim muito mais para obter toda a informaçao, para nao falar que cada vez mais sites usam HTTPS.

A melhor dica do artigo é : nunca deixar o pc ligado se nao esta a usar ou se se vai afastar, bloquer o login nao chega.

e já agora ter as drives encriptadas

Concordo quanto à melhor dica e às possibilidades quando temos o acesso físico. O tema dos 30s é indicativo e a meu ver possível nos casos mais simples. Agora, quanto à segurança do HTTPS, já muito há a dizer. Muitos sites já o implementam, certo, mas contêm partes que não estão cifradas e, para além disso, são muito poucos os que garantem a autenticidade dos certificados. Os browsers modernos já nos avisam quando o certificado não corresponde à entidade, ou está fora de prazo, mas provavelmente esse aviso é tão frequente que é ignorado, possibilitando o spoofing…

Drives encriptadas não estão a uso numa sessão, caso contrário estarão abertas no momento do ataque.

Um título de notícia à moda do Correio da Manhã!

Gostava de saber onde é que se compra um Raspberry Pi Zero por $5?!?

Isto não vale nada!

Porque complicar ligando a uma porta USB e correr o risco de ser descoberto (eu acharia um pouco estranho ter um aparelho destes ligado ao meu PC)? Seria mais sensato ligar diretamente à porta ethernet, e teria exatamente o mesmo resultado.

Não é a mesma coisa. Por USB há um processo de reconhecimento do hardware e correspondente instalação de drivers, que ainda por cima é executado com privilégios de administrador, enquanto que via porta ethernet nada disso acontece sem intervenção do utilizador.

Com uma boa suite de segurança instalada, este equipamento não serve para nada. No meu portátil, tenho bem configurado, os dispositivos autorizados a acederem às minhas portas. Tudo o resto é bloqueado.

A ser verdade o que se diz no artigo, mesmo assim, não achas que o autor já teve em consideração essa possibilidade?

Não, o Kabuki tem toda a razão, o AV o que faz é editar o registry (no caso do windows) para apenas permitir devices com determinados IDs entrarem, seria preciso saber previamente o ID dos devices para tentar fazer spoofing. A questão é que tirando empresas, a maior parte dos users não tem nada disso configurado.

@PPLWARE: Aqui está uma boa sugestão para um artigo: “Como definir que dispositivos podem ser ligados ao meu computador.”

Verdade, assumindo que o vector de ataque se limita a este dispositivo. Mas não deve ser propriamente complicado acrescentar essa “funcionalidade” de inspecção do registry e alteração dos IDs autorizados, efectivando um spoofing que o AV nem suspeitaria a menos que fosse avaliando alterações nas chaves do registry. Esta “funcionalidade” poderia, no limite, ser implementada por um script malicioso num site da intranet comprometido, ou um phishing bem executado.

+1

Comprar um macbook a 1800€ só com uma porta usb-c. Não é 100% eficaz mas pelo menos dificulta.

(Aposto que o facto de o aparelho só ter uma porta usb-c é uma ifeature já a pensar nestes dispositivos usb manhosos)

Lol, de certeza que foi por isso que a Apple decidiu meter apenas usb-c no novo mcbook…

thunderbolt!

Ora bem, acho que a polícia, devia ser alertada para estar atenta a certos indivíduos que comentaram neste artigo. lol

Façam o que fizerem, mas não usem o gratuito “Removable Access Tool” ( http://www.sordum.org/8104/ratool-v1-3-removable-access-tool/ ) para resolver este tipo de problemas. Em especial não activem a opção “Definições” > “Prevent Installation of USB Devices” para tentar resolver este assunto sem pagar mais por isso.

He he he +1