Wireshark 1.2.1

Este tema levanta sempre alguma celeuma, principalmente porque alguns utilizadores entendem que é conhecimento a mais nas mãos de quem não o domina, tornando o programa numa ferramenta utilizada para fins menos lícitos. Entendemos que não e a troca de conhecimento potencia desenvolvimento, no prato da balança, os aspectos positivos notoriamente sobrepõe os potenciais riscos.

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O processo de captação dos pacotes que andam a navegar na rede é realizado através da ajuda das placas de rede que cada computador possui.

Resumindo, eu instalo um snifer numa máquina, ligo-me a uma rede via wireless ou wired (cabo) e basicamente tudo o que passa na rede cai no nosso snifer.

Para que é que eu preciso de um snifer?

Para muitos, é uma poderosa ferramenta de trabalho, para outros é aquela ferramenta capaz de apanhar umas passwords na rede (em plain text de preferência), alguns dados confidenciais, decifrar chaves de rede, etc, etc, se esses dados não são encriptados antes de serem enviados pela rede... maravilha... passam em claro na rede, perceptíveis por qualquer utilizador.

Quanto ao Wireshark (antigo Ethereal), para mim é simplesmente o melhor snifer grátis!!! (eu sei que também há o tcpdump :), mas este não tem GUI ).

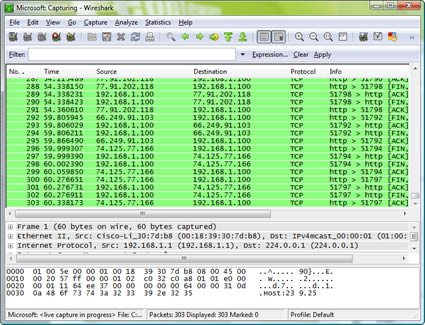

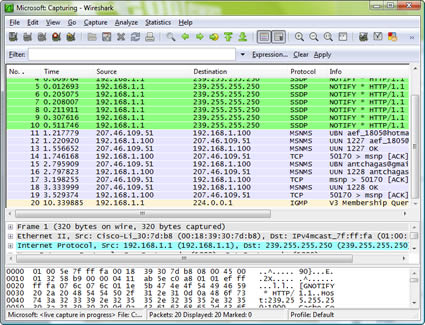

O Wireshark permite analisar os pacotes recebidos e transmitidos por qualquer interface de rede e organiza-os por protocolo (TCP, UDP, ICMP, etc). Permite que sejam aplicados filtros por forma a minimizar os resultados de uma determinada análise de rede. Para que o Wireshark funcione, é necessário ter o WinPcap instalado (normalmente vem no pacote do wireshark) que disponibiliza as bibliotecas necessárias para que as interfaces possam captar os pacotes da rede.

O software permite ainda que se guardem todas as nossas “capturas” num ficheiro de texto ou numa extensão reconhecida pelo software. Basicamente o Wireshark, mostra-nos em tempo real, tudo o que anda na rede, a nu.

Bem, vamos à prática:

1) Efectuar o download do Wireshark

2) Instalar o Wireshark

3) Executar o programa: Iniciar--> Programas -->Wireshark

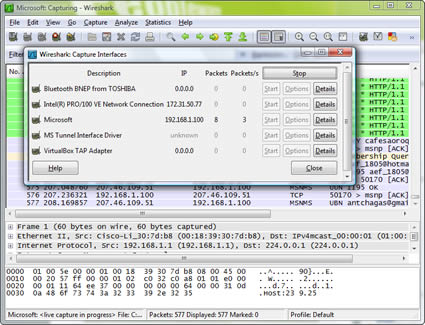

4) Para começar a captar os pacotes que andam na nossa rede, temos que inicialmente escolher qual a interface de rede que vai estar à escuta de pacotes. Para definir as interfaces ir a Capture->Interfaces

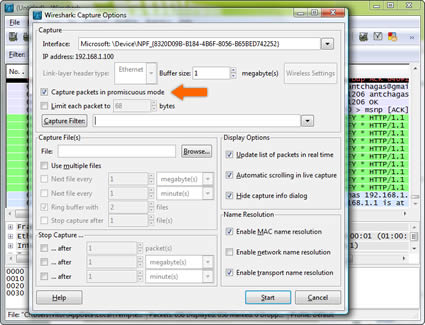

Atenção: algumas das placas wireless (muitas) não funcionam em modo promíscuo. Desta forma basta ir às opções dessa interface e tirar o vista da checkbox que diz: "Capture packets in promiscuous mode"

5) Para começar o processo de sniffing, basta fazer start na interface que pretendemos e ver os pacotes a caírem no nosso programa.

Divirtam-se... Vejam a Internet a nu.

![]() Licença: GNU

Licença: GNU

![]() Sistemas Operativos: Windows/Linux/Mac

Sistemas Operativos: Windows/Linux/Mac

![]() Download [win 32bits]: Wireshark 1.2.1 [17.42MB]

Download [win 32bits]: Wireshark 1.2.1 [17.42MB]

![]() Download [Portable]: Wireshark 1.2.1 [18.20MB]

Download [Portable]: Wireshark 1.2.1 [18.20MB]

![]() Download [win 64bits]: Wireshark 1.2.1 [13.90MB]

Download [win 64bits]: Wireshark 1.2.1 [13.90MB]

![]() Download [linux]: Wireshark 1.2.1 [14.42MB]

Download [linux]: Wireshark 1.2.1 [14.42MB]

![]() Download [mac]: Wireshark 1.2.1 [34.45MB]

Download [mac]: Wireshark 1.2.1 [34.45MB]

![]() Homepage: Wireshark

Homepage: Wireshark

Este artigo tem mais de um ano

“…alguns utilizadores entendem que é conhecimento a mais nas mãos de quem não o domina, tornando o programa numa ferramenta utilizada para fins menos lícitos.” Na minha humilde opinião, acho que é ao contrário, quem o domina é quem pode usá-lo para fins menos próprios.

100% de acordo! Quem domina tb pode fazer coisas ilicitas, aliás normalmente quem “domina” é que costuma fazer coisas muito ilícitas 😉

Ressalvada da frase o ponto fulcral da minha ideia ao escrever, “conhecimento a mais nas mãos”. Quando é a mais para carácter a menos, surgem esses conflitos legais e éticos.

Foi nesse ponto e penso que fui bem explicito, que me suportei. claro, sempre tentando evitar alguns ataques “quase pessoais” como na última versão actualizada.

Não vale a pena te chateares Vitor, acho que aqui ninguém está com ataques pessoais 🙂

Pelo menos penso que não… 🙂

Claro, estou a falar de comentários que apareceram em versões anteriores deste post… houveram alguns visitantes que quase se trucidaram 😀

Agora uma coisa é certa, por muito que os visitantes critiquem, este programa, tal como o USBimport são programas que, independentemente do uso que as pessoas lhe dão (isso já fica ao critério da moral de cada um), têm que ser dados a conhecer. Como é que alguém se protege de algo potencialmente perigoso se não sabe que existe… Já não é a primeira vez que o digo e continuo a defender essa ideia. E dá-me a impressão que o pessoal que acha mal essas aplicações serem divulgadas é o pessoal que não tem interesse nenhum em que outras pessoas se previnam… Pensem nisso… 😉

CLaro que sim. Não trabalho frequentemente com redes, mas por exemplo, para fins de ver se alguma aplicação de rede que desenvolva está a funcionar, ver se há actividade do nosso PC para a Internet ou simplesmente pelo interesse de aprender os protocolos, vale a pena.

Tenho a ferramenta aqui na máquina, talvez com algum pó por cima, mas está cá para quando for preciso 😉

“Como é que alguém se protege de algo potencialmente perigoso se não sabe que existe…” Visito assiduamente o pplware, e gosto bastante. Não sou um expert (loooonge disso) mas gosto de ler os comentários e já não é a primeira vez que ouço o argumento que transcrevo acima. Mas diga-me só isto: quantos programas ou tutorials existem que mostrem como nos protegermos deste tipo de programas? Se existe ainda não os vi por aqui. Não estou a condenar o pplware por disponibilizar esta informãção, pois como diz (e muito bem), cada um irá dar o uso que entender ao programa, mas esse argumento que se deve disponibilizar para que as pessoas se aprendam a defender não me parece muito correcto. Eu poderia argumentar de outra forma: a disponibilização deste tipo de programas induz as pessoas a invadirem a privacidade de terceiros. É um argumento tão válido quanto o seu e não me parece menos verdadeiro.

Não consigo ser argumentativo o suficiente para tornar “o argumento” válido a todos, nunca se conseguirá, isso faz parte da liberdade e pluralidade de ideias.

Prefiro, muito pessoalmente, conhecer para me proteger. Prefiro saber que existe o perigo que o ignorar.. mas sou eu atenção e para mim esse comportamento é válido, agora cada um entende a melhor forma de se defender.

Luís, em relação por exemplo ao USBimport (que referi e que permite “sacar” o conteúdo de uma pen para o pc sem que o dono se aperceba) que já foi referido aqui no pplware, a forma que encontrei de tentar proteger-me é simples: evito ao máximo introduzir a minha pen em computadores alheios. Para além disso, há um pequeno programa (que salvo erro já foi tema de post aqui) que instalado na pen não deixa que nada seja copiado sem o conhecimento do dono. Só com o conhecimento do problema podemos estar prevenido. E mesmo que não haja solução aqui no pplware, a net é grande e basta perder um bocado de tempo a tentar procurar uma solução. Agora é evidente que isso depende da preocupação de cada um em tentar informar-se…

E às vezes a falta de carácter está onde menos se espera – alguém se lembra duma reportagem da TVI descaradamente ensinar e encorajar a fazer wifi sniffing e a furtar largura de banda alheia – que é um crime punível por lei?

Sim, por exemplo com certos firmwares modificados em certas placas wireless que o permitem é possível usar esta fabulosa ferramenta para captar tráfego VoIP entre o telefone e a base… Dúvido que esteja ao alcance de utilizadores que não dominam a ferramenta bem como outros aspectos antes de sequer aí chegarmos.

Mas é extremamente útil, especialmente para apanhar o que os senhores do suporte técnico da ZON andam a “vasculhar” na minha rede quando me queixo de problemas no serviço. Sempre tive curiosidade em saber até onde eles conseguiam ir “do lado de lá” e graças a esta ferramenta fiquei a saber um pouco mais.

Muito longe de a dominar no entanto 😉

Um pouco offtopic mas acho que pode servir para alguém.

Talvez até para um post aqui no pplware.

Um pequeno tutorial sobre como colocar o Pidgin a trabalhar BEM com a conta do gmail (google talk) em linux.

http://www.rakshitk.com/blog/2008/01/26/how-to-configure-pidgin-to-work-with-google-talk/

Quando configurei a minha conta pela primeira vez, só funcionou nesse dia, depois de seguir os passos aqui descritos ficou a trabalhar.

Já serviu, e muito. Já andava à tempos para ver se pesquisava uma solução para o meu problema com o pidgin e o google talk.

Obrigadissimo foi extremamente útil.

Está aplicação está a chegar a um ponto, que qualquer dia tem que se tirar uma certificação só para conseguir funcionar com certos aspectos e características que o predominam!

Considero um supra-sumo do género, a quantidade de filtros que podemos aplicar é simplesmente impressionante… bem como a capacidade de interpretar o formato de ficheiros do “Microsoft Network Monitor”

Olá,

apenas quero fazer uma pergunta… Até que ponto é legal usar um sniffer numa rede. Ou seja, podemos ser descobertos por “roubar” dados e ter problemas?

Podes analisar os dados, porque os dados estão num meio “partilhado” o ar. Mas não os podes usar, para nenhum fim.

Eu pergunto: e chaves WEP? Como?

AIRCRACK

… existem vídeos pormenorizados e td ….

Abraço.

Thankx mas nao é para Linux? Eu já tentei um CD LINUX com o Aircrack, etc mas tipicamente nao detectam placas intel (intel 4965 neste caso). Nao há versoes Windows que funcionem ou mesmo um só programa que “sniff” e devolva a pass?

Eu utilizo este software nas aulas é muito educativo e útil na analise de pacotes. Só quero salientar duas coisas: isto não “sniffa” a rede, simplesmente mostra os pacotes que a placa de rede conectada recebe e envia ! Quanto a questões de segurança tal mostra passes etc etc, não é assim tão linear, mostra os conteúdo completo dos pacotes, agora como foi dito em cima quem souber utilizar essa informação obtida poderá utiliza-lá para outros fins.

Bom Post!

Caro Vitor M., como deve ter concerteza compreendido, o meu comentário foi uma resposta ao argumento usado por muitos para defender este tipo de programas. Não pretendi, nem pretendo, condenar ou julgar quem quer que seja. Como é obvio oa responsáveis pelo pplware são livres de disponibilizar os programas que entendem e quem não gostar da linha seguida pelo site tem sempre a possibilidade de não o visitar. Só continuo a achar que o argumento é falacioso. Desculpe, mas é a minha opinião, e como bem diz faz parte da liberdade e pluralidade de ideias. Obrigado e continuem com o bom trabalho.

Este comentário já o coloquei em cima mas não tinha reparado que tinhas um 2º aqui e volto a publicá-lo:

Luís, em relação por exemplo ao USBimport (que referi e que permite “sacar” o conteúdo de uma pen para o pc sem que o dono se aperceba) que já foi referido aqui no pplware, a forma que encontrei de tentar proteger-me é simples: evito ao máximo introduzir a minha pen em computadores alheios. Para além disso, há um pequeno programa (que salvo erro já foi tema de post aqui) que instalado na pen não deixa que nada seja copiado sem o conhecimento do dono. Só com o conhecimento do problema podemos estar prevenido. E mesmo que não haja solução aqui no pplware, a net é grande e basta perder um bocado de tempo a tentar procurar uma solução. Agora é evidente que isso depende da preocupação de cada um em tentar informar-se…

Sim Luís já falamos no post anterior desta ferramenta e compreendo claro a tua opinião, só não achei certo determinado argumento no final do seu comentário do tal post, mas isso está ultrapassado.

Meus caros, acho que este post merecia pelo menos um pouco mais de investigação. É pena que os seus autores não o tenham feito.

Porque para quem sabe ou para quem quiser saber, a internet funciona sobre uma stack ou pilha, chamada TCP/IP, pilha essa que é composta por varias camadas responsáveis por vários grupos de tarefas. Esta pilha demonstra a forma como se deve encapsular a informação em pacotes, pacotes esses que são enviados através dos vários equipamentos que compõem a Internet, para que possa existir comunicação. (Isto explicado assim de uma forma BASTANTE básica).

Pois bem, o que este programa faz, é simplesmente mostrar “a nú” – como diz o autor do post – o funcionamento desta pilha, “descascando” ou desencapsulando estes pacotes que atravessam a rede desde a camada física até à camada de aplicação, e mostrando o seu conteúdo.

Se quiserem perceber melhor o funcionamento desta pilha, podem ver o seguintes vídeos, que demonstram este funcionamento com animações (em inglês):

Parte 1 – https://www.youtube.com/watch?v=ZFLOnSLKxOo

Parte 2 – https://www.youtube.com/watch?v=g8bacIe2LbY

Quanto a usar para actos ilícitios, bem, conhecendo os meandros de qualquer que seja o sistema, se podem fazer actos ilícitos, é só olhar para o que fazem os advogados com o nosso sistema de justiça, quando através das suas “manhas” conseguem colocar corruputos e ladrões na rua, impunes.

Se querem protecção, têm de ter o cuidado sim em usar aplicações que se encarregam disso, que enviem os dados encriptados, e nesses casos, não é o WhireShark ou o tcpdump ou outro programa qualquer, que vai por as coisas “a nú”, é possível, mas vai ser bem mais complicado.

Ah e outra coisa, se a vossa ligação, for feita através dum switch (que é o equipamento mais usado nas redes hoje em dia – os routers que se vendem hoje em dia, da zon ou so sapo ou da clix, quase todos trazem um), esqueçam o sniffing, porque só vao mesmo receber o tráfego que vai para o vosso PC, e não de outro PC qualquer.

Espero ter ajudado.

@Carlos,

Obrigado pelo teu testemunho e já agora aproveito para te perguntar que tipo de investigação é que devia ser feita para além daquilo que está escrito?

Já agora aproveitando o modelo de camada OSI que referiste, aproveito para corrigir que não podemos chamar pacotes a TUDO. Como deves saber a camada do modelo OSI é constituída por 7 camadas e a cada camada corresponde um PDU. Nesse sentido na Camada 1 temos bits, na camada 2 temos frames, na camada 3 aí sim temos pacotes, na camada 4 temos segmentos e os restantes é dados, logo quando referes

“…Esta pilha demonstra a forma como se deve encapsular a informação em pacotes, pacotes esses que são enviados através dos vários equipamentos que compõem a Internet, para que possa existir comunicação…..”

@Pedro Pinto

Caro, quando ha aqui pessoas que perguntam “como se defender de programas como o whireshark”, bem entao é porque realmente as coisas não foram muito bem explicadas, isto na minha opinião. Claro que se achares que não, bem então essa é a tua opinião. Até porque o whireshark (para quem não sabe antigamente conhecido como Ethereal) hoje em dia é uma poderosíssima ferramenta de investigação, bastante útil, e ninguem pode sequer questionar se a sua existência apresenta perigos ou nao, porque é mesmo essencial, tal como o tcpdump do Linux.

Quanto à correcção, se reparares eu não estava a falar propriamente para entendidos, estava a dar uma explicação que pudesse ser facilmente entendida, daí eu dizer “Isto explicado assim de uma forma BASTANTE básica”.

Seja como for, obrigado pelo teu contributo dando uma explicação do Modelo OSI, mas deixa-me so dar-te mais um pouco de info, o modelo TCP/IP “utiliza” o Modelo OSI, ou seja foi feito com base no mesmo, mas não tem nada a ver, são até bastante diferentes (basta dizer que o OSI tem como bem referiste 7 camadas e o modelo TCP/IP só tem 5). Aconselho-te a veres os vídeos que passei e a leres mais sobre o TCP/IP se isso te interessar. 🙂

Há já muito tempo que não uso este tipo de ferramentas, mas se não estou em erro, no antigo Ethereal existia um modo de sniffing promíscuo, que de facto dava para ver informação, digamos que, mais sensível,só desconheço é como é que um switch vai impedir que isto aconteça, já agora se pudesse esclarecer este ponto agradecia, serve sempre para tranquilizar os utilizadores.

@Pedro Lopes

Bom dia caro.

Isso acontece porque o switch, ao contrario dos antigos Hubs, functiona como um “smart” hub, ou seja contém uma pequena tabela de ARP com os dispositivos que estão ligados em cada porta (ou os PC’s), pelo que o tráfego que é destinado a um determinado computador, é enviado pelo switch somente para a porta onde está ligado esse computador, e não todas como acontecia nos hubs. É também por isso que com os switchs já não existe as chamadas colisões de pacotes, que existia nos antigos hubs o que fazia com que as ligações fossem bem mais lentas. Daí os switches serem mais caros que os hubs, alias hoje em dia, com o preço que a que chegaram os switches, penso que já não se comercializam hubs a não ser para funções específicas ou se alguem quiser mesmo.

Pode ver melhor esta info aqui: http://www.networkclue.com/hardware/network/switches-vs-hubs.aspx

Concluindo, com um switch, se puser a sua placa de rede em modo promíscuo, só vai mesmo conseguir receber o tráfego para o seu PC. (Atenção, isto aplica-se somente em redes cabladas, não no wireless, isso é outra história).

Existe no entanto uma maneira de isto ser possível caso contenha accsso ao switch onde está ligado, e possa configurar a porta para receber todo o tráfego que passa no mesmo, ou seja, colocar a porta do switch onde o PC está ligado em modo “promíscuo” também.

Espero ter esclarecido.

Carlos, o ideal seria mesmo escreveres um pouco aqui no Pplware sobre este tema. Além de partilhares o teu conhecimento (já deu para perceber que é bastante) ajudarias a completar este tema sobre a vasta área envolvente. Que me dizes?

geral[arroba]pplware.com

@Carlos

Boa Noite

Muito obrigado, penso que este ponto ficou perfeitamente esclarecido.

@Vítor M.

Boas Vitor.

Agradeço imenso o convite, não te vou dizer que não gostava mas não sei se vou ter tempo para isso. É uma questão de falarmos melhor sobre o assunto.

Tens o meu mail ou se quiseres manda-me o teu contacto de MSN e falamos sobre isso.