Wireshark 1.0.4

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O processo de captação dos pacotes que andam a navegar na rede é realizado através da ajuda das placas de rede que cada computador possui.

Resumindo, eu instalo um snifer numa máquina, ligo-me a uma rede via wireless ou wired (cabo) e basicamente tudo o que passa nada rede cai no nosso snifer.

Para que é eu preciso de um snifer?

Para muitos, é uma poderosa ferramenta de trabalho, para outros é aquela ferramenta capaz de apanhar umas passwords na rede (em plain text de preferência), alguns dados confidenciais, decifrar chaves de rede, etc, etc, se esses dados não são encriptados antes de serem enviados pela rede... maravilha... passam em claro na rede, perceptíveis por qualquer utilizador.

Quanto ao Wireshark (antigo Ethereal), para mim é simplesmente o melhor snifer grátis!!! (eu sei que também há o tcpdump :), mas este não tem GUI )

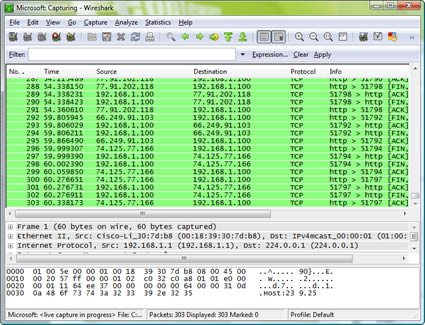

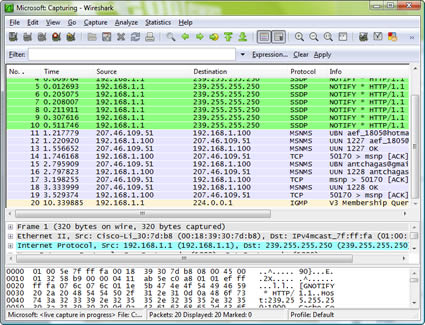

O Wireshark permite analisar os pacotes recebidos e transmitidos por qualquer interface de rede e organiza-os por protocolo (TCP, UDP, ICMP, etc). Permite que sejam aplicados filtros por forma a minimizar os resultados de uma determinada análise de rede. Para que o Wireshark funcione, é necessário ter o WinPcap instalado (normalmente vem no pacote do wireshark) que disponibiliza as bibliotecas necessárias para que as interfaces possam captar os pacotes da rede.

O software permite ainda que se guardem todas as nossas “capturas” num ficheiro de texto ou numa extensão reconhecida pelo software. Basicamente o Wireshark, mostra-nos em tempo real, tudo o que anda na rede, a nu.

Bem, vamos à prática:

1) Efectuar o download do Wireshark

2) Instalar o Wireshark

3) Executar o programa: Iniciar--> Programas -->Wireshark

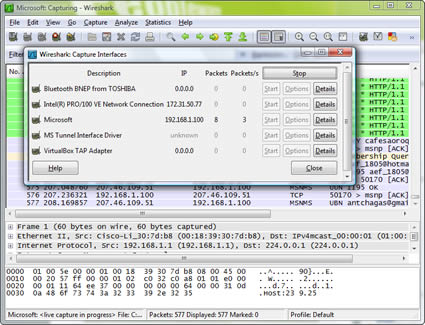

4) Para começar a captar os pacotes que andam nossa rede, temos que inicialmente escolher qual a interface de rede que vai estar à escuta de pacotes. Para definir as interfaces ir a Capture->Interfaces

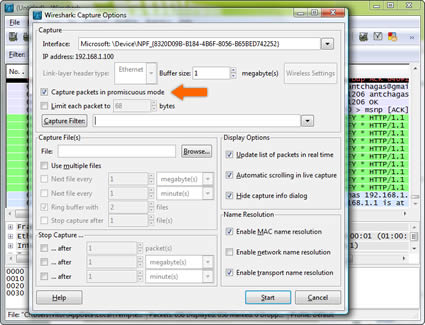

Atenção: algumas das placas wireless (muitas) não funcionam em modo promíscuo. Desta forma basta ir às opções dessa interface e tirar o vista da checkbox que diz: "Capture packets in promiscuous mode"

5) Para começar o processo de sniffing, basta fazer start na interface que pretendemos e ver os pacotes a caírem no nosso programa

Divirtam-se... Vejam a Internet a nu.

![]() Licença: Open Source

Licença: Open Source

![]() Sistemas Operativos: Windows 2k/XP/Vista/Linux

Sistemas Operativos: Windows 2k/XP/Vista/Linux

![]() Download: Wireshark 1.0.4 [21.20MB]

Download: Wireshark 1.0.4 [21.20MB]

![]() Homepage: Wireshark

Homepage: Wireshark

Este artigo tem mais de um ano

Ahh este artigo faz-,e lembrar os trabalhos de informática do tempo da universidade 😛

tal como dizes defendo que realmente o sniffer é uma poderosa ferramenta de trabalho…. para ambos os lados 😛

———————————-

http://www.sounatural.com

Apenas uma correcção: o Wireshark é um frontend gráfico para o tcpdump. Como no Windows não existe o tcpdump, a versão de Windows vem com o WinPCAP que faz as vezes do tcpdump. Inclusive na configuração dos filtros de captura (não nos de pesquisa) a sintaxe é 100% tcpdump.

De resto, é o sniffer de eleição para o meu trabalho com a vantagem de ser gratuito 🙂

Na realidade, tanto o tcpdump como o Wireshark são programas (um de CLI, outro gráfico) que utilizam a biblioteca de captura de pacotes libpcap (ou a sua versão para Windows, WinPCap).

Vítor, no artigo referes que o Wireshark é o melhor sniffer gratuito. Que sniffers comerciais conheces melhores do que o Wireshark?

Desde que apareceu o Wireshark (ou o anterior Ethereal) que deixei de usar sniffers comerciais. Mas há uns anos atrás numa empresa onde trabalhei antes, o sniffer utilizado era o Sniffer Pro da Network Associates. Sei que em relação ao Wireshark tinha umas ferramentas extra para análise de tráfego e criação de relatórios de tráfego capturado.

Sempre o mm bla, bla e n dizem nada! Já vi este post uma serie de vezes…

Comecei a usar isto nos meus laboratórios de Redes!

Muito, mas muito potente… giríssimo para quem estuda isto 🙂