SecUP – Saiba já se o Android sofre de ataques de Pileup?

Normalmente os utilizadores tendem a acreditar que uma actualização do sistema operativo é sinonimo de mais segurança, uma vez que corrige falhas e de certa forma aumenta a protecção de todo o sistema. Num estudo agora divulgado por um grupo de investigadores da Microsoft e da Universidade Indiana a conclusão é que o mecanismo actual de actualizações do Android traz graves problemas à segurança dos dispositivos.

Mais de mil milhões de equipamentos estão vulneráveis a uma nova classe de vulnerabilidades para o Android designadas de Pileup. Saiba já se o seu dispositivo sofre dessa falha.

Num documento agora divulgado por investigadores da Microsoft e da Universidade Indiana é possível ler-se que a platforma Android sofre de problemas graves de segurança devido ao mecanismo actual de actualizações do Android.

Segundo reportam, o conjunto de falhas afecta quase todas as versões do Android, permitindo que uma aplicação maliciosa, mas aparentemente inofensiva (ou seja, uma "app sem privilégios" no seio da segurança do sistema) , possa adquirir automaticamente permissões significativas, sem o consentimento do utilizador,isto porque existiu uma actualização do próprio sistema Android.

Estas “novas capacidades” incluem a obtenção automaticamente todas as novas permissões, adicionadas pela versão mais recente sistema operativo, podendo posteriormente ser substituídas por aplicações maliciosas, capazes de injectar, por exemplo, scripts em páginas web arbitrárias, etc. A este conjunto de falhas os investigadores deram o nome de Pileup (elevação de privilégios através de actualização).

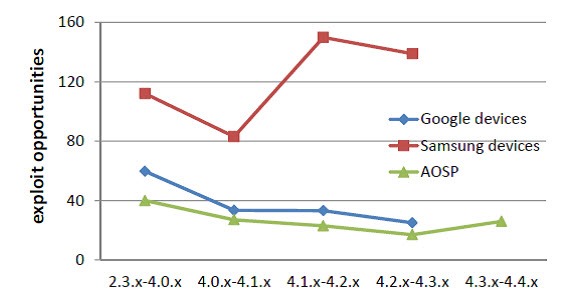

No total, foram descobertas seis falhas no código do sistema operativo Android. Os investigadores dizem ter confirmado que as versões AOSP (Android Open Source Project) são as menos afectadas. Foram também analisadas 3.522 versões do código fonte personalizado pela Samsung, LG e HTC em todo o mundo que demonstraram sofrer do mesmo problema . Estas falhas afectam todos os dispositivos Android, em todo o mundo, o que representa uma séria ameaça para milhares de utilizadores Android que são realmente encorajados a actualizar a plataforma móvel Android.

Exemplos de ataques de Pileup

Exemplo 1: Ataque de Pileup - Interceptando mensagens do Google Voice

Exemplo 3: Ataque a uma conta da Google

Como saber se o seu dispositivo está afectado por esta falha?

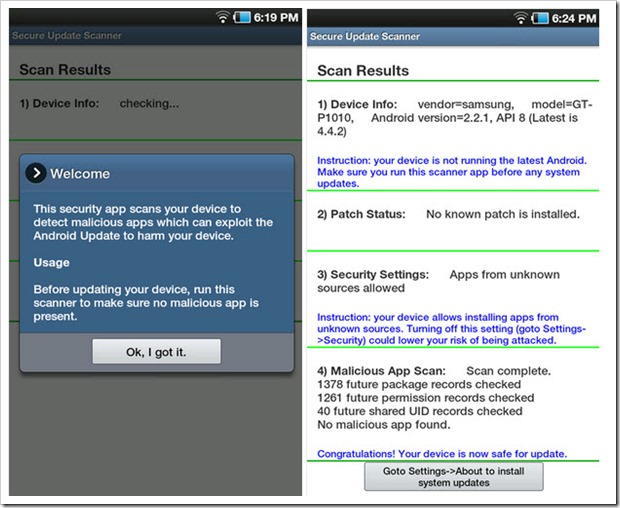

Como ferramenta de ajuda aos utilizadores, o grupo de investigadores criou uma aplicação capaz de detectar falhas Pileup, a cada actualização do sistema operativo. Chama-se SecUP – e está disponível gratuitamente no Google Play.

Os investigadores sugerem que esta aplicação seja executada antes de procederem à actualização do sistema.

![]() Download: SecUP

Download: SecUP

![]() Homepage: Secure Android

Homepage: Secure Android

Este artigo tem mais de um ano

Será que podemos confiar na aplicação SecUp, talvez faça uso desta falha “PileUP” xD

Como diz o Nelson isto no iOS não acontecia, tão certo como um carro que esta numa sucata não sofrer acidentes de viação. Talvez seja demasiado subtil para o Nelson entender.

Cumprimentos

És o maior!

Concordo absolutamente contigo.

“Os investigadores dizem ter confirmado que as versões AOSP (Android Open Source Project) são as mais afectadas”.

Não serão as “menos” afectadas? Uma vez que os repos AOSP recebem as mais recentes actualizações.

Aliás no gráfico AOSP são as com menos possibilidades de exploit…

Exacto. Ja corrigi, obrigado

Boa tarde

O tema é interessante, mas aproveito falando ainda de Androide porque não temos possibilidade de usar este sistema operativo nas relações com sites da administração pública. Por exemplo, quero entregar o meu IRS e não permite, só ambiente Windows porque Androide não suporta Java, Segurança Social mesma coisa, isto tem algo a haver com o monopólio do Windows no sector Estado? Agradecia um comentário de Pedro Pinto.

Não estarás a confundir o Java com o Flash?

Tenho a noção que o Android suporta os conteúdos Java para o Browser.

Isso não tem nada a ver com o monopólio da Microsoft.

O Flash é uma tecnologia muito pesada, e não só, para dispositivos móveis e já não é suportada nem por Android nem por iOS.

Muitos sites que utilizam o flash estão a mudar para HTML5, assim como outras aplicações Web. O HTML5 é mais poderoso e muito mais leve que o flash

O que se passa é que os serviços do estado ainda estão em flash que não é suportado pelos dispositivos móveis. Eventualmente farão a mudança para HTML5, mas isso ainda pode demorar uns tempos porque implica o desenvolvimento praticamente a partir do 0 das aplicações web que eles têm

Pode estar a falar de sites que necessitam executar alguma aplicação/código Java na maquina local do cliente, sendo necessário para isso termos uma JVM instalada o que o Android, Iphone, Windows Phone… não permite

Cumprimentos

Queria dizer iOs

Não está a falar do Java.

Não.

Essas aplicações são feitas para “Java”, correm num computador que tenha um Java Runtime Environment instalado.

Ou seja, há JRE de diversos fabricantes, e para uma multitude de sistemas operativos (Windows, Mac, Linux, FreeBSD, etc.).

Mas não existe nenhum JRE que eu tenha conhecimento para Android (apesar do Android ser uma espécie de JRE, engraçado)…

O JRE era visto nos anos 90 e inícios de 2000 como a plataforma libertadora, que nos ia libertar de “termos” de ter todos o mesmo CPU (Intel), o mesmo SO (Windows), etc.

Mas a teimosia da sua mãe (a grande e famosa, mas agora desaparecida do público Sun) fez com que não se concretizasse, sendo que o Android está coincidentemente, ou não, a tornar-se nisso…

Porém sim, já era altura deles se atualizarem para um web app moderna, com javascript, html, ajax, essas coisas…

O mais engraçado é ter sido descoberto pelos investigadores da Microsoft.. Não será uma investida da MS de desacreditar o android?

Que motivos tem a MS para investigar a segurança do android?

Nao será que Windows RT 8 tambem sofrera do mesmo?

Será verdade?

É que seja verdade ou nao, ha duas coisas… A MS em termos disto nao é muito de se fiar, e depois porque gastariam dinheiro para ajudar o android a ser seguro quando é um rival? E porque (seja verdade ou nao) por um estranho acaso afecta mais o seu grande rival (Samsung) do que todos os outros?

E porque dizem que o AOSP é menos afectado quando (por mais uma coincidência) é o SO que vao por no nokia x?

Nao digo que seja mentira, mas esta aqui muita manhice principalmente vindo de uma empresa como a MS..

Lá por terem um motivo ulterior, não significa que seja mentira.

E qual é o problema da Microsoft publicar um bug de um produto da Google quando a ultima fez o mesmo em 2013?

Não digo que a notícia não seja conveniente para os interesses da Microsoft. Mas é bastante comum entre empresas de software.

A Apple publica sempre os créditos (diz os nomes) de quem lhe comunicou vulnerabilidades que foram corrigidas em cada actualização. Estão lá nomes de hackers (como os do jailbreak) mas também a Google.

Resumo todos estes problemas de segurança do Android, sejam eles suportados por estudos teóricos ou comprovados, numa palavra: Irresponsabilidade, tanto dos fabricantes como dos utilizadores.

À partida, estas e outras vulnerabilidades provavelmente nem sequer existiam se a Google e os principais fabricantes (incluindo uma que investe mais em publicidade a desdenhar toda a concorrência) se esforçassem e investissem verdadeiramente na segurança da plataforma que acompanha todos os seus dispositivos comercializados. Segundo, deveriam obrigatoriamente ter um controle mais rigoroso sobre todas as aplicações aceites na Google Play Store, ponto. Assim talvez conquistassem e até recuperassem a confiança de muitos utilizadores (eu incluido), dos que usam outros sistemas e, principalmente, mostravam que realmente se importam e evitavam notícias destas, tenham o nome da MS associado ou não.

No final, resta também acusar os utilizadores finais de irresponsabilidade e de que deviam ter mais cuidado com o que instalam nos smartphones e tablets (não esquecer que têm todas as liberdades possíveis), mas essa falta de consciencialização por parte dos utilizadores não se deveria traduzir na absoluta falta de responsabilidade dos fabricantes em não garantir de raíz a devida segurança e suporte mínimos aos próprios dispositivos que comercializam, incluindo toda a estrutura de serviços online inerentes aos mesmos. A maioria não é geek, nerd, técnico, curioso ou entende de tecnologia como muitos de nós, mas instalam todo o tipo de apps para experimentar: peidos, jogos, lanternas, etc. Depois o problema é que é tudo self-service, até o suporte.

Pode ser que esta vulnerabilidade não se expanda, mas a solução agora e como sempre é tipo self-service: apenas os utilizadores informados desta situação se podem prevenir com AVs, Scanners e actualizações (se existirem), em vez de se resolver as situações pela raiz e tornar o sistema realmente robusto e o mais seguro possível, independentemente de se ter pago 60€ ou 600€ por ele.

A seguranca ‘e um tema complicado. Existem falhas no TCP/IP que afectam “todas” as redes do mundo, por exemplo… portanto 🙂

Falhas no TCP/IP?

LOOOL!

Mais uma vez o nosso amigo Nelson aka Wikipedia Ninja, nunca ouviu falar de falhas de design em protocolos de comunicação, nomeadamente no TCP/IP.

Realmente o avatar do nosso caro Nelson é mesmo apropriado.