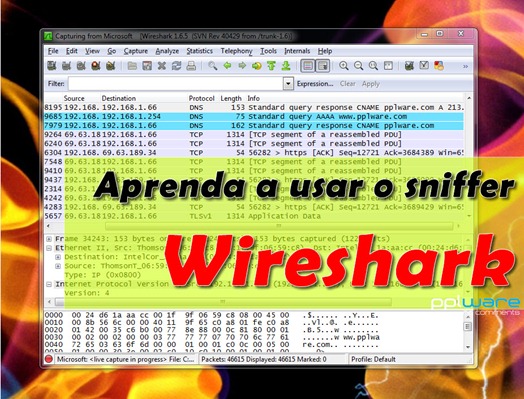

Aprenda a usar o sniffer Wireshark (Parte III)

Como detectar tráfego “abusivo”

Ao longo dos anos, fomos apresentando no Pplware as várias versões e respectivas novidades do sniffer mais popular para redes informáticas, o Wireshark. O Wireshark é uma ferramenta de analise protocolar, que permite a captação, em tempo real, de pacotes de dados, e apresenta essa informação num formato legível para os utilizadores.

O processo de captura de tráfego é realizado via placa de rede,, funcionando esta num modo especial que é designado de modo promíscuo (possibilidade de capturar todos os pacotes, independentemente do endereço de destino). Depois de termos apresentado aqui algumas funcionalidades básicas do wireshark, Esquema de cores nas linhas e Follow TCP Stream aqui, hoje vamos aprender a detectar tráfego abusivo.

Um dos maiores inimigos de qualquer administrador de sistemas é o tráfego abusivo que deriva de torrents, streaming de dados, downloads ilegais, etc. Apesar de existirem várias ferramentas que permitem “controlar” o tráfego abusivo, o Wireshark também poderá dar uma ajuda.

De referir que o wireshark só conhecer monitorizar trafego unicast, broadcast e multicast no caso de estarmos ligados via switch (ver mais aqui).

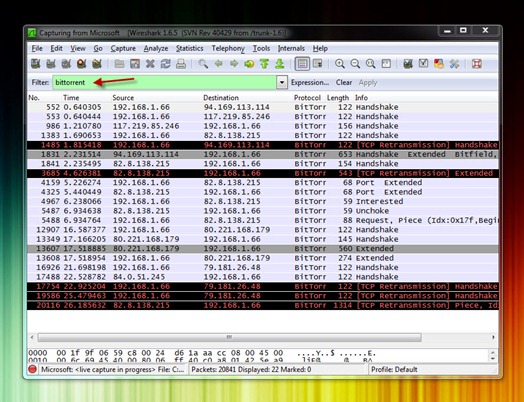

Vamos então a um exemplo para detectar a presença de downloads de torrents na rede. Para isso, vamos ao campo Filter e colocamos o nome do protocolo associado aos torrents: bittorrent

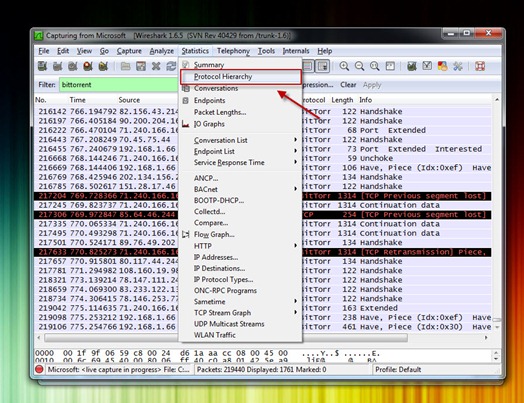

Além da informação anterior, podemos ainda saber as estatísticas de utilização de um dado protocolo. Para isso, vamos a Statistics > Protocolo Hierarchy

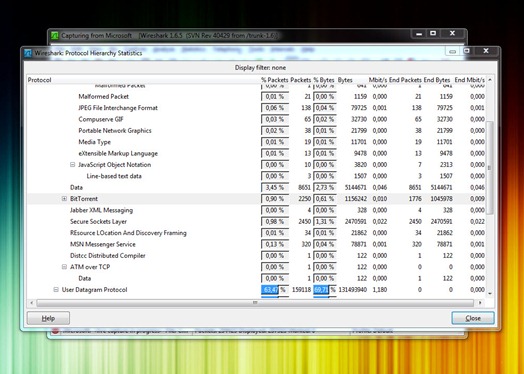

Como podemos ver pela imagem seguinte, o protocolo BitTorrent está com uma taxa de ocupação na ordem dos 0,90% (valor relativo ao período de captura).

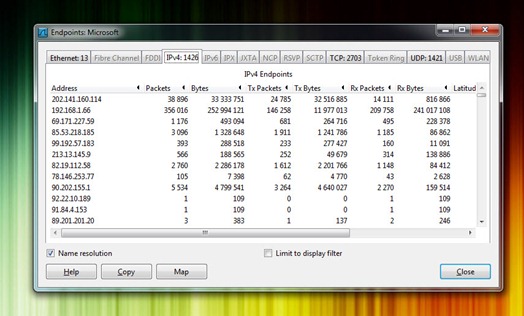

Se pretendermos saber o endereço IP de todas as máquinas que estão a funcionar como peers, basta ir a Statistics > Endpoints e depois carregar no separador IPv4.

Esperamos que tenham gostado deste terceiro tutorial sobre o Wireshark. Por hoje resta-nos esperar pelo vosso feedback e sugestões para próximos tutoriais.

Este artigo tem mais de um ano

Boas,

Alguém consegue ver o tráfego feito por um smartphone ou tablet android sem root??

A mim não me aparece nada, mesmo a ver videos com uma 1h do youtube não me aparece :/

da para ver claro, mas tens de ter o wireshark no meio do smarthphone e o router, ou usares como wifi em modo monitor.

Muito bom podem continuar com estes posts! Muito úteis mesmo!

Thanks 🙂

Muito bom mesmo!! pplware sempre a contribuir para a comunidade!! 🙂

Keep it coming!

Muito bom. Obrigado, continua.

excelente!! explicaçao simples para leigos!!obrigado

Parabéns pela iniciativa, estes tutoriais vão dar-me jeito para estudar.. Quanto a iniciativa para próximos tutoriais, acho que só resta uma abordagem semelhante para o gns3 e já é uma ajuda para o CCNA1 xD

Keep up the good work =)

Muto bom!!! aguardando o proximo! =D

Muito bom!!! aguardando o proximo! =D

Bom dia pessoal. Realmente essa é uma ferramenta fantástica. Nesse momento estou no meio de um trabalho e estou com umas dificuldades.

Estou precisando saber a quantidade de mensagens trocadas em uma captura que fiz. (no meu caso, o acesso ao website pt.wikipedia.org)

Estou tendo algumas dificuldades com os filtros. Até agora o que eu consegui foi achar o pacote com a FLAG syn=1, ou seja, o fim da conexão. Porém estou achando que foram poucas mensagens, até porque eu acho que fiz o filtro usando a ferramenta FOLLOW TCP STREAM, ou seja, provavelmente as outras mensagens do tipo UDP foram deixadas para trás 🙁