Alerta – Routers D-Link são fáceis de atacar

Encontrado um backdoor que permite o acesso ao equipamento

A segurança informática é um dos assuntos mais discutidos nos últimos meses. Hoje em dia, os utilizadores vivem “assombrados” e parece que já nenhum serviço/equipamento tecnológico é merecedor da confiança do consumidor.

As ultimas noticias sobre “insegurança” dão conta que a D-link implementou um backdoor em alguns modelos dos seus equipamentos e que estes continuam completamente vulneráveis.

A onda recente de (in)segurança …

Tudo começou com o caso Edward Snowden que decidiu denunciar um mega sistema de vigilância americano, o PRISM (Programa de vigilância de telecomunicações altamente secreto). Depois as várias suspeitas de pedidos de espionagem informática da Agência Nacional de Segurança dos Estados Unidos da América (NSA) aos gigantes da da Internet…e até as ultimas noticias que dão conta que a Agência Nacional de Segurança do EUA consegue “espiar” até o tráfego em VPNs e em outras comunicações cifradas…mas há mais….muitos mais – ver aqui!

O Backdoor da D-Link

Segundo uma publicação do autor do site devttys0, no passado Sábado, existem um backdoor implementado em alguns modelos dos routers D-Link.

Para quem não sabe, um backdoor é uma falha de segurança que permite a invasão do sistema, podendo este ser totalmente controlado remotamente. Além disso, com esta “porta” aberta, os ataques além de obterem informações podem também injectar código malicioso.

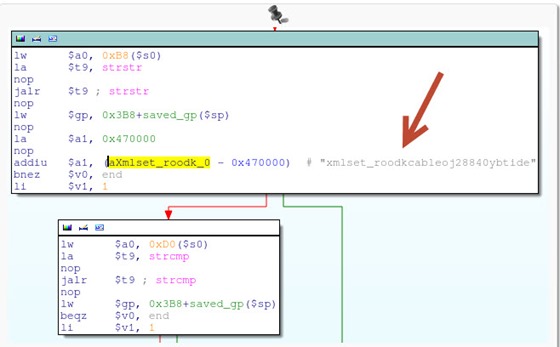

Na prática, esta “porta de entrada” no equipamento, pode ser facilmente usada, bastando que o atacante mude o “user-agent” (ou seja, uma string que fornece informações do nosso browser ao sistema que acedemos) para “xmlset_roodkcableoj28840ybtide”,

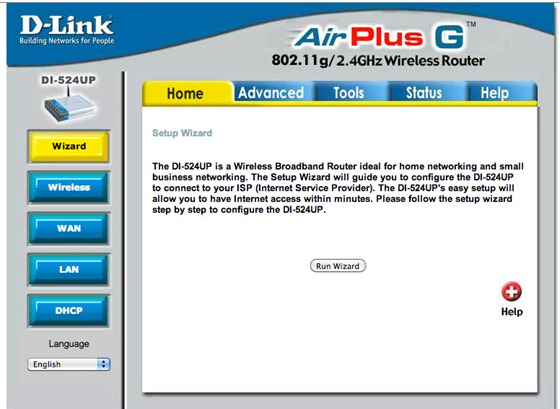

Com essa alteração, qualquer utilizador passa a conseguir entrar no router sem qualquer tipo de autenticação e visualizar/alterar as configurações do equipamento.

Como explicação mais técnica, quando o software de gestão do router procede à comparação de um http_request e verifica que o user-agent é “xmlset_roodkcableoj28840ybtide”, então ignora a função de autenticação e a função alpha_auth_check retorna o valor 1 (ou seja, autenticação com sucesso).

Segundo o autor da descoberta, tal String já tinha sido referenciada há alguns anos num fórum Russo que reportava que a string “xmlset_roodkcableoj28840ybtide” era uma “linha interessante” dentro do ficheiro /bin/webs que faz parte da estrutura do software de gestão dos routers D-Link.

Pelo que tem vindo a ser divulgado, aparentemente o binário /bin/webs contem uma versão modificada do serviço httpd que é responsável pela interface de gestão do equipamento….E ao que tudo indicada, a alteração foi efectuada pela Alphanetworks, uma spin-off da D-Link.

Modelos DLink Afectados

Esta falha de segurança afecta principalmente os seguintes equipamentos que têm o firmware v1.13:

- DIR-100

- DI-524

- DI-524UP

- DI-604S

- DI-604UP

- DI-604+

Aparentemente, há também informações que os seguintes dois modelos estão também vulneráveis:

- BRL-04UR

- BRL-04CW

Debate

Uma falha de segurança a este nível (já que, ao que parece foi teve o consentimento da própria D-Link), pode levar uma empresa deste dimensão a tornar-se um inimigo publico. Até ao momento ainda não há qualquer informação oficial por parte da D-link mas…era importante saber porque implementaram tal backdoor…qual a finalidade do mesmo. Num pesquisa rápida usando o Shodan, podemos ver que existem muitos equipamentos vulneráveis pelo mundo fora.

Enquanto não existe um upgrade do firmware é aconselhável que façam um downgrade do mesmo, evitando assim tal exposição. Lembrem-se que o router assume o endereço publico da vossa ligação, estando assim acessível a partir de qualquer parte do mundo.

UPDATE

Segundo informações ao Pplware, a D-Link comunicou que está a trabalhar na publicação de um firmware que solucione este problema e este será publicado em breve na página de suporte oficial. Não obstante, esclarecemos que este problema só afecta modelos de routers muito antigos, já descatalogados e alguns nem chegaram a ser distribuídos em Portugal:

- DIR-100 (comercializado há 5 anos)

- DI-524 (comercializado há 8 anos)

- DI-524UP (comercializado há 8 anos)

- DI-604S (não comercializado)

- DI-604UP (não comercializado)

- DI-604+ (não comercializado) (Alpha device TM-G5240)

Qual a motivação que uma empresa pode ter, para fazer algo deste tipo?

Este artigo tem mais de um ano

o melhor mesmo é comprar logo cisco …

ou nao, os ciscos por serem os mais usados pelas empresa, sofrem de mais ataques que qualquer outro.

Oi?

Que ataques é que o IOS sofreu últimamente…

Tentar é uma coisa, conseguir é outra…

Mas quem é que está a falar na treta do ios? A notícia é sobre routers, os utilizadores Apple sabem o que é isso e para que servem?

RG olha que sabem mais tanto ou mais que tu 😉 queres apostar?

Não digo que n, mas os Fanboys da Apple vêem perseguições em todo o lado, não Vítor? 😉

Estás enganado, até é bem pelo contrario. Cada vez vez mais utilizadores de outras plataformas e perseguir os utilizadores Apple. Se reparares bem, os utilizadores Apple têm uma relação de privilégio com a marca que usam, têm serviços, hardware e software, para quê perseguir os restantes que não têm isso assim tão bem fabricado e servido?

Mas, como em qualquer assunto, há sempre uns mais “fanáticos” que outros 😉

Infelizmente tu na tua ignorância de não saberes diferenciar iOS de IOS foste tu o chamado fan boy e ridicularizaste-te. Xau para ti!

Bwahahahaha!!! É assim que se espalham ao comprido… LOL

“IOS Cisco NOT THE SAME THING AS iOS Apple.”

iOS?

Oi?

Cisco IOS

https://en.wikipedia.org/wiki/Cisco_IOS

iOS and IOS

http://blogs.cisco.com/news/cisco_and_apple_agreement_on_ios_trademark/

IOS e não iOS, é o “sistema operativo” da cisco que por sua vêz tem mais anos que os iPhone 1 🙂

Queres alguns exemplos de buracos em equipamentos Cisco?

Dia 11 de Outubro:

– Cisco has announced multiple vulnerabilities in their Firewall Services Module (FWSM) software for the Catalyst 6500 series switches and 7600 series routers. (CVE-2013-5506, CVE-2013-5508)

– Cisco has announced nine vulnerabilities in their Adaptive Security Appliance (ASA) software. Successful exploitations of these issues could result in a denial of service condition or authentication bypass and thereby gain access to internal networks

Dia 3 de Outubro:

– Cisco has issued a security advisory for a vulnerability in the way that Cisco IOS XR handles certain UDP packets. If the device is configured with any UDP listening services such as SNMP or NTP, a remote attacker could trigger a packet memory exhaustion condition that would result in a denial of service

E atenção, isto são boletins de segurança da Cisco, nada de coisas inventadas nos fóruns 🙂

há buracos em todos.

a diferença está em quem descobre os buracos, e o que faz depois de os descobrir…

ya, foi mesmo em má altura 😀

O mercado da Dlink é bastante diferente do da Cisco. Um Router dlink SMB para a pessoa lambda os preços começam em 75€. Router Cisco SMB (serie 8xx) começam em 600€ (full price) .

Daí a comparaçao é bocado trolll

Certo, não tem nada haver mas a D-LInk fica contente e agradece por já poder ser comparavel com Cisco e com um bonus , é a metade do preço ….loool

lol, no máximo pode comparar com a marca consumidor da CISCO, Linksys…

Comprem mas é router Mikrotik, é do melhor e muito muito bom 🙂

Obrigado pela informação no qual deixou-me bastante preocupado ao ler o titulo visto possuir um D-Link so que ao ler a noticia completa não tenho motivos para me preocupar….. acho eu, possuo um modelo que não esta incluido

Obrigado por tudo

Boas amigo,

Os routers D-Link são fáceis de hackear (para quem sabe um pouco de informática), não são apenas esses modelos!

Abraço.

Faltam aí os Zyxel que são também bastante vulneráveis.

Tenho um Zyxel….o que sabes sobre estes equipamentos??!!

Obrigado!!

Para dar um exemplo:

http://www.slideshare.net/phanleson/hacking-zy-xel-gateways

sera que as operadoras metem disso nos nossos modens routers?

LOL?

Alguns operadores até deixam o acesso via web aberto a partir do exterior sem forçar a alteração do user e pass por defeito

Oi? LOL

ZyXEL

Eu gostava de saber como eles conseguem ler o codigo fonte do firmware dos router, podem dar os passos rapidos?

Não conseguiram, é código-máquina que eles têm ali.

codigo maquina?

Sim, código máquina. Não sabe so que é?

o código representado é Assembly com uma arquitectura especifica (pode ser MIPS, PPC, etc…)

ah, ja sei ao que o Nelson se referia.

http://en.wikipedia.org/wiki/Machine_code

o código apresentando não é código máquina mas sim assembly que é um pouco diferente. Contudo, é a linguagem mais próxima de código máquina.

Não, não é assembly.

Assembly é antes de correr o linker. Aí estás a ver o código máquina, só que mais bonito, com as instruções do CPU.

boas nelson…

aquilo que ali está parece ser o resultado da compilação de código…

É assembler na medida que ainda não foi passado para código maquina pela ferramenta que processa o assembler…

O assembler só depois de ser convertido em “código” de maquina é que se pode chamar de código maquina…

no entanto…assembler para o ser humano é entendido como código maquina porque é a nossa forma de perceber as instrucções presentes no código maquina.

Para ser interpretado pelo processador , ainda falta ao assembler…ser passado para código maquina e ser linkado…

Apesar de a gente levar com professores durante o nosso ciclo de aprendizagem que dizem que o programa só é linkado se…existirem vários pedaços de código…isso não é verdade…sempre que fazemos um include em C…estamos a criar a necessidade de linkar o código…

Mas para a malta passar nos testes é o que a malta tem de dizer…

cmps

Não sei se já aprendeste assembly 🙂

E, os professores estão bem, sempre que um programa tem vários pedaços de código, precisa de ser linkado. Sempre.

Para programares em assembly, podes fazer diretamente em código máquina, mas isso é mesmo nível zero, e não trás vantagens nenhumas.

Para programar em assembly, normalmente usa-se dois programas: um linker (que corre primeiro), e o assemblador.

O que o linker faz, é quando tens um código do género:

nop

nop

inc R1

ciclo_infinito: nop

jmp ciclo_infinto

É transformar em:

(endereço de memória – instrução – [dados])

0x0001 nop

0x0002 nop

0x0003-0x0004 inc R1

0x0005 nop

0x0006 jmp -0x0005

ou seja, ele calcula o tamanho do código, e traduz “marcações” como o “ciclo_infinito” pelo endereço do código. Daí, precisares sempre de um linker quando tens vários pedaços de código.

O assemblador, permite-te teres alguns luxos na linguagem assembly, como macros, equivalente a funções “inline” em C, poderes entrar um número em vários formatos, tipo ‘A’ = 64 = 0x41, etc… e um (ainda) mais frequentemente utilizado, por exemplo, no set X86, tens vários (3) OPCODES para a mesma intrução, por exemplo, JMP, o assemblador vai decidir qual é o melhor OPCODE a utilizar para a instrução referida.

Depois de isto estar feito, passa a código máquina, que pode ser lido, e mostrado num código que á primeira vista, parece assembly, mas não tens as informações essenciais para ser compreendido por humanos, e logo, vai-te parecer chinês, e críptico, por exemplo, vês um ciclo, não sabes o nome sequer, como é que vais perceber o que faz, podes ver o que faz, mas o que o programador queria fazer, não chegas lá… só com muita, muita dor de cabeça a tentar perceber, isto é, engenharia reversa de software XD

boas…

Já aprendi assembler, e já trabalhei com assembler…

Neste caso só precisas de um Assembler e de um Linker…sendo que o código…já se encontra no formato correcto para ser transformado em código maquina 😉

Foi exactamente o que eu disse…sempre que existem varios pedaços…o código precisa de ser linkado…mas também o precisa…quando não existem vários pedaços…há pois é…

O Preprocessador de texto…apenas coloca no ficheiro para o compilador os header files…o compilador…não tem forma de resolver os símbolos que desconhece referentes á definição das funções em causa…logo…quem os vai resolver é o linker…

Portanto…Errado…não é apenas quando existirem vários pedaços de código criados por nós…é sempre…porque na prática quando utilizas bibliotecas de sistema(linkagem dinâmica)…fazes linkagem…embora seja parcial…com o entry poin para as funções que necessitas de determinada shared library, mas fazes! 🙂

Sim em vez de assembler, podes traduzir directamente os opcodes, e endereços de registos etc para código maquina…mas isso não é vantajoso, a não ser que o teu assembler tei-me(nos dias de hoje…dificilmente) em confundir os opcodes,etc de alguma instrução…ai tinhas mesmo que ir la há unha…

Nelson…o Assembler corre primeiro que o linker…o linker pode servir para algumas coisas, a principal para fazer resolução de simbolos que eram desconhecidos até aqui, juntando dessa forma todos os pedaços…e os pedações que não junta…deixa uma informação…para que o dinamic linker…depois do execve(loader), juntar as peças todas…a que ja tinha sido criada, mais as funções que veem da(s) shared libraries 😉

Mas em C o linker tem ainda a tarefa de fazer a primeira resolução da linkagem dinâmica…

No entanto…a resposta nos testes…é que SÓ é utilizado se tiveres vários ficheiros de código…

esta resposta só seria valida no caso de criares, por exemplo uma shared librarie, que não dependesse de bibliotecas de sistema…apenas dos ficheiro(s) do teu código(ou seja apenas existia “linkagem estática”)…o que não acontece na maioria dos casos…ou seja tomam pelo todo aquilo que é apenas uma possibilidade…

Quem faz um programa, usa obviamente bibliotecas de sistema, logo faz sempre linkagem…quer tenha um ficheiro de código ou mil…mesmo que não explicite a linkagem no processo de obtenção do binário… 😉

cmps

descarregam o firmware e fazem disassembly. isto é algo avançado, não te posso explicar sem teres noção como o PC realmente funciona byte a byte.

ainda nao sei advinhar chaves nem se esta em des, aes…:)

Alguém testou isto?

Quem terá sido o maroto que meteu lá isto no meio do código do firmware?

Acho que a PT faz isso com uma certa regularidade…

Detalha se faz favor

PT, a ZON a Vodafone….

Na PT tens os routers da MEO que eles acededem, reiniciam sem tu dares por isso.

Na zon tens o zonhub que fazem a mesma coisa, até configurações mudam.

Obviamente que acedem se existir uma nova release de firmware por exemplo, os routers são da PT/ZON e são alugados ao operador. O valor desse aluguer está incluído na fatura que pagas ao operador sobre o serviço.

pois…

mas muitas das vezes como no meu caso..o router é comprado..e eles pensam que podem aceder ao que não lhes pertence…e não não podem!!

Já tive algumas guerras por causa disso!!

cmps

acho que foi algum empregado malicioso,

xmlset_roodkcableoj28840ybtide , escrevam a string ao contrario

editby04882joelbackdoor_….

looooooooooool! BOA!

é pa…

O lmx na string não tem nada a ver comigo…mas o nome joel…parece-me bastante ibérico..

cmps

Muito bom! 🙂

Joel é um nome de origem Judaica… não é só Ibérico…

Tal como a Microsoft com os updates de segurança do Windows. Tapa um buraco quando descoberto publicamente, mas abre outros, e deixa estes abertos até serem descobertos.

uma backdoor não é uma falha de segurança. Uma backdoor pode ser vista como uma falha de segurança. Em embebidos e em muitas apps é habitual os programadores deixarem uma porta escondida para poderem fazer depurações, executar um plano B, quando algo corre mal etc. Pode ser visto como um buraco de segurança, mas por definição é algo muito diferente de um buraco de segurança, pois está ali propositado. Como o proprio nome diz é uma porta das traseiras que só o dono conhece (ou deveria conhecer)

entao qual o melhor router para se usar?

Aquele que estiver desligado.

FritzBox

E mais nada… 2 salas de aulas com 18 computadores cada uma e ele nem dá sinal de insanidade 😀

lol.

um mikrotik de 70€ aguenta bem mais clientes e com várias linhas de 120 mbits….

http://www.mikrotik.com

True!!!7390 is so nice, but 7490 is a monster!!!!

Mikrotik

RB951G-2hnd

Depende do que queres…

Um PC a correr Quagga 🙂

“um backdoor é uma falha de segurança que permite a invasão do sistema” esta afirmação é inválida. um backdoor é feito pelo homem e não é falha de segurança. Eu posso ter um backdoor para aceder o meu PC remotamente. Isso faz dele vulnerável? Fui eu que de propósito coloquei lá para algum efeito.

Já existe alguns comentários com o mesmo efeito.

A partir de um momento que um backdoor é conhecido, passa a ser uma falha de segurança GRAVE.

A américa tem a NSA a espiar tudo, a China tem os fabricantes de equipamentos a espiar tudo.

Como a América já tinha avisado a china tem uma relação muito estreita com os fabricantes chineses de produtos electronicos, e acusa mesmo a china de ter backdoors aos equipamentos, como sendo a Dlink chinesa, “agora pensem….” 😀

Olha, não sabia que a D-Link era chinoca. lol

Fui ver mais uma, a TP-Link também é chinoca. A Huawei já sabia que era… tou a ver, tou. Devem haver mais algumas empresas chinocas em redes. 😛

Segurança de redes domésticas no seu melhor.

Temos sempre a opção dos open-wrt e Companhia mas com estes últimos acontecimentos já nem sei o que pensar… 🙁

Eu tenho um zixel.É conhecida alguma vulnerabilidade?

Lê o meu post acima

Bom dia,

Os artigos acima identificados já não se comercializam á muito tempo á exepecção do DI-524UP( Printserver/Router ), sendo que este tambem já há muito tempo que não tem o firmware acima mencionado.

Bruno,

pode ate ser q nao se comercialize mais o di-524 mas no brasil, tem ainda varios modelos ‘atualizados’ di524, deram um jeitinho. fora o dir-100 que para mim é o di524 disfarçado.

e o dir600 que nao vale nada