TuxFrw – Usar o iptables no Linux nunca foi tão fácil

Para quem é utilizador do Linux certamente que já ouviu falar do iptables (firewall)…..mas se calhar nunca usou. O iptables ( é uma ferramenta bastante poderosa por si só, que vem por omissão nas distribuições Linux. Devido ao facto de ser bastante complexa Marcelo Gondim e Luis Gustavo, dois colaborador do Grupo Gula-Br criaram o projecto TuxFrw.

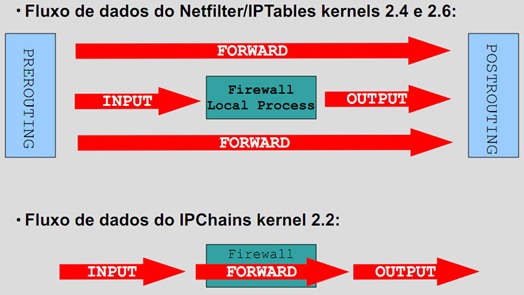

De acordo com o Marcelo Gondim, um dos responsáveis pelo projecto, o TuxFrw é uma Firewall baseado em Netfilter/IPTables. O TuxFrw não é nada mais que um conjunto de shell scripts organizados de forma modular para facilitar a criação de regras de Firewalls. O TuxFrw tem suporte até 3 interfaces de rede separando rede interna, DMZ e rede pública, suporte a NAT, VPNs PPTP e OpenVPN, Proxy Transparente ou não. A última versão do TuxFrw traz também suporte para o protocolo IPv6.

O TuxFrw possui algumas funcionalidades avançadas como SPF (Stateful Packet Filtering), que permite controlar o estado de uma ligação, diminuindo assim a quantidade de regras. Outra das funcionalidades que o TuxFrw na sua estrutura modular é o NAT (Network Address Translation), que pode ser de três tipos:

- N:1 – tradicionalmente conhecido como “masquerade”

- 1:1 – Utilização normalmente numa DMZ

- N:N - muito pouco utilizado. Este tipo de NAT faz uma troca de um pool de IPs de uma subrede para outro pool de IPs de outra subrede.

Para quem começar desde já a usar o TuxFrw basta fazer download do mesmo aqui e pode também aceder ao Manual disponibilizado na página do projecto (ver aqui). Podem também fazer download de uma apresentação disponibilizado pelo autor aqui. Depois de fazer as respectivas configurações nos scripts/módulos, é só arrancar o tuxfrw usando um dos seguintes sbin/tuxfrw start ou /etc/init.d/tuxfrw start.

![]() Licença: GPL

Licença: GPL

![]() Sistemas Operativos: Linux

Sistemas Operativos: Linux

![]() Download: TuxFrw 3.0 [38,08 KB

Download: TuxFrw 3.0 [38,08 KB

![]() Homepage: TuxFrw

Homepage: TuxFrw

Este artigo tem mais de um ano

sinceramente achei legal, porem, um tanto complexo para iniciantes fazer todo o passo a passo e por p\ rodar

Pois, não é especificamente para “totós” (passo o termo até para relembrar a nossa rubrica “Comandos Linux para Totós”

Para totós, há o Gufw, hehe

Pois também temos aqui https://pplware.sapo.pt/windows/software/gufw-10-10-1-firewall-no-complicado-para-o-ubuntu/ 🙂

Nem sabia que isto existia, vou tentar usar.

Recomendo experimentar o fwbuilder (http://www.fwbuilder.org), as regras podem ser exportadas por ssh para iptables, pf, etc.

Seja como for, é sempre bom ver projectos como o TuxFrw a surgir, estes é que fazem crescer o software livre e pode ser o início de algo muito bom.

Espectáculo a dica.

Thanks

Desculpem o OFFTOPIC mas… nem uma palavrinha sobre o novo OpenSUSE 12.1, Acho que era merecido!

Eu sempre usei o shorewall (http://shorewall.net) e gostei… Pela descrição este novo produto é bem parecido.

Vou comparar e ver se migro mas o shorewall sempre me foi útil e bom.

CSF: http://configserver.com/cp/csf.html

Com módulo para o Webmin…

Pessoal estive uns anos afastado do mundo Netfilter/IPTables e recentemente resolvi voltar à mexer no TuxFrw, projeto que comecei quando saí da Conectiva em 2000. A última versão que lancei foi em 2010, a 3.02. Resolvi dar uma boa mexida nele e melhorar algumas coisas. Agora ele vem com algumas implementações exemplo usando SYNPROXY que é uma técnica que ajuda á mitigar ataques de tcp syn floods. Também passei os bloqueios de alguns tipos de ataques direto para o módulo tf_MANGLE.mod Dessa forma melhora o processamento do Firewall pois os bloqueios são feitos bem no ínicio sem passar para a table filter. Criei também uma tabela nova tf_RAW.mod que é usada pelo SYNPROXY e também para regras stateless. Em caso de usar o TuxFrw em algum router e dependendo da situação é necessário que use um firewall stateless. Stateful é mais indicado em servidores e ou quando precisamos usar o recurso do NAT. Firewalls baseados em stateful tendem à ser alvos de esgotamentos de recursos rapidamente. Em breve mudarei a página oficial e estarei lançando a versão 4.0 e gostaria da opinião e ajuda da comunidade para me ajudar à testar essa nova versão.