UPnP tem graves problemas de segurança

A tentativa de tornar os equipamentos mais simples de ligar e de configurar tendem a trazer para público protocolos que facilitam esta tarefa. Foi essa a ideia base por trás do Universal Plug and Play (UPnP).

Este protocolo permite que liguemos equipamentos na nossa rede com a simples introdução de um código, o que facilita enormemente a criação de redes e a ligação de equipamentos nestas.

Mas segundo uma análise efectuada pela equipa de segurança Rapid7, este protocolo de ligação expõe os equipamentos a ataques e tem graves falhas de segurança.

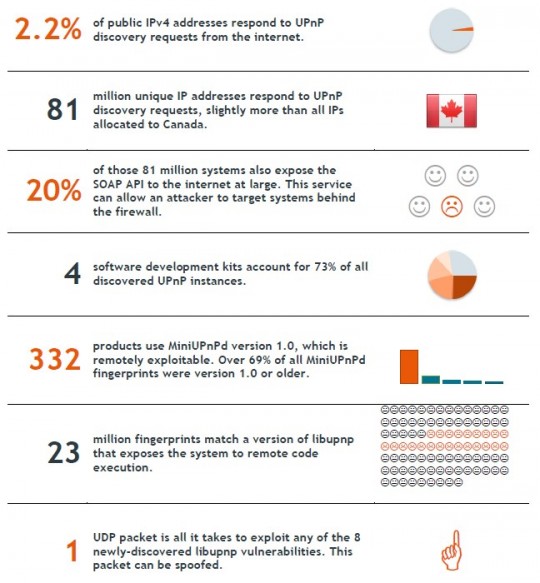

De acordo com uma publicação apresentada pela Rapid7, resultado de mais de 6 meses de análise, de testes a elevado número de equipamentos e a redes de dados, mais de 80 milhões de endereços IP na Internet responderam a pedidos de identificação deste protocolo. E mais de metade destes endereços estão vulneráveis a pelo menos uma das três vulnerabilidades identificadas nesse documento.

Uma dessas vulnerabilidades permite a execução de código arbitrário com o envio de um simples pacote UDP, o que representa uma potencial falha de segurança e uma vulnerabilidade simples de explorar.

Os números são alarmantes pois mostram que cerca de 2.2% dos endereços IP ligados à Internet estão a ser usados por estes equipamentos, que estão sujeitos a ataques e que podem ser facilmente comprometidos.

Para além das vulnerabilidades agora apresentadas, os testes mostraram também uma realidade que pode ser difícil de combater e que será quase impossível de contornar ou resolver.

Muitos dos equipamentos detectados estão ainda sujeitos a vulnerabilidades, algumas com mais de 2 anos, que foram já resolvidas em actualizações anteriores, mas que ainda não foram, e que provavelmente nunca serão, actualizados para versões mais recentes.

Existe já uma nova versão da SDK do UPnP que vem solucionar os problemas detectados, mas o mesmo problema que foi agora detectado irá com certeza acontecer agora.

Dificilmente os equipamentos vão ser actualizados, quer por culpa dos utilizadores que não vão aplicar as mais recentes versões dos firmwares ou porque os fabricantes não as vão disponibilizar para equipamentos já descontinuados.

Caso pretendam verificar se os equipamentos ligados à vossa rede estão expostos a estes problemas podem usar as ferramentas ScanNow UPnP(Windows) ou Metasploit (WindowsLinux/Mac), disponibilizadas pela Rapid7 para este fim.

Costumam actualizar os vossos equipamentos para as mais recentes versões de firmware, ou apenas age em caso de detecção de vulnerabilidades ou problemas?

![]() Homepage: Rapid7

Homepage: Rapid7

Este artigo tem mais de um ano

Eita… amanha vai ser um dia longo de reprogramação dos equipamentos! 🙁 Vou dar uma analisada na proteção do sistema…

… alguém recomendo uma alternativa ao UPnP?

Hum e então os firewall dos routers ? Não impedem o acesso destes ataques?

É coisa que desligo logo quando me lembro…

Boa informação, artigo simples e conciso.

Tem uma gafe, “(…)não vão aplicas(…)”. Penso que queriam escrever “aplicar”. (preciosismos) 🙂

Bom Trabalho

Done 😉 obrigado pelo reparo.

A sério!? Demoraram a reparar nisso.

Para alem das vulnerabilidades que existem no protocolo há ainda não só a terrível abordagem que o UPnP é como modo de facilitar a vida ao utilizador calão, como só deixa mais vulnerável os utilizadores por causa das aplicações que fazem uso do protocolo.

Há pessoas que nem sabem o que isso é, e muitas destas podem até nem fazer uso do protocolo de todo – Mas por alguma razão estranha (Querer facilitar a vida aos utilizadores, claro) vem prontamente ativo num N número de equipamentos.

Há anos que ando a dizer que existem falhas de segurança no UPnP.

Aprendam a configurar as portas nos routers e não deixem que o software as controlem por vocês.

sim isso é muito bonito, se não fosse o myzonhub a não dar para desactivar essa treta

Tenho ideia que o Hub da Zon vem com isso ligado por defeito. Alguem confirma?

Confirmo sim

E não dá para desligar

confirmasse.. e não há opção de desligar essa treta

Dá pra desabilitar UPnP e criar um Virtual Server, para a aplicação que deseja usar UPnP e liberar a porta desejada.

Por quê “obrigar” a usar o inseguro Java ou a transferir uns estonteantes 200 MB(!), quando uns meros 22kB dão perfeita conta do recado? http://www.grc.com/unpnp/unpnp.htm

para alem do programa o steve gibson ja publicou o upnp test que toda a gente devia fazer para alem do security check.

O teste de ShieldsUp do Steve Gibson já detecta isso.

Ele fez a alteração depois do anúncio desta falha. É tudo online, não é preciso instalar nada. E ainda detecta portas abertas no router…

Disponível em https://www.grc.com/shieldsup

Cumprimentos.

Boas!

Excelente artigo…

Parabéns, Pedro Simões & CIA!!!

Já o tenho desabilitado à muito…

Mas, respondendo à pergunta…

Ainda não actualizei o meu router (THOMSON TG784), acham que deva???

Como?

😉

O meu router MEO nao mostra vulnerabilidades a exploits, usando a aplicação, da Rapid7. Existe mais alguma coisa que deva testar?

Mas tens o UPnP abilitado?

E, qual é o router (Modelo) em questão?

😉

Ainda ontem fiquei MUITO preocupado com a segurança da minha rede doméstica por causa da MEO…

Passo a explicar, as boxes de TV reiniciaram e fizeram um upgrade ao firmware. Até aqui nada de (muito) especial…

Como curioso que sou, fui ver se tinha alguma novidade … e não é que tinha !!

Ao aceder ao menu, deparei com uma opção “Area de Cliente”, onde lá pelo meio aparece o nome da rede wifi do router, que eu personalizei, bem como a senha atual dessa mesma rede!!!!

A minha questão é a seguinte .. se eles têm acesso a essa informação para que apareca na box.. que outra informação têm acesso ?? O acesso a essa informação é local (box router) ou é acesso remoto (box datacenter meo router)?

E o “resto do mundo” o que consegue ele fazer?? é que os users e as senhas dos routers meo são amplamente conhecidas ( Administrator, sumeo, microuser …)

aquele abraço,

Daniel

Esses tipos de informação são normalmente efectuados atraves de webservices (normalmente em SOAP) que é um protocolo de autenticação.

Sendo que a STB é um meio protegido, assim como o router e o caminho entre os dois, não estou a ver a quebra de segurança. Está numa sandbox.