“TrueCrypt não deve morrer”, é o que diz a nova comunidade

Não há certezas quanto à repentina suspensão da página oficial do TrueCrypt. Esta ferramenta sempre se mostrou de confiança e muitos utilizadores ficaram agora surpreendidos com a extinção do seu suporte.

Sendo uma ferramenta adoptada por milhares de utilizadores, foi criada uma comunidade para dar nova vida ao TrueCrypt, podendo eventualmente ser criado um Fork com novo nome. A reestruturação do projecto já está alinhavada, conheça todos os detalhes.

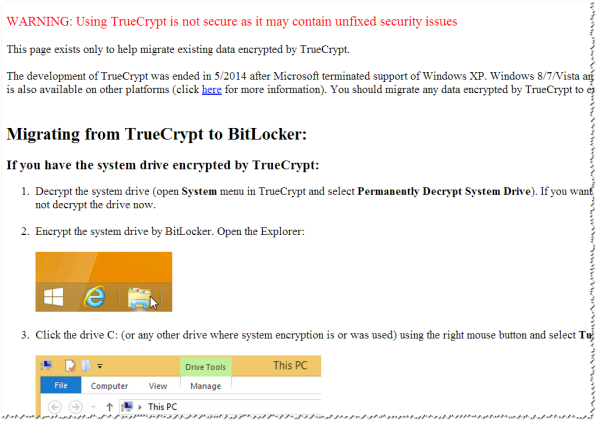

Há muita especulação em torno do que terá motivado este facto. A alteração do seu antigo site foi inicialmente vista como um Hack mas a sugestão explícita de migração para o BitLocker da Microsoft deixa muitas dúvidas neste súbito.

Foi disponibilizada uma nova versão, a versão 7.2, que mesmo referida como não segura é sugerida para fazer unicamente migração para o BitLocker. Inexplicavelmente não é sequer referida a anterior (e supostamente segura) versão 7.1a. Não será por acaso que, no SourceForge do TrueCrypt, existem apenas ficheiros relativos à nova versão 7.2.

Paira também a sugestão de que terá sido o governo dos EU o responsável pela suspensão do suporte a esta aplicação e foi também com base nisso que foi delineada a estratégia para o novo local.

A nova comunidade

Um grupo de utilizadores, aparentemente preocupados em garantir o futuro do TrueCrypt, "pôs-se" a mexer e criou um novo sítio para tratar de tudo o que for relacionado com essa aplicação: truecrypt.ch.

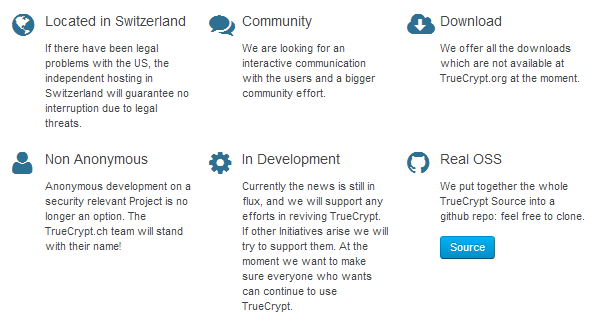

Primeiro que tudo, referem que o serviço está alojado na Suíça, local que está isento de questões legais com os EUA, demonstrando assim que poderá ter sido esse o verdadeiro motivo para que o suporte à aplicação tenha sido suspenso.

Pretende-se ainda uma comunidade unida, aberta, não anónima e que haja verdadeira intenção de "ressuscitar" o TrueCrypt mas com "moldes" ligeiramente ajustados.

Foi criado um documento que descreve resumidamente a estrutura e a missão que se pretende concretizar nesta nova comunidade, listando 3 objectivos principais:

- Recuperar o TrueCrypt ou usar todo o trabalho já produzido para servir como base de um novo produto;

- Incentivar e recompensar a comunidade envolvida no suporte e desenvolvimento;

- Garantir o suporte do produto.

Todos os detalhes podem ser consultados neste documento.

Para já, as prioridades prendem-se em garantir a disponibilidade do produto (versão conhecida como segura) e encontrar voluntários para ajudar em todo o tipo de questões, desde o desenvolvimento, legalidade ou segurança.

Dependendo do que acontecer a curto prazo na também recente comunidade Open Crypto Audit Project, pode ser então criado um Fork do TrueCrypt, obrigatoriamente com um nome diferente devido a questões legais. Vários nomes já estão a ser sugeridos no fórum de discussão.

Para quem mostrar interesse em colaborar directamente neste projecto, bastará contactar via Twitter (Thomas ou Jos) ou via email. O código fonte pode ser obtido no GitHub e todas as versões "seguras" podem ser descarregadas a partir daqui.

Este artigo tem mais de um ano

O Truecrypt é mesmo bom, e este é o motivo dos ataques ao programa:

Legal cases

Operation Satyagraha

In July 2008, several TrueCrypt-secured hard drives were seized from Brazilian banker Daniel Dantas, who was suspected of financial crimes. The Brazilian National Institute of Criminology (INC) tried unsuccessfully for five months to obtain access to his files on the TrueCrypt-protected disks. They enlisted the help of the FBI, who used dictionary attacks against Dantas’ disks for over 12 months, but were still unable to decrypt them.[73][74]

United States v. John Doe

In 2012 the United States 11th Circuit Court of Appeals ruled that a John Doe TrueCrypt user could not be compelled to decrypt several of his hard drives.[75][76][77] The court’s ruling noted that FBI forensic examiners were unable to get past TrueCrypt’s encryption (and therefore were unable to access the data) unless Doe either decrypted the drives or gave the FBI the password, and the court then ruled that Doe’s Fifth Amendment right to remain silent legally prevented the Government from making him or her do so.[78][79]

David Miranda

Further information: Glenn Greenwald § Arrest of David Miranda

On 18 August 2013 David Miranda, partner of journalist Glenn Greenwald, was detained at London’s Heathrow Airport by Metropolitan Police while en route to Rio de Janeiro from Berlin. He was carrying with him an external hard drive said to be containing sensitive documents pertaining to the 2013 global surveillance disclosures sparked by Edward Snowden. Contents of the drive were encrypted by TrueCrypt, which authorities said “renders the material extremely difficult to access.”[80] Detective Superintendent Caroline Goode stated the hard drive contained around 60 gigabytes of data, “of which only 20 have been accessed to date.” She further stated the process to decode the material was complex and “so far only 75 documents have been reconstructed since the property was initially received.”[80]

Guardian contributor Naomi Colvin concluded the statements were misleading, stating that it was possible Goode was not even referring to any actual encrypted material, but rather deleted files reconstructed from unencrypted, unallocated space on the hard drive, or even plaintext documents from Miranda’s personal effects.[81] Glenn Greenwald supported this assessment in an interview with Democracy Now!, mentioning that the UK government filed an affidavit asking the court to allow them to retain possession of Miranda’s belongings. The grounds for the request were that they could not break the encryption, and were only able to access 75 of the documents that he was carrying, which Greenwald said “most of which were probably ones related to his school work and personal use.”[82]

James DeSilva

In February 2014, IT department employee James DeSilva was arrested on charges of sexual exploitation of a minor through the sharing of explicit images over the Internet. His computer, encrypted with TrueCrypt, was seized, and DeSilva refused to reveal the password. Forensics detectives from the Maricopa County Sheriff’s Office were unable to gain access to his stored files.[83]

fonte: http://en.wikipedia.org/wiki/Truecrypt

Lá utilizou a sigla FBI na pass, foi por isso que nao conseguiram com a dicatck

Trabalho com o TrueCrypt há vários anos em Linux, e acho-o excelente para as minhas necessidades. Fico contente em saber que se procura garantir o futuro do mesmo!

o direito a privacidade não deve ser abalado aqui na europa,todos deveriam apoiar este projeto nem que seja com um email para os encorajar

O problema com a versão 7.2 tem a ver com a NSA. A nova versão está comprometida uma vez que já não é à prova de NSA. A versão 7.1a ainda o é, pelo que se não fizerem a atualização, não há problema. Nos repositórios ppa para linux a atualização ainda não foi feita, pelo que é perfeitamente seguro.

Ponhamos os pontos nos “tês” e os traços nos “is”.

O open source de vez em quando dá barraca, como o software proprietário também dá. A diferença é que se for proprietário tem-se alguém em quem bater (a Apple, a Microsoft) e no open source não

O fim do TrueCrypt foi uma barraca das grandes. Então os “anónimos” (é mesmo anónimos, porque não se sabe ao certo quem são) encerram o projecto e não explicam devidamente o que aconteceu? O código está comprometido porque tem backdoors? Como souberam se a empresa que foi contratada para examinar o código diz que foi apanhada de surpresa e que não sabe de nada? Foi a NSA que lhes disse que ou punham backdoors ou iam para a cadeia? (não sei se foi o que aconteceu)

A meu ver, os “anónimos do TrueCrypt” têm/devem explicar o que se passou, a bem do open source (e do TrueCrypt, se merecer ser retomado, coisa que tenho dúvidas).

P.S. Um bom artigo sobre a força e a fraqueza do open source. Lembra uma coisa importante, fala-se da “comunidade”, em abstracto, como dando um apoio suficiente a todo e qualquer projecto open source, quando muitos projectos (até os mais importantes, como é o OpenSSL) não têm.

http://mashable.com/2014/04/14/heartbleed-open-source/

Tem tem. O problema é que os developers do OpenSSL sempre se preocuparam mais com as suas negociatas em vez de auditarem o código.

A questão é que eles ganham muito dinheiro em consultoria, e mais ainda enquanto o OpenSSL for por exemplo PCI Compliant.

Muito antes do hearthbleed, existiu um commit na mailling list deles que nunca o corrigiram.

Nem se deram a esse trabalho, e anos mais tarde claro surge aquilo que a NSA já conhecia.

O bug foi “arranjado” agora no LibreSSL