Trojan Linux pode ter infectado vítimas durante anos

Por Hugo Sousa para PPLWARE.COM

Durante vários anos muitas empresas e muitas instituições governamentais têm utilizado nos seus sistemas informáticos o sistema operativo GNU/Linux. As razões para esta aposta num sistema open source prendem-se com vários aspectos, dos quais se destacam a elevada performance, uma facilidade de personalização, robustez, estabilidade, segurança e outros atributos, como o preço.

Um dos grandes trunfos é sem dúvida a segurança, todos usam essa bandeira para justificar a aposta. Mas será que realmente o sistema operativo GNU/Linux é assim tão mais seguro que o Windows?

Um grupo de investigadores descobriu um Trojan extremamente poderoso que poderá estar a ter acesso a dados confidenciais de governos e de empresas farmacêuticas, um pouco por todo o mundo. Tendo estes investigadores afirmado que este malware desconhecido representa uma parte do APT Turla divulgado pela Kaspersky Lab e pela Symantec em Agosto deste mesmo ano.

Com esta descoberta, os investigadores que pertencem à Kaspersky Lab, em Moscovo, afirmam que este malware poderá ter infectado muitos mais sistemas do que se teria pensado inicialmente, estando incluídas instituições governamentais, embaixadas, instituições militares, instituições educativas e até mesmo empresas farmacêuticas, tudo isto em mais de 45 países um pouco por todo o mundo, levando mesmo as empresas de segurança a pensar que estes cibercriminosos estarão a ter o apoio de alguma nação.

Segundo informações, este é um Trojan extremamente poderoso, sem precedentes, é "letal" como nenhum outro. Isto porque o malware consegue infectar tanto sistemas Windows como sistemas Linux através de um rootkit quase indetectável, não podendo ser identificado com o tradicional comando netstat.

Para se poder esconder, este malware fica “adormecido” até que os atacantes enviem um pacote que contém “magic numbers” nos seus números de sequência, podendo este malware permanecer assim escondido durante anos num computador, completamente indetectável. Além disto, caso este Trojan infecte alguma máquina, ele poderá executar comandos arbitrários mesmo que o utilizador não tenha privilégios root.

Isto diz-nos que mesmo que o utilizador tenha acesso limitado à sua máquina, este Trojan poderá ser inicializado na mesma forma. Sendo que depois do computador ser infectado, os cibercriminosos conseguem estabelecer comunicação com os seus servidores o que lhes permite a execução de comandos à sua escolha.

Este Trojan foi desenvolvido em C e C++ e contém bibliotecas previamente escritas, o que dá ao ficheiro malicioso auto-suficiência. De modo a que não seja possível fazer engenharia reversa, o código contém também muita “informação símbolo”.

Para os administradores de sistemas Linux que queiram verificar se os seus sistemas foram comprometidos, basta verificarem se existem ligações da sua máquina para o endereço 80.248.65.183, endereço este que pertence ao canal de comando e de controlo do Trojan.

Este Trojan com toda a certeza surpreendeu as empresas de segurança, pois as mesmas afirmam nunca terem visto um Trojan tão complexo, principalmente a conseguir atacar sistemas Linux.

A duvida ficou no ar: será este apenas o início?

Se de facto este for apenas a ponta do icebergue, isto deixa um alerta para todos as organizações que, por motivos de segurança, deixaram os sistemas Windows e adoptaram Linux. Ainda está desenrolar-se o novelo!

Este artigo tem mais de um ano

O melhor espião não se sabe que é!

Espero um futuro recheado de noticias deste tipo, pois creo que isto é so a ponta do iceberg. O OpenSource não é seguro como queria fazer passar a uns anos pois diziam que todos podiam ver o codigo e reparar-lo e resolver o problema em massa. Tambem se pode fazer o contrario e explorar falhas apartir do codigo, alem que sofre do mesmo problema do software comercial, a resistencia dos administradores actualizarem-lo para “não terem trabalho”.

Concordo plenamente.

Comercial ou não todos os sistemas tem riscos de sofrerem este tipo de ataques.

Se nã oentendes patabina de programção para que comentas com dados irrelevantes. O OpenSource é muito mais seguro se falamos em segurança enquanto tal pelo motivo simples de que apesar de haver a possibilidade de ser explorado para melhorias e como dizes falhas, o mesmo código é aberto à leitura de todos podendo ser portado, configurado etc algo que não acontece no Copyright e nas licenças de software privado. Ora se o código privado é fechado o que acontece é que o mesmo pode ser usado por terceiros para não só ser usado como “sequestrador” mas também como malware potencial esse sim em massa , daí que hoje mesmo no windows haja mais de metade (dados oficiais) do malware estimado como desconhecido. Agora já podes dizer que o OpenSource é inseguro , isto se achares que ainda é factível o privado ser mais seguro. Já agora e sobre actualizações ,tal qual não és programador e não sabes – o software OpenSource sofre actualizações semanais, mensais mormente o software privado esse sim é desenvolvido por núcleos de pessoas que em determinado período o desenvolvem – que não é igual a actualizar.

Assumes portanto que só quem se safa em Linux é um programador. Isto porque consegue verificar se a distro que instala no seu PC tem algum problema ou não.

É por esses e outros raciocínios que o Linux não é um SO de massas…

Os sistemas open source como o Linux como não tiveram tantos utilizadores, os “hackers” não os exploraram tanto como o Windows.

Como cada vez mais está-se a optar pelo Open Source por variadíssimas razões, é normal que o malware cada vez mais vai-se especializando em Linux.

Daí vir dizer que o open source é mais seguro,isso não é assim tão líquido…

O Malware vai para onde há fregueses.

O contexto que é aqui referido é gestão de servidores e medidas de segurança.. Não me parece adequado o teu comentário sobre se o linux é indicado para massas ou não.

Cumps

Acredito plenamente que… quem tem um sistema open source tem todas as bibliotecas com o mesmo licenciamento, que não tem nem sequer uma privada. lol

Um SO não é propriamente um simples Hello World.

A típica “guerra” dos apoiantes de windows.

Meus caros, este malware ataca tanto linux como windows. Portanto, chegamos à conclusão de que apesar de mais seguro, o Linux também tem falhas (óbvio!).

Agora é de amplo conhecimento que o Gnu/Linux e todos os Unix like OS são mais seguros do que os softwares proprietários, pela própria natureza dos mesmos.

Como você sabe se um software é seguro, se nunca teve acesso a ele?

Com o open source, você tem acesso ao código, e portanto pode verificar (se souber).

“O OpenSource não é seguro como queria fazer passar a uns anos pois diziam que todos podiam ver o codigo e reparar-lo e resolver o problema em massa.”

Lá por haver mais pessoas a ver o código, não quer dizer que seja imune de falhas. O Linux não é um SO impenetrável, nem é um SO livre de erros/falhas, e só quem tiver um problema mental pensa o contrário. No entanto, vais ver qualquer estudo (independente) de segurança, Linux continua a ser considerado mais seguro que as restantes alternativas.

Nenhum hacker que se prese utiliza o código para descobrir falhas porque é ineficiente. Só o Kernel Linux ultrapassa os 16 milhões de linhas de código.

kekes

“Este Trojan com toda a certeza surpreendeu as empresas de segurança, pois as mesmas afirmam nunca terem visto um Trojan tão complexo,”

” principalmente a conseguir atacar sistemas Linux.”

PRINCIPALEMTNE a conseguir atacar sistemas Linux

Ou seja, sim, é mais seguro, o fato de um sistema ter algumas falhas de segurança não o torna menos seguro que outro que tem várias muito mais faceis de serem descobertas.

Comentário completamente descontextualizado, próprio de quem se limitou a ler o título e o princípio do primeiro parágrafo e não faz a mínima ideia sobre o que está a “botar opinião”.

Que golpe cruel nos fanáticos do Linux (como eu era nos anos 90)…. Todo o código aberto, toda a possibilidade de ser auditado claramente sem esconder códigos maliciosos, qualquer suspeita é identificada por toda uma comunidade…. todos esses argumentos…. poxa… e deixa-se passar uma brecha gigante dessas, já não chegava o golpe tomado pelo bug do OpenSSH (Heartbeat) ?!?!?

Mas entendo que Linux é menos visado, os criminosos estão em cima de Windows que é mais popular. Para usar Internet Banking, o Linux ainda é de longe a plataforma mais segura que existe onde o risco de sofrer uma fraude é mínima.

E o DISQUS ?? Quando o site aqui vai aderir a esse padrão mundial de comentários em sites ??? Seria muito bom ! Fica a dia !

Quantos aos comentários, pode ser que haja novidades um dia destes 🙂

a sério? disqus? é melhor informarem-se primeiro

É bem interessante, facilita acompanhar as respostas, rever históricos, criar uma identidade única, acredito que aumentaria a participação dos leitores. 😉

+1

*Heartbleed… não Heartbeat 😛

Hahahahah ! Putz…. é verdade ! 😀

Demonstras um total desconhecimento do mundo linuxeiro.

A falha SSH é conhecida de há muito e já sofreu vários “patches” a kernel o problema que é conhecido e é motivo de preocupação junto dos desenvolvedores já foi motivo de grandes preocupações e continua a ser. Nesse caso o problema não é tanto as brechas conhecidas como abertas mas sim a própria implementeção da função nas máquinas que não deixa muitas margens de manobra. E volto a repetir tal qual numa resposta anterior – malware para windows mais de metade é desconhecido, os trojans de hoje optimizam o windows fazendo-o rodar bem fluido rápido e veloz mas estão lá o único que muda é como o malwware se camufla. Ja faz falta uma breve história do malware, do antigo vírus, worm trojan , até ao de agora que é sumamente indetectado e já não é para mundo ver.

As máfias pagam bastante mais para desenvolver malware para LInux que para Windows pelo motivo da complexidade das actualizações do kernel dos alvos a atacar , das regras de segurança do Kernel liinux e claro pelo desconhecimento da hierarquia de sistema que ainda reina em alguns países.

Gostei desta frase: “fanáticos do Linux (como eu era nos anos 90)”

Exatamente, eu era daqueles chatos defensores do Linux e sempre fui revoltado com a Microsoft, desde o lançamento do Windows 95 que toda a imprensa cultuava…. Mas o tempo passou, o Linux ficou realmente só no servidores (lá ele é superior) mas no Desktop não vingou e nem vai vingar e a Microsoft melhorou muito depois da entrada do Satya Nadella, até eu (quem diria) passei a simpatizar com a Microsoft… heheheh.

Enfim, Linux é muito bom, mas tem que ter coerência, realmente é só em servidores. Toda a força dos sistemas UNIX podem ser usufruídas em desktops com o OS X para quem não gosta de Windows.

Hoje em dia o fanatismo migrou para os dispositivos móveis, entre iOS e Android (maiores fanboys).

“Exatamente, eu era daqueles chatos defensores do Linux ”

E já pensaste que se calhar agora a única coisa que mudou foi a parte relativa ao Linux?

Ahah muito bom! 😀

Meu primeiro Linux foi um Slackware em 1994 então acho que tenho um pouco de conhecimento 🙂

A falha grave e antiga do OpenSSH é diferente, com certeza, refere-se a um serviço e não ao Kernel do sistema, mas não deixa de ser um caso grave de vulnerabilidade e fortemente ligado a sistemas UNIX e consequentemente ao Linux.

Quanto a esse Trojan, diferente do que acontecia a 10 anos atrás quando só serviam para sacanear e atrapalhar o usuário, hoje em dia eles existem para te ROUBAR, te lesar financeiramente a partir de fraudes bancárias e de comércio eletrônico. E o pior é que na maioria, não são detectados pelos anti-virus, o usuário precisa utilizar de segurança adicional fornecida pelos bancos como tokens, leitoras de smartcard e biometria. Hoje em dia a sofisticação é muito grande e ninguem esta imune, nem APPLE, nem LINUX, nem ANDROID, mas muito pior que esses é o WINDOWS que é mais popular, mais visado e a probabilidade destes ataques serem melhor sucedidos é muito maior.

É a realidade de hoje… não uso Internet Banking de Windows, apenas de OS X ou iOS. Não dou margem ao risco.

Meu amigo… Se o sistema mais usado no mundo em servidores e linux pq ele seria menos visado? A cracker é esse que só ataca usuário comum? E não servidores, onde o que é importante esta realmente quardado? Muito legal seu windows de servidor… Fale aalgo quandk vc for um administrador de server. E que provas eles tem desse fato? Mesmo com “fontes”, é algo que nao esta a repercutir. Estranho, não? Me mostre alvo real para eu acreditar.

Post bem tendencioso. Li várias matérias sobre o assunto e vejam bem:

Pois é, pois é, pois é, este trojan que pode infectar o Linux não precisa ter acesso Root para fazer o seu trabalho maldoso, ele seria capaz de monitorar a rede da vítima e receber comandos remotos de um invasor externo, por isso a preocupação com os governos e espionagem.

Eu não sei se você se atentou para um detalhe, segundo a Kaspersky o trojan é capaz de infectar o Linux, mas eles não encontraram (ou não noticiaram pelo menos) uma máquina sequer com Linux que tenha sido infectada.

Muito estranho isso, ai vem a pplware e questiona a segurança Linux comparando com a segurança de servidores Windows. Tá de brincadeira né?

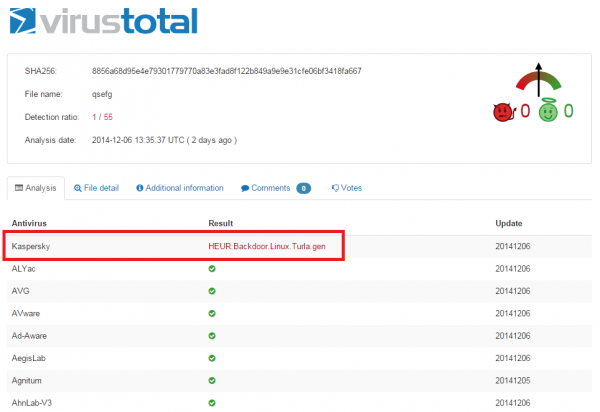

Lê bem e caso não tenhas percebido algo vê o links que mostram as conclusões dos investigadores e, incluí também um imagem do malware, uma variante segundo os investigadores, detectado em Linux.

Sim, mas dizem também que deixem marcas bem visíveis nos sistemas, sendo facilmente detectados.

Diz também, que foram detectados alguns, poucos, casos de máquinas infectadas, sugerindo que se trata de um caso de simples espionagem que tira proveito de uma deficiente manutenção dessas máquinas.

Mas será que as máquinas em agências governamentais se deixam “inspeccionar”? 😉 duvido! E o que me parece, de todo este alerta, é que além de terem encontrado, sabem, agora, como funciona e onde poderá estar. Tipo um alerta aos governos essencialmente.

Não vi ainda ninguém desmentir o que ambas as empresas descobriram e apresentaram.

Sim, um alerta para fazerem manutenção dos sistemas.

Segundo os investigadores, as maquinas podem estar infectadas e não se saber/não se conseguir detectar…

Não!

Ao alterarem as bibliotecas, alteram também a checksum do pacote, fazendo com que seja muito simples a sua detecção.

Douglas..

Isso é uma realidade…no entanto este trojan, foi feito para que determinado País possa ceder a info de outros…e o que ele faz naturalmente é um tcpdump do conteúdo das conexões de rede…salvo erro se o pacote for tcp ou udp, ele envia de volta, caso contrario descarta…

É um trojan Governamental…

Pois esse IP…

route: 80.248.65.0/24

descr: Block IP 65 CAFE Informatique

origin: AS30982

mnt-by: CAFENET-MNT

mnt-by: RIPE-NCC-RPSL-MNT

source: RIPE # Filtered

Mas qualquer pessoa que use RAW sockets pode fazer umas brincadeiras .. e a utilização de bibliotecas estáticas aumenta a probabilidade de sucesso, por um lado porque a victima pode não ter determinadas libs…por outro lado porque numa syscall é sempre verificado se o user tem permissões para correr as libs de sistema(o que invalidaria a utilização deste trojan)…penso que neste caso pelo menos algumas situações não acontecerá isso, porque ele usa libs linkadas estaticamente…

Os RAW socket’s são uma ferramenta muito potente mesmo…alias teem sido eles a base dos DDOS, usando falhas em vários protocolos…

Non-authoritative answer:

1.65.248.80.in-addr.arpa name = g1async1.cafe.tg.

Authoritative answers can be found from:

65.248.80.in-addr.arpa nameserver = toffa.cafe.tg.

65.248.80.in-addr.arpa nameserver = adjo.cafe.tg.

adjo.cafe.tg internet address = 80.248.64.2

toffa.cafe.tg internet address = 80.248.64.3

iinetnum: 80.248.65.0 – 80.248.65.255

netname: IPCLIENT

descr: CLIENT-CAFE

country: TG

admin-c: YN2-AFRINIC

tech-c: AN39-AFRINIC

status: ASSIGNED PA

mnt-by: CAFENET-NOC

source: AFRINIC # Filtered

parent: 80.248.64.0 – 80.248.79.255

person: AYIKIDO NOAGBODJI

nic-hdl: AN39-AFRINIC

address: C.A.F.E. Informatique & Télécom’

address: Lomé 12596

address: Togo

phone: +228 22 25 55 55

source: AFRINIC # Filtered

person: YAWO NOAGBODJI

nic-hdl: YN2-AFRINIC

address: Blvd du 30 Août

address: Cité maman N’Danida

address: Lomé

address: Togo

phone: +228 22 25 55 55

source: AFRINIC # Filtered

o syscall é sempre verificado, mas ja existem trojans com 0day embutidos para escalar os privilegios

Concordo que é tendencioso.

“So far, every single Turla sample we’ve encountered was designed for the Microsoft Windows family, 32 and 64 bit operating systems”

No entanto, é novidade ser detetada inicialmente uma variante para Linux.

“Although Linux variants from the Turla framework were known to exist, we haven’t seen any in the wild yet.”

E ter sido detetada uma segunda:

“we have discovered another Linux Turla module, which apparently represents a different malware generation”

Só fiquei sem saber como é feito o ataque, como é se “replica”

Oh naaaooo! La vai isto ficar cheio de Microsoftianos.

O trojan também afecta Windows…

A diferença é que os que defendem o Linux com unhas e dentes, não conseguem admitir que o sistema também pode sofrer destes males.

Na verdade, que utiliza Linux sabe que ele pode ser atingido, mas sabe também que a resposta e correção é muito mais rápida.

Com os da Microsoft a discussão é mais sadia do que com usuários de MAC, hehe.

Se bloquear-se esse IP, o trojan deixa de poder comunicar com o servidor.

Qualquer das formas, esta noticia mostra que não é por ser Linux que esta livre de sofrer de vírus e afins.

E pelo o que parece a “coisa” pode estar ai anos… infectando tanto Windows como Linux…

Será que não anda ai alguma distro que já tem este bichinho lá metido?

Nem distro nem nenhuma maquina linux foi detectada com o virus, apenas teorias que tb pode afectar Linux. Qnd eles revelarem mesmo onde o código do vírus poderá se alojar, o que não deve ser assim tã dificil porque estámos a falar de um SO aberto, aí sim passo a acreditar nesta treta…

Por ser um SO aberto é mais fácil de mascarar o problema…

é mais ao contrario…porque os SO’s fechados são menos seguros só por si…

O problema aqui é que a malta tal como em windows, instala tretas sem saber o que está a sacar, e depois dá nisto…

Esta lógica é facilmente ultrapassada, qualquer sistema destes deve ter vários endereços de reposta, se ao bloqueares 1, o segundo actualizar os próximos nada resolve …

(…)

1 comparado a centenas ou milhares do Windows e dezenas nos MAc OS, acho que não é tão alarmante assim.

E viva o dual boot.

Mas a questão é o facto de este ter sido invisivel até agora… Não se conhecem ainda as consequencias que este possa ter causado. Afinal de tudo, Linux domina o mundo dos servidores… Podem andar milhões afetados pelo mundo…

Sem dúvida.

Só os servidores sem manutenção 😉

A questão é:

Se só agora foi descoberto este e tudo leva a crer que ele já existe alguns anos… quem garante que não existam mais semelhantes a este que ainda não foram detectados?

Quem garante? Quem é o tolo que pode fazer essa garantia? 😀

Impossível.

🙂 Pois!

Por isso, é que a descoberta deste, pode vir a ser o inicio de outros que podem ter andado por ai a anos a recolher informação sem até mesmo os próprios “programadores de Linux” aperceberem-se.

Pois é, vamos trocar um sistema com poucas falhar por um com milhões e pagar milhões por isso.

ai sim tá tudo resolvido.

Isto é um virus que tanto afecta Linux como Windows. E supostamente infecta linux porque até agora, numero de computadores infectados com linux = 0, computadores infectados com Windows = centenas.

Acho que deviam mudar o titulo para “trojan windows pode ter infectado vitimas durante anos” 😉

Pelo o que parece e o Vitor M. referiu num comentário mais acima, já foi detectado em Linux.

Normalmente quando maior é a confiança que nada afecta, mais facilmente é afectado. Esse é o problema de pessoas que tem palas nos olhos e julgam que nada lhes afecta e depois quando menos esperam tem tantos ou mais problemas que os outros.

Eu sei que não estou livre de ataques e de virus, alias tenho servidores que sofrem ataques todos os dias. Mas pelo menos sei que estou melhor servido do que com Windows e Mac OS.

Mas a filosofia das distribuições Linux é que te pode ou não dar a tal confiança, a que uso, PCLinuxOS, tem uma filosofia de testar todos os programas antes de os liberar para instalação final e obviamente, só testa programas fidedignos. Portanto se eu só instalar os programas que estão nos repositórios da instalação será muito mais difícil de ser infetado.

Mas alguém estava a espera que o Linux fosse infalível?

Só quem for muito crente…

Agora a diferença é que um sistema Linux tem milhares de vantagens em relação ao windows. Inclusive o facto de podermos ser nós a montar um sistema Linux a nossa responsabilidade.

Claro que quem já usou Linux jamais volta a usar o Rwindows a não ser que seja obrigado.

Já sou Rwindows independente há 6 anos e adoro o meu Ubuntu 🙂

Concordo plenamente Jorge B.

Utilizei por dois anos o Ubuntu, e percebi que a diferença em termos de aprendizado não é grande, basta começar a utilizar e pronto!… independência de Windows.

Migrei para Linux, mas não inocente a ponto de achar que poderia fazer tudo, e que nada me sucederia, este mito de “Imbatível” está na mente até de usuários leigos do Windows, quando se tem um antivírus pago instalado no computador, pois saem pela internet baixando um tanto de programas nativamente pagos, “gratuitamente”.

Diz a própria Kaspersky:

“Although Linux variants from the Turla framework were known to exist, we haven’t seen any in the wild yet.”

Tem no fim dessa página, salvo erro, uma actualização que mostra que já encontraram. Ora vê.

Errado, dizem que descobriram um módulo diferente numa amostra, não estava “in the wild”.

É para isso que servem as firewalls, SELinux, acls, etc…e só se deve permitir aquilo que realmente se utiliza e que se sabe ser de confiança…e mesmo assim, nunca se sabe!

Pelo que eu entendi afecta a rede e não o SO linux, pois para se instalar no linux é preciso saber a senha root sem ela não se instalar nada no linux, certo?

Quantos milhoes deu a Microsoft para estes ditos investigadores? Isto mais parace outro episodio igual ao IBM vs SCO onde se veio a saber que a Microshit deu $50 milhoes a companhia de advogados da SCO. Ora todos devem saber ou figem que nao sabem o que deu esse episodio 🙂

Devem estar tantos servidores infectados como os dedos que tenho na mão…. ou menos 😛

Eheheh, se é notícia já está morto há muito no linux, gostei do comentário. Na verdade o que preocupa mais é quando os desenvolvedores sabem que pode haver uma brecha e sabem que pode lá estar mas mexe com a a implementação da função.

Eu uso linux há 8 anos e já vi malware para ele mas é tão tedioso mantê-lo como desenvolver, este tipo de desenhos envolvem certamente alvos bem específicos, creio eu.

Falta imensa informação ao artigo original para sabermos quais os vectores de ataque e se sistemas Linux podem ser atacados em larga escala. Expressões do tipo “We suspect that this component was running for years at a victim site, but do not have concrete data to support that statement just yet.” que numa tradução rápida e crua se traduz em algo do tipo, “suspeitamos que este componente estava a ser executado à vários anos numa instalação de uma vítima, mas não temos dados concretos para suportar esta afirmação neste momento…”. Não a sério.

Por outro lado não estou a ver como é que conseguem instalar o binário no sistema e executar o mesmo com privilégios de root para conseguir utilizar os “raw sockets” para capturar a informação.

Sinceramente isto parece-me uma não notícia, pelo menos até se terem dados mais concretos sobre os vectores de ataque e as supostas vulnerabilidades que podem ser exploradas para que isto funcione. Para mim é como aqueles keyloggers que qualquer programador pode desenvolver para o linux, mas que o complicado é por os mesmos em execução no sistema com os privilégios necessários.

Vamos ter de convocar os especialistas das empresas de segurança que estão certos do que afirmaram e viram.

O malware em questão tem incidência grande dizem uns outros pequena, pelo que ví.

Ele não incide sobre o root senão que intercepta, algo como o que acontece se metermos um malware dentro da pasta wine trabalha sobre o /home. Para que fosse um root privileges eu não vejo muito mais do que uma intermediação física nas máquinas, mas tudo pode acontecer.

Os laboratórios de análise das empresas de security têem-se voltado para o Linux e vão dar grande ajuda e recebê-la já que se as aplicações forem de código livre podem definir melhor as aplicações em que confiamos e não principalmente nos aspectos cloud.

“Mas será que realmente o sistema operativo GNU/Linux é assim tão mais seguro que o Windows?”

Meus caros, como deu para perceber, o trojan tanto pode infectar Linux como Windows, mas não só por isso como também pelo tom em que o artigo se encontra escrito, essa questão acaba por se tornar uma questão vazia, sem fundamento algum, porque nenhum utilizador GNU/Linux que se preze considera que tem um sistema totalmente impenetrável.

Nenhum utilizador GNU/Linux que tenha um mínimo de conhecimento e honestidade sai por ai a espalhar que um software de código aberto é inerentemente mais seguro do que um software proprietário só por ser open-source. É preciso rebaixar estes mitos de uma vez por todas, ainda para mais nos dias de hoje!

O sistema operativo subjacente está a tornar-se cada vez mais irrelevante em termos de segurança, face às ameaças online que se podem infiltrar somente através de um browser, tanto é que que estas empresas como a Kaspersky estejam a deixar de lado o tradicional antivírus e a produzir suites com múltiplas ferramentas anti-malware e de segurança online.

A segurança advém única e exclusivamente do bom-senso do utilizador! Por exemplo, vejam este guia de segurança básica do Ubuntu, a distribuição que mais utilizadores tem cativado, provenientes do mundo Windows.

https://wiki.ubuntu.com/BasicSecurity

Em nenhuma secção deste guia se lê que o Linux é absolutamente seguro ou que é menos vulnerável só porque é de código aberto e até estão descritos uma série de mitos, como este:

Myth: Ubuntu is harder to exploit than Windows, Mac OSX, whatever else – and it’s targeted less than those other operating systems as well.

Reality: The process of discovering a vulnerability and exploiting it is pretty much the same across the board, regardless of operating system.

Portanto, eu agradecia que se deixassem de escrever este tipo de artigos e a fazer certos tipos de comentários que partem do ponto de vista de que os utilizadores Linux acham que são invulneráveis a qualquer ameaça. Se eu decidir instalar um pacote .deb de uma fonte desconhecida (tendo para isso que fornecer a senha root) sem verificar as checksums, estou tão vulnerável quanto estarei no Windows. Ponto final. A única diferença é que o Linux foi concebido de raiz com um sistema de permissões mais avançado que reduz imenso as vias de infecção, mas qualquer utilizador pode comprometer essa segurança se assim o permitir.

Haja bom-senso!

Não somos nós que achamos que são invulneráveis, até porque abemos perfeitamente da realidade dos produtos, 🙂 isso para nós é endémico meu caro. Na verdade, essa ideia paira sobre a cabeça de muita gente e até de pessoas em locais de decisão que por falta de conhecimento adoptaram uma qualquer solução Linux porque era “impenetrável”. Apenas vários investigadores de duas marcas concorrentes entre si, detectaram algo que mais uma vez podes à prova a velha teoria que nada é impossível. Só isso.

Concordo que há falta de conhecimento em muitos em usar Windows porque a maioria usa, não o contrário. Vejo muitos casos de investimentos em milhões em software proprietário sendo que um livre faria a mesma coisa por um valor menor ou com mais confiabilidade.

O Artigo é tendencioso e traz apenas uma opinião pequena e hipócrita.

Caros amigos , nenhum sistema operacional é 100% seguro , apenas os desligados da tomada , e em um futuro bem próximo nem estes.

saudações a todos.

boa essa resposta

+1

Dá para ver o caso da Shell Shock. Um bug no bash que está lá há anos…

Eu sou apologista de uma criação de uma task force mundial dedicada a auditar falhas de segurança a nível de todo o software que vem out-of-the-box que são instalados em sistemas de servidor e sistemas cliente.

Ignoro o que a comunidade open source anda a fazer a este respeito mas desde o Heartbleed e o Shell Shock, parece-me que é necessário uma investigação mais profunda a software mais antigos que vêm por defeito nas máquinas…

ha granda Victor,da-lhe com forca

SERÁ QUE O MANJARO TEM ISSO?

Esta atitude de “One trojan is found on Windows, no one bats an eye. One trojan is found on Linux and everyone loses their minds.” só por si é reveladora de qual dos dois é mais seguro por natureza. Nem preciso dizer mais nada.

Claro que se eu quiser posso fazer m…. e lá se vai a segurança. Mas eu sinto-me bem mais seguro no Linux sobre Windows qualquer dia da semana. Haters gonna hate.

De acordo com o relatório da Kaspersky, esse troiano substitui várias bibliotecas do sistema, alterando-lhes o tamanho (e, portanto, a assinatura).

É o tipo de bichinho que não sobrevive a a uma actualização ou mesmo reinstalação dos pacotes associados. Mais, tem ser fisicamente instalado em cada uma das máquinas infectadas ou nos servidores que elas usam para se actualizar, requerendo privilégios de administrador (root).

Ao ler inicialmente a notícia até pensei que, finalmente, tivesse aparecido alguma espécie de malware com que eu me devesse preocupar.

Só é pena é ter de ser eu a fazer o trabalho do “jornalista”…

Naaaa preocupar? Aaa não há necessidade certamente. Até porque se anda há anos sem ser detectado… não deve ser a ti que querem contaminar. Não tens valor (nem grande parte dos mortais) para quem teve tanto trabalho para fazer esta pérola 😉

Assumindo que não chegaram a infectar nenhuma distro ou, sequer, um dos seus mirrors (e não há nada nos relatórios nesse sentido), só há (normalmente) um modo de uma coisa desta acontecer (alterar o conteúdo de ficheiros do sistema) sem fornecer a password de administração: tendo acesso físico directo à máquina e efectuando um shutdown de modo a poder montar o disco a partir de outro sistema (uma pen ou um CD, p.ex.).

O que os relatórios apontam, sugere, no entanto, outra situação (também neles mencionada): as máquinas em causa estariam isoladas da Internet num ambiente fechado (por razões de segurança) e sem manutenção adequada, provavelmente derivado a excesso de confiança motivado pelo facto das máquinas estarem isoladas do exterior.

Numa situação normal, isto nunca aconteceria ou, a acontecer, seria facilmente revertido.

Nem mais, como já referi mais atrás, o único modo de ser infectado é os repositórios da distribuição que instalamos instale esse malware.

Eu sou grande defensor do Linux, mas tambem temos que entender uma coisa, o Linux eh tambem bastante vulneravel, como qualquer sistema, mas como a utilizacao do Windows eh maior, logo os ataques tambem serao maiores no Windows. Ate a minha Avo mexe no windows logo eh mais facil conseguir enganar utilizadores windows.

+1 Disse tudo.

E sou grande defensor do windows , e quem dizer o contrario é terrorista .

A tua avó tem privilégios de administração?

Yupiii!!!

Encontraram UM para o Linux. Já podemos dizer que o Linux é tão inseguro como o Windows. Sim porque se encontraram um, também podem ainda estar lá escondidos os milhentos que já foram encontrados no Windows. 😉

Raciocínio simples de quem não percebeu o problema…

Ainda bem que utilizo software da Microsoft , O PPLWARE estamos juntos em denunciar o embuste que é esse Linux.

Open Source para que ?

Melhor é deixar os outros fazerem e regular o software por nós pois assim é mais seguro , open source todos podem ver as falhas o que é mau .

O segredo é a melhor opção para os nossos interesses seja financeiros ou ideológicos , pois o software proprietário garante essa segurança .

O tacho e a cunha .

Sim. O segredo favorece o tacho e a cunha 😉

Propaganda Microsoft sponsor by Kaspersky. Com dois tiros matas 3 passaros. 1 promoves o Windows mais seguro, balelas, etc..2 matas o Open Source, inseguro, etc..3 vendes “UM GRANDE ANTIVIRUS” K.

O pior é que o lammer/povinho papa isto. bem jogado Bilinho Gato.

Não é Linux quem quer, é Linux quem pode!

http://en.wikipedia.org/wiki/Formal_verification

Por mim usem o ZX Spectrum.

ja não têm problemas.

O futuro so passa pelos compiladores, pois em 100 linhas codigo pode existir uma com erro. No Windows não me recordo bem mas a parada acho que vai em cada 1000 linhas, não garanto vejam na net.

Isto chegou ao ponto de intalar o panico a utilizadores de telemoveis e computadores (NSA, Virus, Trojas etc etc etc…)

Não guardem informação confidencial no computador e quando usarem dita informação, utilizem um computador que nunca tenha dito acesso a net.

Veremos o que o futuro nos vais trazer, Linux são mais pessoas a trabalhar nele, Windows é so a gente de Redmond Campus. Ambos são programados essencialmente em C, e novos algoritmos irão ser desenvolvidos.

Um bem haja a todos, Feliz Natal e boas entradas 2015

Eu proprio utilizo os dois sistemas em Dual Boot, poderei dizer que sou isento, lol.

Menos bicharada no Linux sempre foi assim menos utilizadores lol e os hackers querem é muita gente e muitos computadores….Bootnet. Mas já não deixam de dar uma olho no Unix e telemoveis.

Para os fãs Microsoft um link, eu proprio ando por lá:

http://www.microsoftvirtualacademy.com/

para os fãs Linux, da Linux Foundation, básico mas valeu a pena fazer este curso, para recordar o que foi aprendido ha muitos anos atrás, para quem não gosta Linux vale a pena também:

https://www.edx.org/course/introduction-linux-linuxfoundationx-lfs101x-2

E não se cansem com qual é o melhor, uma coisa sei um S.O., é o espelho do computador e de quem o usa, a acrescentar claro está Bugs, trojans, virus etc, etc, etc, não defendam o que é indefensável…

Alguns erros começam logo na programação dos CPU, linguagem Assembly, isso ja é outro capítulo (Intel e AMD, as principais.

Bem haja, para todos os que gostam informática.

Agora o que vai ter de gente falando sem causa ou sem conhecimento…

Alguém já parou pra analisar a forma como um pacote TCP/IP e montado? Exsitem campos reservados, que normalmente não são utilizados pelos softwares normais, mas se tratando de um protocolo que básicamente surgiu no meio de uma guerra, junto com a ARP-NET, não se pode confirar totalmente que nossos dados estão seguros pois quem souber utiliza-lo para qualquer finalidade, a exemplo espinagem, o fará e ninguém vai perceber isso tão cedo!!!

TI é um mundo de mistérios e isso não deve ser nem a ponta do ICE-BERG… tem muita coisa que a gente nem faz idéia…

O que eu quero dizer com isto e que … para este Trojan ser instalado , a maquina tem de ja estar comprometida … ou seja o Trojan se calhar não e o maior dos teus problemas …

A censura … e tao lindo !!!

E vou voltar a postar isto … mesmo a mete nojo

1 – Eles próprios dizem que nunca viram isto “in the wild”

https://securelist.com/blog/research/67962/the-penquin-turla-2/

“Although Linux variants from the Turla framework were known to exist, we haven’t seen any in the wild yet.”

2 – Para o trojan ser instalado precisas de ja ser root

http://linux.die.net/man/7/raw

“Although Linux variants from the Turla framework were known to exist, we haven’t seen any in the wild yet.”

🙂 “mesmo à mete nojo” 🙂 deve ser dos doces desta época festiva…

ya o Bolo Rei sempre me fez um bocado de azia !! 😀

Boas festas para todos

Linux é uma kernel. Quanto ao sistema operativo existem varias distribuições que podem escolher. Ubuntu é uma delas.