Google quer autenticação no Gmail com… anel

A segurança informática, em concreto a confidencialidade e integridade dos dados, têm sido uma prioridades das empresas que disponibilizam serviços online. Não últimos anos são muitas as noticias que dão a conhecer ataques , levados a cabo por hackers, com o objectivo de invadirem serviços e obter dados pessoais.

Por outro lado, os utilizadores têm tendência a definir passwords, pouco complexas e muita das vezes obvias. Atenta a esta questão, a Google fez saber que tem em curso um projecto pioloto que visa implementar um novo mecanismo de segurança para o gmail.

O mecanismo de autenticação proposto pela Google pode ser estranho mas considerando que, o uso de dados biométricos é eficaz e inviolável (neste momento), então a proposta pode ser interessante. Segundo o site Wired, a investigação deste mecanismo será divulgada na revista IEEE Security & Privacy que estará disponível no final deste mês.

Segundo os investigadores da Google, o ano de 2012 terá sido o ano que fez reflectir sobre o uso de password, já que este é um mecanismo barato e fraco para autenticar os utilizadores na Internet de hoje.

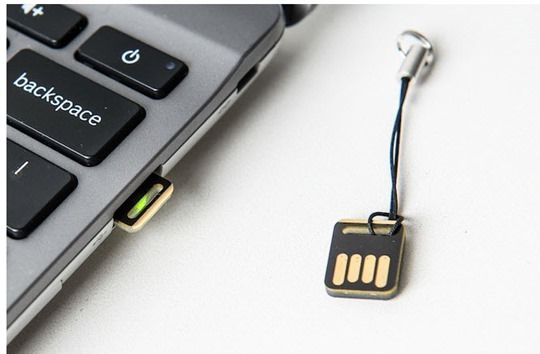

A ideia da Google consiste em fazer uso de um pequeno cartão Yubico, que suporte criptografia e que permita a autenticação dos utilizadores. Deverão ser também realizadas alterações ao nível dos browsers, para integração com este mecanismo. No inicio poderá ser apenas um mini cartão que depois de inserido na porta USB possa fazer a autenticação do utilizador.

No entanto a Google referiu que está também prevista a integração deste mecanismo com smartphones ou até um smartcard embutido num anel. Nestes casos, se alguém roubar o smartphone ou anel é mais fácil informar a própria Google do sucedido para que esta tome as devidas providencias.

We’d like your smartphone or smartcard-embedded finger ring to authorize a new computer via a tap on the computer, even in situations in which your phone might be without cellular connectivity

Para esta ideia ter sucesso, a Google está consciente que este mecanismos terá de ser adoptado por outros serviços/empresas. Para isso, foi já desenvolvido um protocolo (ainda não foram divulgados pormenores) que permitirá o recurso a de tal mecanismo, sendo que é totalmente independente da Google.

De referir que a Google implementou há cerca de dois anos um mecanismo de segurança com verificação em dois passos, o que tornou mais complexo. No entanto, este mecanismo de segurança pode ser facilmente “ultrapassado” por um ataque de phishing - uma vigarice que utiliza SPAM ou mensagens de pop-up para ludibriar pessoas no sentido de revelarem números de cartões de crédito, informação de contas bancárias, números de segurança social, passwords e outro tipo de informação confidencial ou sensível.

Este novo mecanismo de autenticação é interessante e partindo da gigante Google tem tudo para vingar. No entanto levanta algumas questões como por exemplo a necessidade de adquirir um equipamento físico para a autenticação. Vamos ver o que nos reserva o futuro e quais os caminhos a seguir na área da autenticação de utilizadores.

Consideram que este mecanismo de autenticação, proposto pela Google, será eficaz ?

Este artigo tem mais de um ano

A autenticação biometrica é um sistema falível e será sempre necessário o seu uso com uma palavra-passe/telemóvel (nem que seja de recuperação da conta de gmail em caso de perder os dados biometricos – exemplo: um dedo que esteja cheio de cola nao vai passar na autenticação).

Além disso, caso a autenticação biometrica seja a impressão digital, é mais que sabido que todos deixamos impressoes digitais em tudo o que tocamos pelo que nao será um bom meio de autenticação.

Mesmo que seja outro dado biometrico, podemos ter problemas no caso de estarmos num computador publico que ainda nao tenha este sistema, ou problemas de melhor capacidade de aquisição de dados do que outros (além de problemas de luminosidade, etc.).

O biométrico sem dúvida que é falível e necessita de medidas extra. Mas para falhar é necessário acesso físico à pessoa e objectos, o que comparado com o roubo de passwords e outros dados torna a coisa muito mais difícil de ocorrer para a pessoa comum aleatoriamente, isto é, é preciso que alguém esteja mesmo focado na pessoa alvo.

Dentro do contexto do cartao, fui ao site deles.

Têm cartões iguais mas com designações diferentes, influindo um cartao LastPass.

Será possivel, quem estiver dentro desta tecnologia, explicar-me as diferenças e como funciona?

Mais um negocio pra render milhões…

Isto é daquelas coisas que só o futuro sabe, pode entrar a grande no mercado e quem sabe num futuro próximo ja vir com pcs.

Como ser mais um grande fail da google e não dar em nada.

Bom dia ,

Tudo o que melhore a segurança das nossas informações é bem vindo , a Google tem estado bem nesta área , eu sou daqueles que tenho o sistema de segurança por 2 passos , como consequência dos meus hábitos de instalar várias distros e ter sempre a tendência de utilizar o email , a Google na sexta feira passada enviou-me um email a indicar-me que dos sms que manda com os códigos havia 4 que eu não tinha usado , nessa mensagem pergunta também se tudo está normal , são este tipo de coisas que me leva a confiar na Google .

Cumprimentos

Carlos Carvalho

O problema da autenticação a 2 passos (eu pessoalmente não usava devido a este problema, agora já não uso o gmail) é que muitos serviços que permitiam o registo utilizando directamente a informação do gmail deixavam de funcionar com este método (provavelmente melhoraram a questão até à data).

Um bom método de autenticação porventura seria a interligação com sistemas android (o Facebook no IOS já faz uma coisa parecida), acho que esta ideia do anel não vai dar a grande lado. As pessoas dificilmente quereriam andar com um pendricalho só para fazer login ao gmail, faz muito mais lógica integrar nos sistemas de autenticação a objectos que já transportamos diariamente (smartphones, etc).

Não deixaram de funcionar não. Tens de criar uma password especifica para esse serviço. Que podes revogar em qualquer momento, não afetando os outros serviços.

Está lá nas definições da segurança de 2 passos “Program specific passwords” ou algo do género.

Desconhecia, apesar de não usar actualmente o gmail agradeço-te a informação.

Logicamente, assim como muitas empresas utilizam a autenticação biométrica (de impressões digitais ou oculares) para os funcionários terem acesso as varias zonas restritas da empresa, fazer-se isso para o caso da Internet acho muito aceitável e fiável.

Assim como outras tecnologias de segurança, também existe riscos desta forma de autenticação ser roubada. Mas, de uma forma geral é um sistema mais seguro que uma simples password.

O facto de para a quem quiser utilizar, ter certamente de comprar um equipamento para o efeito, pode condicionar de uma forma inicial a massificação da sua utilização.

Na minha opinião, seria mais amplamente utilizada, se desenvolvessem um protocolo de autenticação biométrica via ocular. Isto porque seria mais fácil a sua implementação e massificação de utilização, porque a grande maioria de utilizadores tem uma webcam que poderia ser usada para identificar a retina ocular e por sua vez autenticar-se.

Qualquer das formas é uma tecnologia que certamente será implementado mais cedo ou mais tarde, porque hoje em dia ela já é usada a nível empresarial.

Anel? Não será antes Yubikey?

Yubikey, smartphones, anéis..tudo poderá servir

Mas… yubico usa o AES 128.

AES 128 e 256 já foi abertos em pedaços e os dados já pode ser desencriptados.

Qual é a ideia?

A ideia é não perderes a chave!

O serviço tem de começar em algum lado para ser desenvolvido e melhorado.

Yubico, pareceu-me o único serviço de momento (pelo o menos mais acessível a todos) para este sistema começar a ser utilizado de forma mais simples e rápida, sem grandes custos. Alem que parece haver varias empresas, ate portuguesas que já utilizam o Yubico, e por isso já existe um potencial de clientes/utilizadores para este tipo de autenticação.

Olá,

“…AES 128 e 256 já foi abertos em pedaços e os dados já pode ser desencriptados…”

Pode indicar-nos as fontes desta informação?

http://research.microsoft.com/en-us/projects/cryptanalysis/aesbc.pdf

Força.

Isto sem ser por Bute force, neste momento com força bruta já consegues obter a chave em pouco tempo (1 dia ou 2).

Olá, obrigado pelo artigo.

Só uma nota. No abstract do paper:

– The first key recovery attack on the full AES-128 with computational complexity 2**126.1

– The first key recovery attack on the full AES-192 with computational complexity 2**189.7

– The first key recovery attack on the full AES-256 with computational complexity 2**254.4

Ou seja, estão a retirar cerca de 2 bit à complexidade necessária para partir a chave recorrendo a este ataque com bicliques. O ataque de brute-force continua com complexidade 128, 192 e 256 bit, obviamente (senão não se chamaria brute-force… 🙂 )

Basicamente, continua a ser computacionalmente impraticável atacar o AES (na ordem dos milhões de anos).

Acho que podemos continuar descansados 🙂

Corrige-me se estou enganado.

Mas isso é a pensar em computadores “caseiros” que não têm o poder computacional para decriptar.

Mas com um super-computador como os da fujitsu ou IBM (como já vimos aqui em artigos do pplware), já é possível num tempo razoável. Isto sem falar agora no novo paradigma da cloud, em que podes por os servidores que quiseres a trabalhar para ti.

Posso estar enganado 😀

Cumprimentos

Olá!

Estas estimativas são (quase) sempre feitas a pensar em supercomputadores e/ou milhares/milhões de computadores “normais”.

Basicamente, se uma chave tem entropia suficientemente elevada, o problema deixa de ser não só um de custos, mas também da energia disponível no universo.

Deixo alguns artigos que podes achar interessantes:

http://crypto.stackexchange.com/questions/1145/how-much-would-it-cost-in-u-s-dollars-to-brute-force-a-256-bit-key-in-a-year/1160#1160

“…And they strongly imply that brute-force attacks against 256-bit keys will be infeasible until computers are built from something other than matter and occupy something other than space…”

http://www.eetimes.com/design/embedded-internet-design/4372428/How-secure-is-AES-against-brute-force-attacks-

Cumprimentos,

Qual é o portátil da primeira imagem???

Estava a pensar no mesmo …

Chromebook Series 3.. Quase de certeza

hum.. agora sim acredito-me mais no proximo iphone a ter leitor de impressoes digitais..

Nao sou fã da apple mas é bom ver as empresas a trabalharem para o mesmo objectivo, neste caso a segurança do utilizador e a abolição do metodo pre-historico de autenticação que sao as passwords..

não sei onde é que foram buscar a parte do biométrico!

O que é falado é apenas uma espécie de “chave” física que “interage” com o computador para poder aceder aos serviços, coisa que até já existe. O que a Google quer é implementar nos seus serviços suporte directo para essas chaves e no futuro permitir que haja chaves que funcionam sem ligação física ao dispositivo.

Como é óbvio isto será sempre uma medida opcional!

Também estava aqui a ver o pessoal a comentar o biométrico que é melhor que passwords etc mas não é nada disso que a Google pretende implementar.. É um anel/cartão..

Seja como for, e quando os interfaces avariam como se dá a volta?

Tenho um primo que vive no Dubai e trabalha na Emirates, e cada vez que ele tem que iniciar sessão no site da Emirates para verificar os voos e outros detalhes tem que tirar de uma chave especial que está sempre a gerar novos códigos de 8 números e letras a cada 15 segundos! Parece-me algo semelhante que também é bastante seguro 🙂

A minha empresa implementa esses tokens. Assim a tua password não precisa de ser tão complexa. A tua password passa a ser pass+pin, sendo que o pin é gerado de x em x tempo põe uma pen que o funcionário tem. O token também pode ser gerado por telemóveis, pens á prova de água, etc etc. O sistema pode ser integrado com Active Directory, web sites, etc etc.

O anel podia funcionar com uma “espécie” de NFC (encriptado)? Não percebo muito disto, mas pelo que entendo seria uma boa opção! Que dizem?

Posso estar a dizer uma grande barbaridade,mas os leitores de impressões digitais existentes na maioria dos portáteis não podem ser usadas para isso?

O YubiKey NEO (http://www.yubico.com/products/yubikey-hardware/yubikey-neo/) que é o produto da yubico falado neste artigo permitirá autenticação quer colocando num porto USB, quer por aproximação (NFC).

Se a pessoa for alvo de uma ataque personalizado, consigo imaginar que seja possível “estimular” o dispositivo com uma parabólica mesmo a uma distância razoável da pessoa… logo também não vai ser isto que vai resolver o problema inteiramente… mas que pode dificultar e muito a vida dos criminosos, pode.

Os $50 que custa cada YubiKey NEO (mais portes e alfândega?) acho que vai ser o maior obstáculo à sua massificação.

uma maquina para jogar E. E.

so. http://www.mosix.org/txt_vcl.html

http://blog.securityps.com/

New 25 GPU Monster Devours Passwords In Seconds

GPU <—- lol.

O principio deste tipo de dispositivos “YubiKey” é o de poder proteger um acesso mesmo que acidentalmente alguém descubra a autenticação por user e password, porque seria preciso adicionar a necessidade de usar um elemento Hardware que logicamente o criminoso não tem em sua posse.

Ok, mas isso somente protege os equipamentos onde essa chave esteja configurada, porque ao ser descoberto o user e password, o acesso pode ser efetuado noutra máquina.

Estou errado?

É que se for assim, essa proteção não faz sentido.