Descobertas mais botnets que se mantêm a funcionar sozinhas

Os problemas de segurança que a Internet apresenta estão cada vez mais diversificados. Não se limitam a ser apenas direccionados aos dados dos utilizadores mas também começam agora a conseguir direccionar os equipamentos para ataques orquestrados e bem dirigidos, sem que os seus donos disso tenham consciência.

Um grupo de investigadores revelou recentemente que conseguiu detectar botnets que usam equipamentos que estão acessíveis e desprotegidos, conseguindo que estes recrutem novos equipamentos nas mesmas condições.

O estudo levado a cabo teve início há quatro meses e resultou da avaliação de vários ataques de DDOS realizados contra vários clientes da empresa de segurança Incapsula.

A quase totalidade desses ataques foram realizados recorrendo a routers caseiros ou de pequenas empresas que estão disponíveis na Internet para qualquer atacante poder usar e que facilmente podem ser usados para realizar ataques de DDOS.

Foram detectados ataques vindos de 40.269 endereços IP que pertencem a 1.600 ISPs. A Incapsula alertou a totalidade desses ISP's, mas a verdade é que a maioria desses alertas foi ignorado.

Do que foi possível verificar a quase totalidade desses routers está exposto da forma mais básica que é possível encontrar, tendo configurados os dados de acesso do fabricante.

Estando vulneráveis desta forma é simples realizar qualquer ataque, simplesmente tendo acesso a essa lista de endereços, que facilmente pode resultar de scans na Internet.

Given how easy it is to hijack these devices, we expect to see them being exploited by additional perpetrators. Even as we conducted our research, the Incapsula security team documented numerous new malware types being added—each compounding the threat posed by the existence of these botnet devices.

Self-sustaining Botnets

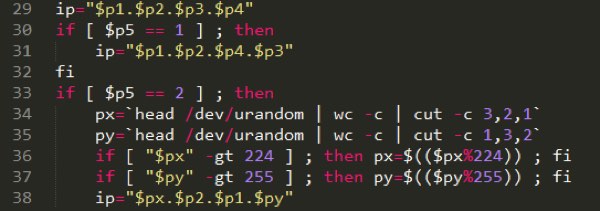

Our analysis reveals that miscreants are using their botnet resources to scan for additional misconfigured routers to add to their “flock.” They do so by executing shell scripts, searching for devices having open SSH ports which can be accessed using default credentials.

Facilitating the infiltration, all of these under-secured routers are clustered in the IP neighborhoods of specific ISPs, that provide them in bulk to end-users. For perpetrators, this is like shooting fish in a barrel, which makes each of the scans that much more effective. Using this botnet also enables perpetrators to execute distributed scans, improving their chances against commonplace blacklisting, rate-limiting and reputation-based defense mechanisms.

Depois de descobertos, torna-se simples infectá-los com vários tipo de malware, entre eles oMrBlack, o Dofloo ou o Mayday, tornando-os assim elementos das botnets, disponíveis para qualquer um comandar e ordenar ataques coordenados.

O mais curioso é que os próprios routers que são infectados podem depois assumir um papel activo na procura de outros, em redes ip vizinhas, e que tratam de infectar, para que pertençam também às botnets.

Depois de criadas estas redes de routers e de máquinas acessíveis por qualquer atacante, fica simples a grupos como os Lizard Squad realizarem ataques de larga escala, distribuídos pela Internet, e com o impacto que se sabe ter.

O maior problema destas situações é mesmo os casos de "abandono" a que muitos desses routers são deixados. Com configurações padrão largamente implementadas e acessíveis a qualquer um, acaba por ser muito simples esses equipamentos serem raptados.

Por outro lado existe o eterno problema que surge quando se descobrem vulnerabilidades, que mesmo com correcções de segurança lançadas pelos fabricantes, acabam por nunca serem aplicadas.

Este artigo tem mais de um ano

como se pode proteger um router para este tipo de ataques?

Em primeiro lugar garantes que o firmware do router está actualizado. Depois, e este até deveria ser o primeiro passo, mudas os dados de acesso para algo que apenas tu saibas. Admin/Admin é óbvio de mais e normalmente é a porta de entrada.

Atualizar o firmware é realmente muito muito importante mas em +/- 70% dos portugueses, têm os routers da MEO/NOS/Vodafone/etc… é um firmware “personalizado” que em alguns casos só podem ser atualizados pelo próprio ISP.

Antes de mais parabéns pelo excelente trabalho realizado em todo o site, acompanho este site todos os dias ja faz parte da minha rotina! 😀

mas visto que o meu router ja nao tem actualizações desde março de 2014 sera que me encontro protegido?

Está então na hora de acederes ao site do fabricante e procurares se existem actualizações para esse router.

ja acedi e realmente nao existe um firmware mais recente,

em relação á protecçao do computador propriamento dito, a solução de protecçao passara por uma boa solução de segurança, entre kaspersky e avira qual possuirá um firewal mais eficiente?

20:26 -!- Irssi: #cens: Total of 69 nicks [0 ops, 0 halfops, 0 voices, 69 normal]

durante o dia tenho quase 100. Fiz um teste e consegui mais de 100 bots. vou desmantelar a minha botnet eventualmente não faço nada com isto. foi só um PoC.

E é tudo IPs tugas…

Deixa-te disso malandro.

foi um PoC!! juro!! :DDD

também ja fiz uma dessas, e também por IRC.

A parte mais dificil era a propagação, eu usava um arduino nano para propagar

Uma questão bem curiosa, e que os grande operadores não estão sensibilizados! Com o crescimento da largura de banda, pior ainda! Creio que o record foram 400Gbps de tráfego, isso em breve não será nada.

Obviamente há soluções anti-ddos, mas tendo em conta a evolução, acabam por se inúteis…..