Bad Rabbit: Há um novo ransomware a atacar na Europa

O ransomware tem atacado de forma cada vez mais insistente e feito cada vez mais vítimas. Para cada solução que é apresentada, depressa surgem novas formas de ataques e novas formas de explorar vulnerabilidades.

O Bad Rabbit é o mais recente ataque que surgiu e tem estado a atravessar a Europa, deixando no seu caminho vítimas que ficam com os seus dados bloqueados até ao pagamento do resgate.

Este novo ransomware segue a linha de outros recentes e está a ter uma propagação rápida e a ser usado maioritariamente contra empresas e organismos estatais.

Segundo os investigadores de segurança que o têm estado a analisar e a avaliar, este ransomware usa os mesmos mecanismos do ExPetr, um outro ransomware que fez estragos recentemente.

O ataque do Bad Rabbit

Para infetar as vítimas, o Bad Rabbit está a fazer uso de vários sites importantes (a agência noticiosa russa, o aeroporto internacional de Odessa e outros) e que foram comprometidos para albergarem uma versão alterado do Adobe Flash. Ao executarem o ficheiro que foi descarregado, o ataque inicia-se e em algumas horas os ficheiros estão bloqueados.

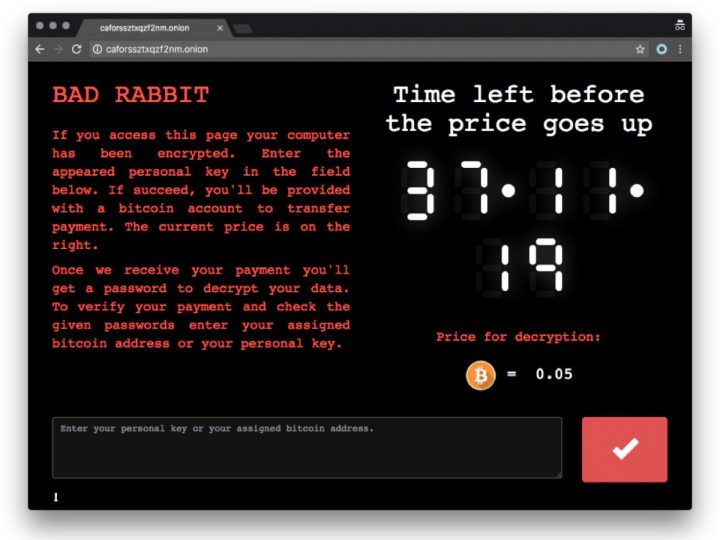

Para libertar as máquinas e ter acesso aos ficheiros, as vítimas são encaminhadas pelos atacantes para um site alojado na rede Tor, onde é exigido o pagamento de 0.05 bitcoins, cerca de 240 euros. São dadas 40 horas para realizar o pagamento ou o preço irá aumentar.

Os alvos do Bad Rabbit

O Bad Rabbit tem estado a ter uma atividade maior no norte da Europa, na Rússia, Ucrânia, Turquia e Alemanha, mas lentamente tem alargado a sua presença a países mais a sul e até fora da Europa. Há já registos de máquinas afetadas no Japão e nos Estados Unidos e espera-se que nos próximos dias atinja novos alvos.

Já existe uma vacina para o Bad Rabbit

No meio do caos que tem causado, uma boa notícia acabou por surgir: um investigador de segurança descobriu uma forma de impedir o ataque do Bad Rabbit.

I can confirm - Vaccination for #badrabbit:

Create the following files c:windowsinfpub.dat && c:windowscscc.dat - remove ALL PERMISSIONS (inheritance) and you are now vaccinated. 🙂 pic.twitter.com/5sXIyX3QJl— Amit Serper (@0xAmit) October 24, 2017

Aparentemente, basta criar 2 ficheiros (c:\windows\infpub.dat e c:\windows\cscc.dat) e remover-lhes todas as permissões. A forma de criar estes ficheiros e de remover as permissões pode ser vista aqui.

Os especialistas de segurança recomendam ainda que o serviço WMI do Windows seja desativado para impedir a propagação do Bad Rabbit a máquinas vizinhas nas redes.

Os estragos causados pelo Bad Rabbit

Provavelmente, o Bad Rabbit terá um impacto menor que o WannaCry ou o NotPetya, mas não deixa de ser um alerta para os problemas que o ransomware traz e a forma como é, aparentemente, simples de se propagar.

Este artigo tem mais de um ano

Bom dia,

Excelente artigo.

Podem incluir de alguma forma este KB da MSFT no que toca ao mesmo (a titulo de mais informação sobre o tema):

https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Ransom:Win32/Tibbar.A

Abraço,

Não é no minimo suspeito um site de notocias ou assim estar a transferir um ficheiro sem carregar num botão download?

E digo mais, maneira de proteção simples mas muito eficaz:

Se um site vos pede para instalar flash player ou shockwave ou outro programa, em vez de instalar essa versao, vao à net e pesquisem “adobe flash player” ou outro programa qualquer que o site precise e instalem do site do desenvolvedor.

Nao so protege de virus, como o site que querem aceder pode estar a dar uma versao do programa desatualizada. Deste modo garantem uma versao limpa e atualizada do programa.

Ora aí está uma boa solução…

não percebes.

Long live the Penguin!

Não é por ai. é falta de informação/desconhecimento. Conheo quem compriou uma bateria nova -telemóvel – porque o telefone estava sempre a “dizer-lhe” que a bateria tinha vírus!!!! E são muitas as pessoas assim. Depois temos disto e pior

Eu já tive esse problema não me lembro se foi um antivirus ou limpeza, então tratei de o desinstalar e se não conseguir dessa forma então reponho o dispositivo

para quem quiser via CMD :

echo “” > c:\windows\cscc.dat&&echo “” > c:\windows\infpub.dat i

icacls “c:\windows\cscc.dat” /inheritance:r

icacls “c:\windows\infpub.dat” /inheritance:r

haja alguém do metal, que saiba usar a command line-1

A minha empresa recebeu um aviso durante a noite de hoje sobre esse ransomware… é muito poderoso pelo que se pode constatar, apesar de ser “simples” o acesso ás maquinas…