Computador descobre passwords do Windows em 5,5 horas

…ou menos

A segurança informática é sempre algo difícil de garantir ainda mais quando temos utilizadores associados. Um dos mecanismos de segurança mais usados nos serviços digitais é a autenticação com recurso a passwords. Muitos utilizadores já sabem que a escolha de uma password forte dá mais garantias de segurança mas isso não significa que a segurança seja total.

Sabia, por exemplo, que há um computador que consegue descobrir passwords do Windows em 5,5 horas ou menos?

Com o objectivo de criar uma máquina capaz de “crackar” qualquer password do Windows, um expert nesta área criou um cluster (agregado de computadores) capaz de descodificar qualquer password codificada do Windows em menos de 5,5 horas.

Esta “super máquina” consegue processar 350 mil milhões palpites por segundo (o que corresponde a 958 combinações em 5,5 horas) uma velocidade de processamento sem precedentes que garante a descoberta de uma password, independentemente da sua complexidade (maiúsculas, minúsculas, com caracteres especiais, etc), num período aceitável. De salientar que este periodo de tempo refere-se a passwords cuja hash foi criada com o algoritmo criptográfico NTLM da Microsoft. As mesmas passwords protegidas com o algoritmo LM da Microsoft são descobertas em menos de 6 minutos.

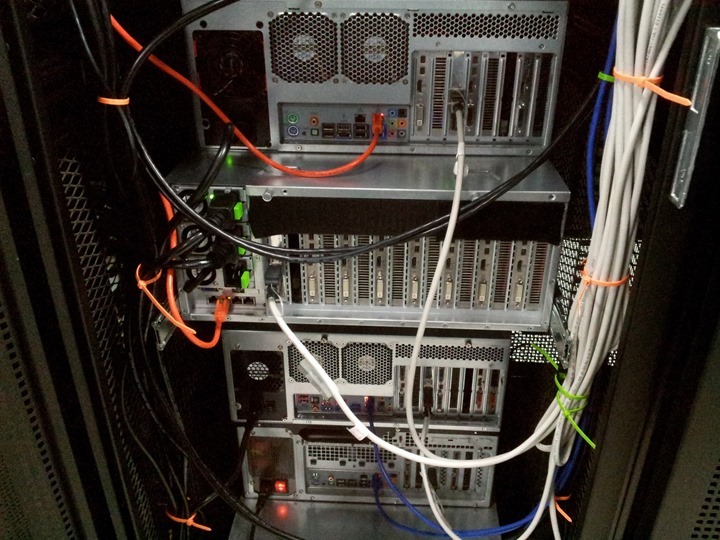

O cluster é constituído por 5 servidores, que são geridos através de um software de virtualização, e conta ainda com o poder de 25 GPUs AMD.

Resumo do projecto

- 5 servidores de 4U

- 23 GPUs AMD Radeon

- 10x HD 7970

- 4x HD 5970 (dual GPU)

- 3x HD 6990 (dual GPU)

- 1x HD 5870

- 4x SDR Infiniband interconnect

- 7Kw de eletricidade

Ao nível de software, a máquina usa para o “ataque” de força bruta o popular Hashcat. A apresentação que foi feita por Jeremi M Gosney sobre esta “super máquina” pode ser descarregada aqui.

Este artigo tem mais de um ano

Com um cd “especial” faço isso em minutos 😉

Fora de tanga é muito cálculo por segundo que esta máquina faz

Mesmo, nem me chateio xD

Não descobres, removes, é uma grande diferença.

aí é que te enganas… remover e descobrir faz toda a diferença 🙂

??? explica-te la , ou não leste bem o que escrevi?

+1

Se estás a falar no ophcrack ele mostra a password, não remove nada…

passcape

perco menos tempo 😉 estava a brincar

e com o Bitlocket ligado quanto tempo demora?

Bitlocker*

Isto não é um computador, é um benvindo aquecedor para o Inverno 🙂

Tantas gráficas no mesmo espaço, tem de ser muito bem ventilado!!!

Ainda por cima da AMD lol

Conseguem esta password em 5.5 horas?

A@$34kjdiLKmiopJdnshjk%$JuipJn

Gostava de ver 😀

O windows aceita passwords com mais de 8 caracteres, e o estudo baseia-se em passwords até 8 🙂

Faço num segundo > A@$34kjdiLKmiopJdnshjk%$JuipJn

done.

hahaha.

Boas Miguel,

O que é cracado é o hash do NTLM e nao a password do user. Pelo menos eu assim entendi…

algumas referencias

sobre o protocol a ser explorado – https://en.wikipedia.org/wiki/NT_LAN_Manager

sobre o ataque – https://en.wikipedia.org/wiki/Pass_the_hash

NTLM não é explorado… tas a fazer um bruteforce com o algoritmo NTLM para comparar a pass e a hash da mesma para ver se é igual. quando encontras a hash e a pass então tens aí a pass real.

Se a password for NTLM sim, se for WPA2 nem por isso 🙁

Oi…?!?!?!?!

WPA2???

Era mais fácil levantar o computador e ver o papel que lá tens escondido… É que a password de acesso ao windows não dá para usar gerenciadores de passwords como fazes com os serviços online. Tens de a introduzir manualmente… não consegues escrever essa senha igual sem a teres escrita noutro lado qualquer.

Por isso, é mais fácil procurar o papel onde a tenhas escrita perto do computador, porque és obrigado a faze-lo, se tens uma senha dessa complexidade.

98% dos ataques feitos a computadores individuais, em 2014, foram feitos através do roubo de dados dos gerenciadores de passwords… e não por brute ou dictionary force. Conseguindo descobrir qual o programa gerenciador de passwords que o utilizador usa, é fácil saber todas as suas passwords. Muito mais simples do que estar a perder horas a tentar… e as pessoas vão todas contentes meterem passwords loucas nos sites que usam, a pensar serem muito seguras… e guardam-nas no gerenciador de passwords do computador.

Eu já abri um pc cuja password descobri vendo apenas o facebook do utilizador. Serviu de emenda ao utilizador e outros amigos.

Ah,ah,ah,o que eu me ri com esta. 😀 😀 😀

Mas essa apresentação já tem data de dezembro de 2012!

É o que dá não ter notícias mais recentes para publicar lol

Isso se a máquina não tiver uma política de segurança que bloqueia a conta durante x tempo ao fim de y passwords erradas.

Se por exemplo se colocar uma política de ao fim de 3 passwords erradas a conta ficar bloqueada por 30 mins essa máquina não servia de muito pois só conseguia testar 3 passwords a cada 30 mins.

basta ter acesso à hash, depois podes fazer as tentativas que quiseres, isto não é um ataque a um computador…

Isto é local bruteforce. Sabes a hash e calculas todas as passwords possíveis para dar uma hash e comparar as duas a ver se é igual….

Hoje em dia ja ninguém rouba computadores.. E mais fácil “hackear” online. Da menos trabalho.

É a vantagem da vida online… que as pessoas pensam que é tão seguro como terem isso dentro de um livro em casa.

cromos! leram um post na internet e acham que ja são experts.

“num segundo” o que estão a fazer é crackar a BD SAM do Windows, mas para fazerem isso tem de ter acesso local a maquina ou talvez um rootkit instalado na máquina.

O que esta aqui em questão é quebrar qualquer password (até x nr de caracteres com y combinações possíveis) de qualquer forma, na pior das hipóteses em 5.5horas e isto é uma questão académica, o facto de serem passwords NTLM e só para o show-off.

Ele de certeza que conseguia crackar com muito menos hardware e em menos tempo, usando rainbow tables.

O facto de conseguir crackar qualquer password por bruteforce em “tempo útil” é um caso académico, uma vez que qualquer sistema de credênciação moderno impõe tempos de espera após um X numero de tentativas falhadas, precisamente para colmatar este tipo de questões, o que pode facilmente tornar estas 5.5 horas em décadas.

Se estiveres na mesma rede, consegues capturar facilmente a NTLM hash com o Wireshark ou o mesmo com o velhinho Cain&Abel.

nem por isso

Rainbow tables são tabelas PRE COMPUTADAS. Ou seja o teu poder de calculo simplesmente guardas para depois ser rapido a procura de outra hash. Vai dar ao mesmo. Ou compras uma tabela (com 50TB talvez) de passwords e “crackas” ou fazes tu de início. demoras muitos anos mas chegas la com 7kW

boas, sou + q ignorante por isso pergunto se tiver as passes num cartão SD está seguro?

Toda a gente sabe que não se trata de complexidade mas sim de comprimento em casos de brute force, um password suficientemente grande e podiam por todos os pcs do mundo em cluster que não crackava

Não há passwords impossíveis de “crackar” como tu lhe chamas (tu e outros ali para cima que deviam saber a diferença entre o crackar uma password e o “usar várias tentativas até descobrir a certa” que é o que quem fez isto tudo pretende fazer). Não há passwords impossíveis de descobrir. Pode é demorar uma eternidade, ou se tiver algum sistema que incapacite a máquina ao fim de X tentativas erradas, de nada lhe servem as 350 mil milhões de combinações por segundo a quem criou aquela máquina (coisa que eu acho um bocado absurdo mesmo sendo um cluster. Aposto que o autor da máquina (ou o da apresentação) também regou um bocadinho nos valores que mandou cá para fora.

tu és mesmo ignorante… ahahahahahah

sacas a hash de um PC qualquer -> 6F7CDA3C0E923C2C67235ADF7217048D. O que tens que fazer agora para descobrir a password é gerar hashs até encontrares uma igual:

Zf1Xo6w : 200FCBC40648D1CB5132B40BF437A5D5

6aBmwaa : 37FA4CE9C610F99943588901F4E8A2EA

Dmx5Qxa : 6F7CDA3C0E923C2C67235ADF7217048D

voilá!!! 6F7CDA3C0E923C2C67235ADF7217048D = Dmx5Qxa.

A password do PC é Dmx5Qxa. Só com uma tentativa entres.

As “tentativas”, porque o nome é calcular todas as hashes possíveis e comparar a que sacas-te do PC à que processaste no momento, é que conta este poder de cálculo.

Isto não é um “ataque” de rede nem local… Sacas várias hashes (passwords encriptadas) de uma base de dados e “crackas” na tua máquina para descubrir a password em clear text.

aprende.

isso nem seria uma password nem uma passphrase, seria mais uma pass-book ou pass-ensiclopedia xD

15-20 caracteres, achas muito ?

Arrancar com um cdboot,não? Tem acesso completo aos ficheiros todos do pc!

não se tiver encriptado!

Um “cdboot” nãot e da acesso a um disco encriptado (pre defenição no windows 8 e 10) logo não vez ponta.

E os cdboot não consegem descobrir a pass, conseguem desactivar a pass. o que é muito diferente.

hash é a password encriptada.

O que me ri com esta noticia, desculpem, mas password de que windows e qual a complexidade da mesma?

Existem sistemas de encriptação de fácil acesso ao utilizador que com uma password bem forte pode levar dezenas a centenas de anos a calcular e por máquinas bem superiores a essas…

Agora claro, se for descoberto uma vulnerabilidade no sistema pode ser resolvido isso em segundos…

Mas sim, está aí uma forte máquina para calculo agarrada a um óptimo software (Hashcat).

Mimikatz e mais não digo

Devia era usar todo esse poder computacional para o folding.

https://folding.stanford.edu/

Ponham esse PC a crackar uma PIN Passoword, Windows Hello e Microsoft Passport…..

A questão é mesmo: Hoje em dia é necessário crackar uma password? ou será mais rápido procurar uma falha que nos permita ter acesso direto á password e problema resolvido?

“um sistema só se considera seguro quando a informação nele contida vale menos que o tempo que demora a ser acedida”

o Senhor Int3 tem toda a razão. É capturado o hash e depois será testado com todas as combinações possiveis. tambem é possivel fazer em wpa e wpa2 e outros algoritimos. em alguns não vale a pena porque são algoritimos muitos fortes. mas as melhores encriptações permanecem em segredo. todas as encriptações do windows, da google e da apple não prestam. não me venham com a mentira que o sistema de encriptação da apple é seguro, que não é. O problema da apple é que instala spywares ou virus e ou exploits para alguem ter acesso a esses equipamentos. não ha sistema que resista a isso, os dispositivos estão compremetidos de fábrica. mesmo que se instale o melhor sistema de segurança e o melhor sistema de encriptação, os dados do dispositivo estarão sempre vulneráveis.

agora quero ver o que os meninos da apple vão dizer.

Lei da Conspiração:

Estará a mineração de bitcoins a descodificar sistemas complexos de passwords e encriptação?

Não estarão a ser criadas bases de dados para mais tarde “resolvidas”, para mais tarde estarem na enciclopédia de hash ?…

Atentamente,

André

Andre não acredito. verdadeiras encriptações com password fortes não são vulneráveis a estes sistemas. com uma boa encriptação e password estes sistemas demoram meses ou anos. os ataques são feito com virus ou exploits ou vulnerabilidades ou ataques directos online. como demonstra os 400 gigas roubados à equipa hacking team. que se dedicava a roubar dados a muita gente.

Os meninos da apple é que deviam ler esse material. onde são divulgados várias vulnerabilidade e exploits nos equipamentos da apple.

tragam lá é isso para eu dar uns tiros de COD isso sim ..

Se for um sistema que tem limites de Tentativas essa máquina ia demora bem mais. Ou se for um sistema bancário. Ele bloqueia após 3 tentativas.

Um abraço aos amigos. Falo do Brasil =***** S2 S2

Maquina de casa ou de dominio? : Segurança!

Maquina em rede ou Offline? : Proxy/ router /firewall !

Os serviços que acompanham e resolvem e criam a estrutura de login (diferente de logon) numa maquina seja ela Linux, Microsoft ou Apple sao um “pouco” beam me up scotty de hackar.

Quanto ao hash e possivel com acesso fisico a maquina. (e outras variantes) 😉

No entanto para apagar ou clean state ou modified no SAM do windows (o teste e uma maquina windows) precisamos de ter acesso fisico. (clean password=boot cd).

Mas o Artigo nao fala de boot ou Cds, fala realmente de base de dados (quais? de onde?)Criadas e arranjadas para o teste.

Bom technology preview de um sistema criado para aceder a informaçao em ambiente de laboratorio.Controlado e aberto para o teste em si.

Ja agora para ter acesso a maquina foi feito um cold boot?! (source externa ou boot normal?)

nao consegui obter informaçao..ainda 😉

Gostaria que fosse criado um teste em ambiente normal (dia a dia) de um qualquer utilizador.

E mais giro seria numa maquina online, digamosde uma rede 1 para a rede 2

Nao falam do raimbow.