Alerta Máximo: CryptoL0cker volta a atacar utilizadores

Em 2013 o Pplware alertou aqui para uma nova praga que dava pelo nome de CryptoLocker. O CryptoLocker pertence a uma nova classe de malware designada por ransomware. Este malware apodera-se da máquina dos utilizadores, cifrando os seus dados (ex. documentos, fotografias, etc) com uma chave que apenas os atacantes sabem. Para ter novamente acesso aos ficheiros, os atacantes exigem uma quantia elevada em dinheiro.

Recentemente apareceu uma nova variante com o nome CryptoL0cker.

De acordo com as informações que têm vindo a ser publicadas via twitter, o novo ransomware CryptoL0cker (variante do CryptoLocker) tem vindo a fazer uma série de vitimas os valores exigidos pelos atacantes rondam entre os 500€ a 900€.

O ransomware é uma ameaça informática que nos últimos tempos tem vindo a ser uma prática muito comum. Considerado também como “sequestradores digitais”, o ataque é de tal forma eficiente que consegue cifrar determinados conteúdos, recorrendo a algoritmos de criptografia muito eficientes ou então os conteúdos são simplesmente compactados num ficheiro protegido por uma password. Para voltar a aceder a esses conteúdos, o atacante pede ao utilizador um valor monetário para que este volte a “resgatar” a informação

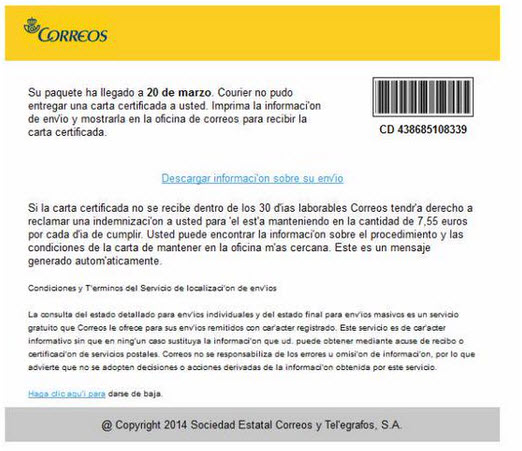

O CryptoL0cker chega “escondido” num suposto e-mail oficial dos correios espanhóis. Depois do utilizador carregar em “Descargar informacion sobre su envio”, o ransomware é instalado e contacta de imediato um servidor que colabora na encriptação dos ficheiros do nosso sistema.

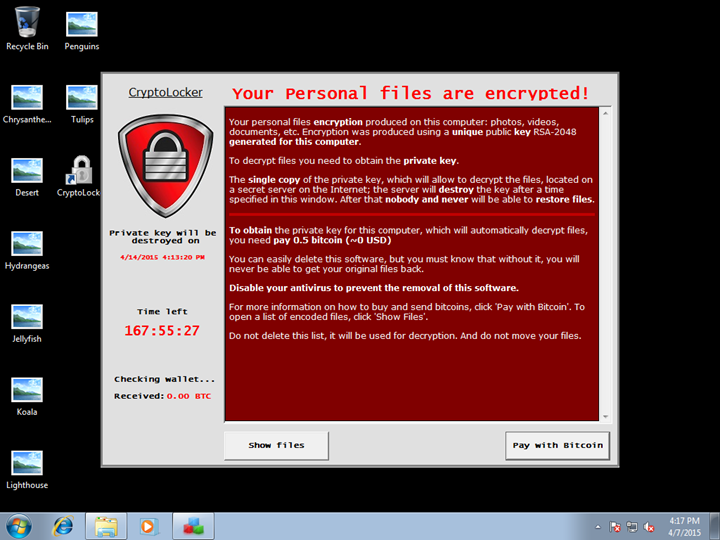

Depois dos ficheiros cifrados, o utilizador recebe um popup alertando que todos os ficheiros pessoais estão inacessíveis uma vez que foram cifrados através de um algoritmo RSA-2048. Para voltar a resgatar os ficheiros o utilizador deverá pagar a quantia solicitada que lhe dá direito a uma chave que decifrará todo os ficheiros cifrados.

Os “atacantes” pedem inicialmente quantias na ordem dos 500€, podendo o valor subir para os 900€ caso o lesado não pague nos primeiros quatro dias. Até ao momento ainda não há qualquer solução para resgatar os ficheiros que foram cifrados por este ataque.

Este artigo tem mais de um ano

Um dia destes vamos ter de usar dois computadores…

Um para navegar na net e outro para guardar as nossas fotos, vídeos e etc…

Mais triste é quem não tem copias de nada, para quem tem, é só formatar.

Nem assim estás seguro, principalmente quando já conseguem ter acesso a computadores que nem a uma rede estão ligados…

Cópia num disco externo?

Já me passou pelas mãos um pc infectado…perda total dos dados! Não havia políticas de backup implementadas, nem firewall, antispam, nem antivírus. Descalabro total.

Pois, o esquema está muito bem pensado (infelizmente). Eles “piratas” até deixam um tutorial de como pagar.

Pedro… os ficheiros o mega/dropbox tbm sao infetados se tiverem sempre em sicronização 😉

Não sei no caso do mega, mas no Dropbox há um histórico de alterações conservado, sendo possivel reaver os ficheiros ^^

“O CryptoL0cker chega “escondido” num suposto e-mail ”

…

está tudo dito e mais não digo.

Tive esta semana o contacto com o referido vírus. Encriptou-me uma base de dados Sql. O ficheiro Mdf e os logs ficaram encriptados. A minha salvação foi os backups que tinha. Ttal como descrito no artigo também veio por um mail dos Correios de Espanha, que foi aberto num posto da rede.

mas o mssql estava nesse posto?

Não. O SQL está a rodar num servidor com Windows Server, e o email foi aberto num posto da rede . Tanto no servidor como no posto está instalado o antivírus Avast Endpoint, mas de nada serviu.

sendo assim continuo sem perceber como os ficheiros da db ficaram encriptados.

Podia ter qualquer antivírus que era todo encriptado na mesma.

so que há um problema, os .mdf e .ldf não são atacados pelo cryptolocker. eu já vi isto a acontecer e foi muito facil copiar a db

Os ficheiros mdf e os logs estando a ser utilizados pelo SQL não se conseguem encriptar … so se a instancia de sql estiver parada …

pois o serviço estava a funcionar e consequentemente a instância também isto quando fui chamado para resolver o problema.

Então e para a primeira versão de 2013 o CryptoLocker já existe solução?

Sem ser pagar a quantia exigida pelos atacantes óbvio 🙂

sim ja existe solução basta uma pesquisa no google, alguns sites ja dispoem da chave RSA necessaria ou mesmo alguns softwares que atraves da analise do ficheiro original ” antes de infectado ” conseguem calcular a chave ou podemos ate recuperar os ficheiros pela shadow do windows… ja conseguimos safar alguns pc’s

tenta este: https://www.decryptcryptolocker.com/

apanhei um desses no inicio do ano…. era uma nova versão acabadinha de sair do formo..

Sim, tens solução.

https://pplware.sapo.pt/internet/ja-e-possivel-reverter-a-encriptacao-que-o-cryptolocker-aplica/

Mas acho que com essas soluções ainda existe uma limitação com base no tamanho dos ficheiros suportados não poderem ser superiores a 16MB ou estarei enganado?

Uma questão: Isto não afeta os backups em cloud certo?

Errado:

Se os backups estiverem acessíveis no pc, como por exemplo no dropbox, ou outros equivalentes, ficam também encriptados..

Já tive um cliente que perdeu TUDO porque tinhas discos USB com backups, mas como estavam ligados +á maquina ficaram também encriptados…

O melhar mesmo é efectuar um backup periodicamente e desligar-lo da maquina ou da rede para não ser “contaminado”…

Djisaz!

E se os ficheiros já estiverem encriptados? Isso encripta por cima da encriptação?

Claro, aquilo deve ir tudo a eito, não deve haver distinção. A solução é backups não há outra hipótese.

Calma lá com isso. Que eu saiba em cloud hosting tens um sistema de versões, certo? Podes ir ao site da Dropbox e reverter os ficheiros para um estado anterior à encriptação. Ou estarei a pensar mal?

Errado outra vez:

Essas varias versões do ficheiro estão alojadas localmente também….

Logo, podem ter a mesma sorte que as originais….

Parabéns, conseguiste estar errado e ser arrogante ao mesmo tempo ao ponto da estupidez.

As versões são alojadas NA CLOUD. Quando alteras um ficheiro localmente ele é sincronizado com o servidor e remotamente é criada uma nova versão que posteriormente pode ser revertida no site. As versões não estão localmente. Falo da Dropbox e do MeoCloud os outros não conheço mas deve ser igual.

Errado:

Se os backups estiverem acessíveis no pc, como por exemplo no dropbox, ou outros equivalentes, ficam também encriptados..

Já tive um cliente que perdeu TUDO porque tinhas discos USB com backups, mas como estavam ligados +á maquina ficaram também encriptados…

O melhor mesmo é efectuar um backup periodicamente e desligar-lo da maquina ou da rede para não ser “contaminado”…

A um conhecido meu aconteceu isso, um funcionário, “iluminado” decidiu carregar num link e encriptou-lhe TUDO, no computador dele, nas pastas partilhadas que o funcionário tinha direito de escrita no servidor, inclusivé no dropbox. O virus ou o raio que é isto é manhoso, primeiro, apaga o ficheiro e deixa no seu lugar uma cópia encriptada. O que o safou foi um backup e o dropbox, pois, foi possível repor as versões dos ficheiros que foram apagadas. Foi muito complicado, pois, era informação importante e perdeu-se tempo, e tempo é dinheiro. Solução imediata para futuro: está a migrar todos os pc’s para linux à excepção do servidor por causa do raio do erp que corre em sql.

Já recebi muitos pc´s no local de trabalho com essa situação, usando o shadow explorer por vezes dá para resolver o problema, não tenho tempo para fazer um tutorial agora, mas penso que o pessoal aqui do pplware poderá fazer isso.

o pplware ja falou do shadow explorer 😉

A solução é matar quem faz este tipo de malware, para dar o exemplo. A outra solução é clonar o disco semanalmente, como eu faço.

Pelas mão passou-me um PC com o Ransom (Gen 3), que usa a mesma técnica de encriptação e o mesmo método para desbloquear a situação.

Solução, visto que não havia backups e alguns ficheiros eram imprescindíveis, acabaram mesmo por pagar!

E até que foram “simpáticos”, visto que já estava a terminar o prazo sem terem os bitcoins disponíveis e alargaram-no por forma a pagarem “só” os 500€…

Segundo o que li, este mecanismo cifra os ficheiros e apaga os originais. Com uma ferramenta de recuperação também pode ser possível obter qualquer coisa.

Boas, aconteceu-me exactamente isto há cerca de 15 dias…. todos os ficheiros encriptados e o resgate eram 500 dólares, por grande sorte tinha copiado todos os dados do PC para um disco externo para posteriormente organizar pois queria formatar o PC, após a formatação usei dois dias sem antivírus e os ficheiros que foram enciptados foram algumas musicas que descarreguei do meo music e o conteudo de um, cartao sd que copiei.Não fui atacado via email teve que ser de uma outra forma resumindo tinha copias de tudo mas chegou para o susto, e fico a pensar e se volta a acontecer?

Não vinha injectado num exe? Tipo PES.exe?

Talvez no photoshop ou outro semelhante que instalei

Desde à anos para cá que uso Windows8. Uma das vantagens desde W odiado por todos é uma funcionalidade chamada FileHistory que faz backups automaticamente, e tem inclusive,um sistema de versões. PC & LAPTOP + FileHistory a fazer backup para um NAS = segurança = mostrar o dedo do meio a esses vírus parvos.

Como os pessoas ainda clicam nos links dos email desconhecidos é que fico parvo.

Num sistema empresarial com varios utlizadores ainda compreendo porque á muita gente sem jeitinho, e mesmo com frequencias cursos, palestras, etc, ainda clicam em tudo que é pop up e abrem os mails todos.

Já passaram por mim dois PCs com outra variante igualmente perigoso. O CTB LOCKER

não consigui remédio ainda. E muito bem elaborado e os antivirus não detectam

boas, nao sera tambem passado através de emails da DHL? recebi 2 ultimamente,basicamente tudo em alemao, e depois tem la um zip para se guardar no pc, eu declinei logo

ja existe a algum tempo este programa e tem tido sucesso em prevenir que o cryptolocker corra

http://www.foolishit.com/cryptoprevent-malware-prevention/

e tem o extra de também impedir imensos malwares

ya, bora confiar num site chamado foolishit

Com certeza é mais um software que anuncia falsos virus para o continuarmos a usar…

Uma duvida, se este malware encripta vários documentos quais são as pastas prediletas? Tendo um ficheiro de texto com 3 letras lá dentro, não dara para ser usado para fazer reverse engenering para descobrir a passe?

Eles ou usam ecsda ou aes com iv, e as keys nao devem ser “123456”…

Quem pode fazer isso a brincar não faz porque estão ocupados a espiar todos os cidadãos..

Tá-se uso linux

Alem de que “O CryptoL0cker chega “escondido” num suposto e-mail oficial dos correios espanhóis. ” Serio? quem abre anexos á toa? Verificaram o servidor do remetente ? Nome ? Ip?

Aconteceu com um cliente meu e eles optaram por pagar os $3000 em Bitcoins. Tinham mais de 10 anos de facturação e dados da empresa demasiado importantes que não podiam dar-se ao luxo de perder. Havia backups, mas como o disco externo estava ligado ao pc, até os backups foram encriptados. E pensar em desencriptar por bruteforce é fútil, porque são capazes de ter de esperar muuuitos anos por um resultado; eu vi a pass e era estupidamente longa. Aliás, eram três passwords, mas só a primeira é que era muito complexa.

O Cryptlocker chega por e-mail, a pessoa clica e ele instala um backdoor, a partir daí eles fazem o que quiserem.

Uma dúvida, provavelmente básica, mas como não sei a resposta aqui fica 🙂 :

Numa rede que o servidor faz backups para um NAS, se alguma máquina for infectada o NAS também poderá ser infetado???

Diz na wikipedia:

” the malware encrypts certain types of files stored on local and mounted network drives”

É um bocado genérica esta fala mas deduzo que se tiveres uma pasta de rede montada e acessível no Meu computador em principio também vai “à vida”. Tudo o que aparecer no meu computador desde pens a discos externos a pastas de rede vai tudo a eito. Agora imagina que usas uma pasta em rede mas não a tens montada e tens as credenciais gravadas. Este é o meu cenário. Nesse caso não sei se o programa é experto o suficiente para lá ir.

Pois, a minha dúvida é essa…

A única máquina que tem acesso ao NAS é o Servidor e não está mapeada.

No entanto tenho postos de rede que tem mapeamento ao servidor….

Isto é assustador pois é bem capaz de ser possível o cenário :

Posto -infeta-> Servidor 2013 -> infeta -> NAS ????

Os discos ligados ao PC com bitlocker, sendo que não estão “abertos” podem ser afectados?

Usam linux… Nada disto acontece 🙂

Usem*

Aprende a escrever, troll.

Essa de pensar: porque tenho linux, sou imune a virus, malware, etc… não é um dado adquirido

Para evitar isso, é só criar uma conta bloqueada, sem ser administrador e dentro da mesma ter uma maquina virtual, assim só é afetado dentro da maquina virtual, se acontece alguma coisa é so repor a imagem.

A maioria das pessoas usa a internet com o utilizador administrador, e não deve, até deve ter pelo menos 3 contas e bloqueadas e uma administrador

Alguém tem conhecimento de sistemas GNU/Linux que tenham sido afetado?

Já abri um anexo desses *locker num Linux e não aconteceu nada…

Era um “simples” .scr.

Costuma-se dizer, toda a segurança é pouca, mas havendo falta de cuidado, é pior. Muito pessoal, infelizmente só aprende quando o fogo lhe chega ao rabo.

Se tiverem sorte os ficheiros esta na shadow Copy do windows

pois é .. queria guardar este artigo em pdf …. mas já não dá!!! desde o novo site do pplware, acrescentar .pdf ao endereço já não funciona como antes!!!!

Mas vai voltar a funcionar, estamos a adaptar o plugin que precisamos. Obrigado.

Vitor M. resumindo todo estes comentários ja ha alguma solução para este novo ransomware, o meu Pc está infectado agora no dia 18/05

Ainda nada 🙁