ARP spoofing: saiba como funciona e como detetar este ataque…

No mundo das redes informáticas existem muitos protocolos e tecnologias. Estes são usados frequentemente pelas máquinas e o utilizador nem se apercebe o que "acontece". O protocolo ARP é amplamente usado, mas atenção ao ARP spoofing.

O ARP (Address Resolution Protocol) é um protocolo da camada de rede (Camada 3) do modelo OSI, usado para mapear endereços IP (lógicos) em endereços MAC (físicos) numa rede local.

Na prática, este protocolo é responsável por descobrir qual o endereço MAC associado a um endereço IP para que os pacotes possam ser entregues corretamente ao destino. Veja um exemplo aqui.

Endereços: de relembrar que...

- Endereços físicos – Um endereço físico é o endereço MAC (Media Access Control) que está associado a um determinado equipamento. Esse endereço é composto por 48 bits (12 caracteres hexadecimais). Exemplo: 82:48:69:29:bc:00

- Endereços lógicos – Os endereços lógicos são os endereços IP (IPv4 ou IPv6) que configuramos num determinado terminal. Exemplo: 192.168.10.1

ARP spoofing: como funciona o ataque e como detetar?

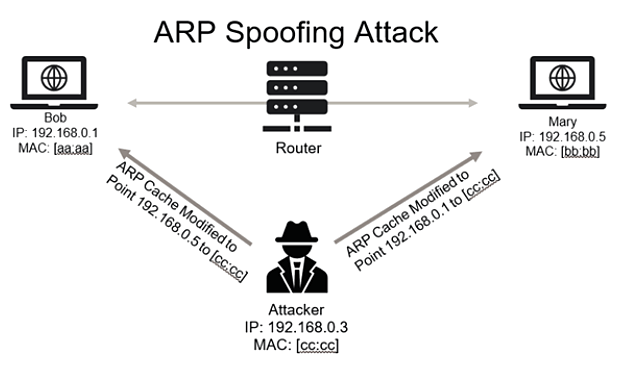

ARP Spoofing, também conhecido como ARP Poisoning, é um tipo de ataque em redes LAN que explora o funcionamento do protocolo ARP.

Neste tipo de ataque, o atacante pode conseguir intercetar, modificar ou interromper a comunicação entre dois dispositivos na rede, redirecionando os pacotes de dados para o seu próprio dispositivo.

O ARP Spoofing acontece porque não há autenticação no protocolo ARP. Um atacante pode enviar respostas ARP falsas para associar o seu próprio endereço MAC a um endereço IP de outro dispositivo na rede, como o gateway ou um computador alvo. Conseguindo o invasor ter associado o seu endereço MAC a um endereço IP legítimo, pode intercetar o tráfego destinado a esse IP (legítimo).

Através de técnicas como o ARP spoofing, sem mecanismos de segurança adicionais, é possível roubar informações, redirecionar tráfego, causar problemas no funcionamento da rede, etc.

Há ferramentas, como o Arpwatch (disponível no Kali Linux) que monitorizam e detetam alterações suspeitas nas tabelas de endereços físicos.

Este artigo tem mais de um ano

Então só funciona entre clientes? Não pode fazer spoof ao router?

Bom dia Vítor,

Sim também consegue realizar este ataque entre o router e outro dispositivo na rede local, qualquer equipamento com endereço IP pode sofrer este ataque, mas apenas na rede local onde se encontra.

Até se pode dizer que na maioria das vezes este ataque é realizado entre o router e um outro dispositivo da rede local, pois desta forma o atacante consegue intercetar todos os pacotes que vão sair da rede local para a Internet.

A imagem que se encontra no post, não é a melhor pois as comunicações do protocolo ARP não são (re)transmitidas pelo router, mas sim por equipamentos como switch, e hubs.

Obrigado e espero ter esclarecido

arpspoof -i INTERFACE -t VICTIM_IP GATEWAY_IP

arpspoof -i INTERFACE -t GATEWAY_IP VICTIM_IP

Era preciso estudar um ano para perceber alguma coisa do k está escrito…

eh eh eh 🙂