WirelessKey View

Já temos falado várias vezes aqui da importância de protegerem as vossas redes wireless para que não sejam vitimas de abusadores que vão usar as vossas redes para proveito próprio.

Já temos falado várias vezes aqui da importância de protegerem as vossas redes wireless para que não sejam vitimas de abusadores que vão usar as vossas redes para proveito próprio.

Coisas simples como implementar métodos de cifra WEP, WPA ou WPA2 podem evitar dissabores no fim do mês ou outros ainda piores.

O ideal mesmo era colocar um servidor de radius a fazer a autenticação e implementar 802.1x, mas isso é para outras guerras e para outros artigos.

Hoje vou falar do outro lado dessa segurança. Ou seja, da necessidade de memorizar a vossa chave de acesso. Quanto maior for essa chave maior será a segurança, naturalmente, mas por outro lado mais difícil fica de memorizar. E justamente quando precisarem dela vai ser aí que não se vão recordar ou que não vão saber do papelinho onde a têm escrita.

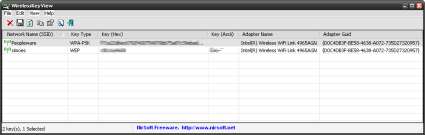

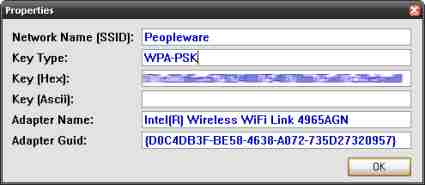

Para contornar esse problema apresento-vos o WirelessKey View. Este software olha para os SSID's que têm configurados na vossa máquina e mostra-vos as chaves associadas.

É certo que existem já diversas ferramentas que vos permitem ter acesso a estes dados, mas esta, graças à sua simplicidade e leveza merece ser testada por vós.

Não é necessário instalar absolutamente nada no vosso PC, bastando descomprimir o zip para uma pasta e executar. A informação que pretendem estará à vossa frente em segundos.

Podem ver as características de um SSID em particular, exportar para um ficheiro de texto ou, caso pretendam, ver um relatório em formato HTML da informação que vos é apresentada.

Testem e descubram as chaves que foram introduzidas por aquele vosso amigo maníaco da segurança que não vos deixou ver qual era. Comentem com ele que acham que a chave é a que viram e vejam como ele se torce de raiva!!

Atenção que este software apenas vos mostrará as chaves WEP e WPA e apenas para os SSID's que estiverem definidos no serviço "Wireless Zero Configuration" (WLAN AutoConfig no caso do Vista), ou seja, se usam clientes específicos das placas não vão obter dados.

Licença: Freeware

Licença: Freeware

![]() Sistemas Operativos: Windows XP/Vista

Sistemas Operativos: Windows XP/Vista

![]() Download [32bits]: WirelessKeyView 1.15 [39.9KB]

Download [32bits]: WirelessKeyView 1.15 [39.9KB]

![]() Download [64bits]: WirelessKeyView 1.15 [52.6KB]

Download [64bits]: WirelessKeyView 1.15 [52.6KB]

Homepage: WirelessKey View

Homepage: WirelessKey View

Este artigo tem mais de um ano

Assim uma pergunta off topic, o facto de filtrar a minha rede wireless apenas aos MAC address dos pcs q tenho aqui em casa, tornam a minha redemais segura certo? A questão é, já ouvi relatos que há programas para quebrar a protecção WPA, WEP e etc, isto é apesar de usar “WPA2 Personal Mixed-TKIP” estou vulnerável, mas com o MAC Filter torna impossivel alguem entrar na minha rede ou tb há maneira de fazer “marosca” para passar essa protecção?

@ all

ok!

A tua rede até está num nível alto de segança contra a intrusão de alheios, mas nota que eu disse “nível alto”, não falei em “seguríssima” porque isso não existe, entendido?

Quanto ao mac, é mais um adorno. Basta alguém filtrar a tua rede, descobrir um mac que esteja ligado, fazer uma mudança no mac dele e depois…. liga-se.

Claro que depois tb vem aquela de não haver dois macs iguais, conflitos de mac na rede, etc., etc.

Isto tudo para te dizer que mesmo com o mac filter é possível alguém entrar na tua rede.

Abraço.

@ALL

A única forma de ter uma rede 100% segura é não ter rede nenhuma. O endereço MAC deve ser utilizado sempre acompanhado de WPA (WPA2) de preferência; é preciso alguma coisa a encriptar o tráfego. O endereço MAC pode facilmente ser clonado (num SO Unix, bastam dois comandos).

Exacto, o mais seguro é a fusão de todas as tecnologias Wap 1 ou 2 + Wep com a maior encriptação. A autenticação 802.1x, tb é boa…

Dps juntando a isto td o mac adress tb é bom mas sozinho nao basta.

Embroa vos pareça impossivel de quebrar não +e bem assim pk eu sei k existem ferramentas k os hacker usam para emulação, nao sei bem como do mac adress.

Eles copiam-to, metem nas maquinas deles por snifing acho eu e assim quebram o famoso mac adress protection,,,

Abraço

interessante, sim senhor…

eu ando a stressar com uma placa de rede wireless que instala bem, mas n detecta nenhum ssid. nem encostada às antenas do router :S:S

o que me obriga a trabalhar for do meu “sitio”….

Empregos Aveiro

@ ALL

Embora o AES seja preferivel também é mais pesado e, da minha experiencia, menos compativel com os diferentes drivers. É por isso que uso esse mesmo TKIP.

Dqqm, o “WPA2-TKIP” não se quebra assim com essa facilidade toda desde que lhe dês uma chave decente para ele “trabalhar”. Uma pass-phrase de 255 bits, como a que tenho, mesmo com uma boa maquina totalmente dedicada ainda levava uma boas horas a partir já assumindo que estava continuamente a debitar tráfego o que não é bem verdade.

Quanto ás filtragens por MAC ad nem o uso pois são mais um ornamento do que propriamente uma medida de segurança, e dão mais trabalho do que valem a pena quando preciso de ligar aqui uma maquina “estrangeira” 😉

Resumindo, se realmente chateares alguém o suficiente para ele perder o tempo necessário a tentar partir o WPA2 não é o MAC que vai impedir coisa alguma.

Uma “protecção” bem mais efectiva e simples de implementares será o tentares limitares o raio de acção do teu WiFi à zona onde costumas usar as maquinas. E isto pode ser feito de varias maneiras. Seja por limitação da potencia de emissão, pelo local onde tens o AP, pela direcção que dás à/ás antenas ou por uma combinação destes 3 factores.

Por muito bom e dedicado que seja o hacker-wannabe, se ele não vir o sinal não consegue la entrar. E mesmo que o veja, se estiver suficientemente fraco para ir oscilando ao longo do tempo que demora a partir a chave muito dificilmente o conseguirá fazer. Ao contrario do que é senso comum, neste caso, maior não é necessariamente melhor. 😉

Have fun! 🙂

Vivemos numa paranóia 😉

A maioria dos utilizadores mal sabe teclar quanto mais falar em encriptações e afins… 🙂

Obrigado a todos por o feedback. Tirei a minha duvida q era a capacidade de protecção com o mac filter, e parece q um user com um sistema UNIX e alguns conhecimentos nesta area podem facilmente quebrar essa mesma protecção.

Bem vou cont com o mesmo nivel de protecção, irei talvez mudar para uma password de 255 bits tal como foi referido anteriormente

Tks again pelos comments 😉 (deu p ficar mais por dentro do assunto)

Mesmo não tendo sido eu a perguntar, Thanks pelas informações, penso que é um tópico bastante interessante.

Cumps

então desculpem a ignorância mas este software não poderá ser usado para outros fins, ou seja, para ver a password da rede de outra pessoa?

cumps

@ Ferreira

Essa é apenas mais uma razão válida para o testares. Se com ele não vires na tua rede nada de relevante também os outros não o conseguirão fazer 😉

Já agora e para finalizar o meu “Jumbo-comment” ali atrás relembro só os mais distraidos que ao criarem as passphrases para o WPA/2 devem usar um misto de todos os caracteres disponíveis e não se ficarem pelas combinações mais básicas com meia dúzia de letras ou números.

Uma adaptação do l337 speak é o que há de melhor para esta finalidade. 😉

Mau Ex: ->> istoateparecebommaseumapasswordpessimaerapidamenentecrackavel

Bom Ex: ->> 1$70473P4r3(3B0/./&/€/\4$3U/”@\4P4$$\/\/0rDP3$$1/\/\4

É claro que isto tem o óbvio inconveniente de não ser memorizável mas que é facilmente resolvido com um simples .txt guardado na penUSB “de serviço” para quando é necessário ligar uma maquina não previamente configurada.

Have fun! 🙂

Ninguém está salvo de intrusos no rede wifi, enquanto existirem ferramentas como o: http://www.remote-exploit.org/backtrack.html

Olá, quer acessar uma rede wireless segura com autenticação radius e ter todo o controle de acessos ? http://www.blowupkiosk.net , deem só uma olhada no sistema e em sua apresentação http://www.blowupkiosk.com.apresentacao ele trará tecnologias inéditas no Brasil e segurança para todos os usuários.