Torrents: Usa o Transmission? Atenção que tem falha grave

O protocolo BitTorrent é um dos mais eficientes e flexíveis no que se refere a download de ficheiros. Ao contrário de outros protocolos, o conceito do protocolo BitTorrent assenta no download simultâneo, de partes do ficheiro, a partir de outros utilizadores que já possuem essa informação.

Um dos clientes que faz uso deste protocolo é o Transmission no qual foi agora encontrada uma falha muito grave!

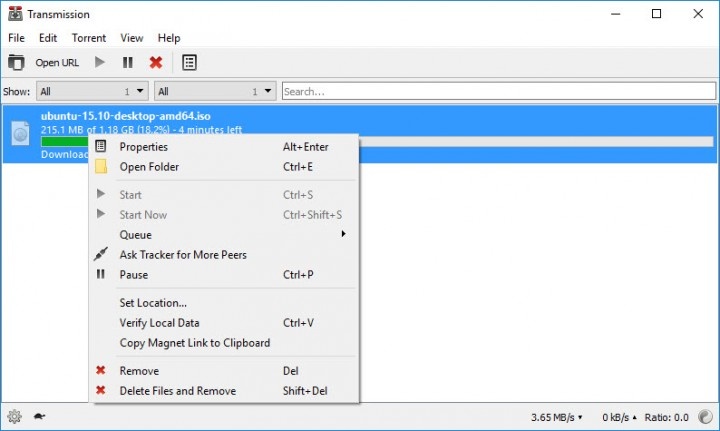

O Transmission foi lançado em 2005 e já é considerado um dos melhores clientes para torrents. É simples, rápido, gratuito e baseado em algoritmos inteligentes, que o tornam um cliente de eleição para uso do protocolo P2P.

Recentemente foi descoberta uma falha grave neste cliente de BitTorrent que permite aos atacantes a execução de código malicioso e até permitir que acedam à máquina onde o Transmission está em execução. Apesar de ainda não existirem informações oficiais, especula-se que esta falha afete outros clientes que fazem uso do protocolo BitTorrent.

DNS rebinding volta a atacar

O investigador Tavis Ormandy publicou aqui uma prova de conceito que mostra que é possível explorar uma função do Transmission que permite aos utilizadores controlarem o cliente de BitTorrent através de um simples browser. O investigador refere que a maioria dos utilizadores não ativa a proteção do cliente por password, por considerarem talvez que a interface RPC do JSON só possa ser controlada por alguém com acesso físico ao computador onde está o Transmission.

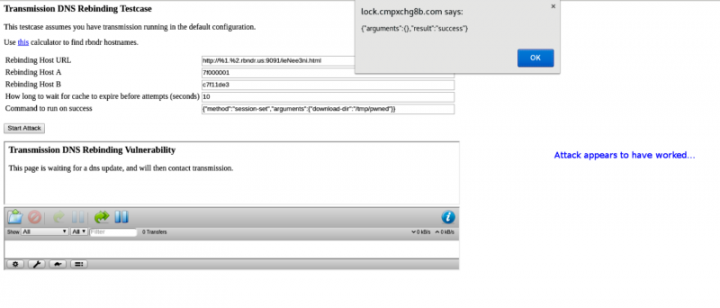

Usando uma técnica de hacking conhecida por Domain Name System Rebinding (reencaminhamento de nomes de domínio), Ormandy desenvolveu uma forma em que a interface do Transmission pode ser controlada remotamente quando um utilizador é levado a visitar um site malicioso. O exploit desenvolvido funciona no Chrome e no Firefox no Windows e também no Linux.

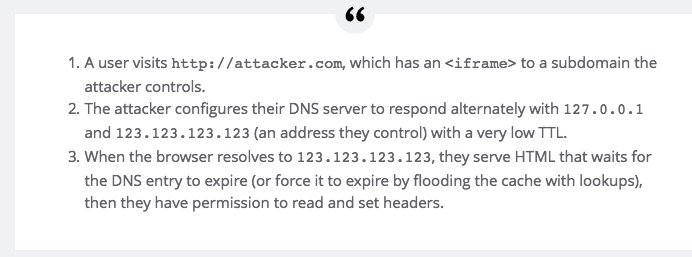

Na prática os atacantes podem explorar a falha criando um nome no DNS com o qual estão autorizados a comunicar e, em seguida, associá-lo também ao nome local da máquina. Por exemplo, o utilizador visita o site http://attacker.com que possui uma iframe que aponta para um subdomínio que é controlado pelos atacantes. O atacante configura o servidor de DNS para responder alternadamente a 127.0.0.1 e a 123.123.123.123 (que é o endereço que é controlado por eles).

Quando o browser se liga ao endereço 123.123.123.123, é apresentado um documento HTML que espera pela expiração da entrada do DNS (ou que força a sua expiração) e assim o atacante passa a ter permissão para ler e definir os cabeçalhos.

Entre outras coisas, um atacante conseguirá, por exemplo, mudar o diretório de download do Torrent para o diretório inicial do utilizador e executar comandos remotamente.

Este artigo tem mais de um ano

Por acaso utilizo e com o acesso remoto com password… Aliás já deixei em dns público :/

da série “bandidos conseguem invadir casas quando os proprietários deixam a porta aberta”

Até aqui?

É verdade. Originalidade.

Depois falam das notícias.

sou onipresente

infelizmente “onipresente” deve querer dizer que consegue estar em todo o lado menos em salas de aulas… é que escreve-se “omnipresente” hihihihi :p

Ah, aqui é pt-br =D

“O investigador refere que a maioria dos utilizadores não ativa a proteção do cliente por password, por considerarem talvez que a interface RPC do JSON só possa ser controlada por alguém com acesso físico ao computador onde está o Transmission”

LOL?

O transmission até por defeito ativa a password.

Tem alguma correção ja disponivel para o problema?

como faz para setar password no transmission?

Assumindo que há uma password robusta e que os atacantes tenham dificuldade em aceder às configs não conseguem realizar a ação: “(…) criando um nome no DNS com o qual estão autorizados a comunicar (…)” correto? Pelo menos é a conclusão que retirei do artigo.

uTorrent 2.2.1 também poderá ter essa vulnerabilidade?

Ó Renato,você usa uma versão que já foi lançada há quase 7 anos ?? Há quase 7 anos ?? Desde o dia 9 de Março de 2011 ?? Como é possível !! Ó homem,actualize-se.Entretanto o uTorrent já vai na versão 3.5.1(Build 44332),lançada no dia 27 de Dezembro do ano passado(2017).Ou seja,há cerca de 20/21 dias.Depois queixe-se o senhor(e outros,que andam sempre a gabar que têm essa versão),que estão desactualizados e sujeitos a vulnerabilidades do próprio programa ou até de terceiros.Caramba,o uTorrent de hoje em dia é extremamente rápido e muito bom.Considero-o,pessoalmente,o melhor programa que existe para baixar arquivos.Bem configurado consegue ter velocidades extraordinárias !! Até nas versões Beta ele é super rápido.Agora,por favor,não utilize é essa versão tão antiquada.Depois não se queixe.Quem avisa seu amigo é. 🙂

“Apesar de ainda não existirem informações oficiais”

Informações oficiais:

Já saiu uma patch a 5 dias atrás .

https://github.com/transmission/transmission/pull/468

Obrigado 😉

“a 5 dias atrás” tanto erro numa frase só.

Uso qBitTorrent

+1

Ok, tenho instalado no raspberry e fiz atualizações (entre as quais, o transmission), mas agora, já não consigo aceder com o login que tinha. Que alterações terei de fazer nas configs?

… já existe actualização para o Transmission, recebi ontem para o meu sistema Linux Mint 18.2 Sonya 64-bit, por isso essa questão deve estar resolvida …

Bém, eu uso Transmission, e até agora tudo 100% nice, e ja teño 4 anos con ele, a toda velocidade, é fantastic, ok..