A CIA também andou a espiar os routers que temos em casa

Os últimos anos têm mostrado que as agencias governamentais americanas, como a CIA e a NSA, têm espiado de forma indiscriminada os seus cidadãos e retido informação pessoal.

A revelação destes planos tem revelado a forma usada para obter essa informação, mostrando que eram usadas falhas nos equipamentos e no software usado. A mais recente informação lançada mostrou que também os routers Wi-Fi eram vítimas e explorados para roubar informação.

Tem sido à conta da informação que a Wikileaks tem revelado que têm sido conhecidos os casos que envolvem as agencias governamentais norte americanas. Foram várias as revelações que mostraram as formas que esta agência tem usado para conseguir espiar de forma completamente anónima os cidadãos americanos e até de outros países.

A nova informação revelada, também pela Wikileaks, mostrou agora mais uma forma desta agência espiar. Recorrendo aos routers caseiros, e em especial através das destes Wi-Fi, a CIA tem ao longo dos últimos anos conseguido aceder a todo o tipo de informação.

Ao todo, e com base na informação revelada, são 25 os equipamentos que estão vulneráveis à CIA, de 10 fabricantes diferentes. Apesar desta informação, é possível que outras marcas e outros modelos de routers estejam também vulneráveis a este ataque.

A lista de fabricantes comporta os seguintes fabricantes: Asus, Belkin, Buffalo, Dell, Dlink, Linksys, Motorola, Netgear, Senao e US Robotics. Não se sabe se outras marcas foram, entretanto, adicionadas à lista, depois destes documentos terem sido criados.

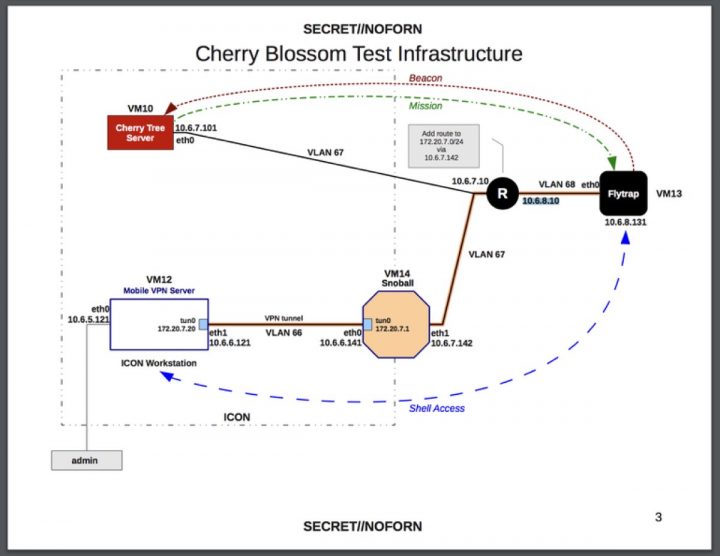

Das muitas ferramentas reveladas, surge uma especial, o CherryBlossom, permite à CIA monitorizar a atividade na Internet da vítima, redirecionando browser e obtendo a informação.

As falhas dos routers são bem conhecidas e cada vez mais simples de explorar, sendo por isso um dos alvos preferenciais para estes ataques. Não se sabe se estas falhas ainda estão a ser ativamente exploradas ou se a CIA avançou para novas ferramentas. O que se sabe é que devem ser lançadas atualizações para corrigir estas falhas e que as mesmas devem ser rapidamente aplicadas.

Este artigo tem mais de um ano

A vossa aplicação no ios está uma vergonha ela não faz a atualização das notícias a menos que nos a façamos manualmente.

tens que mudar para android

LOL

Muda para w10m

Descobriram a pólvora molhada.

tecnologia nao tras privacidade nenhuma acho que qualquer pessoa sabe disso

Tecnologia não é sinónimo de falta de privacidade.

Se a CIA “espiou” o meu router não é problema…. se fosse outra entidade/pessoa já me preocupava!

Viva a Thomson. Com os seus routers de caca vai fugindo aos sacanas.

Sakura, brincadeira…..no nick N.

O problema para esses equipamentos é que sem as “”chaves”” para fazer um update da firmware o updade vai dar erro em que o firmware original é considerado um virus e como tal sem o update vai falhar…..

o jtag resolve mas ……..

maldita NSA.

As vulnerabilidades são conhecidas aos anos: WPS, ainda hoje em dia está activado de origem em praticamente todos os routers wireless. Em modelos antigos por vezes (ex.: Linksys) era impossível desligá-los.

E ainda utilizar protocolos inferiores a certificação WPA2 e modo de cifragem CCMP (normalmente denominado: WPA2-AES) com um código inferior a 40 caracteres ASCII completamente aleatórios.

“Recentemente” devem ter começado a ter acesso às bases de dados da Apple, Microsoft e Google onde estão os códigos das redes sem fios que as pessoas guardam e que depois são copiadas para os servidores remotos dessas empresas.

Claro que as empresas negarão tal, mas se o passado ensina alguma coisa é que com aqueles mandatos judiciais do tribunal secreto da NSA (que diz “que sim” a tudo) é que não só podem ser obrigados a dar-lhes acesso a tudo, como podem ser obrigados a negar tal sob risco de irem presos.