ALERTA: É possível aceder ao Android sem saber o código

É raro o dia em que não apareça uma noticia sobre uma qualquer vulnerabilidade no Android. Nos últimos meses temos informado de alguns aplicações, fora do Google Play, que conseguem fazer alterações ao nível do sistema mas a vulnerabilidade que é relativamente fácil de explorar até porque não é preciso qualquer aplicação de terceiros.

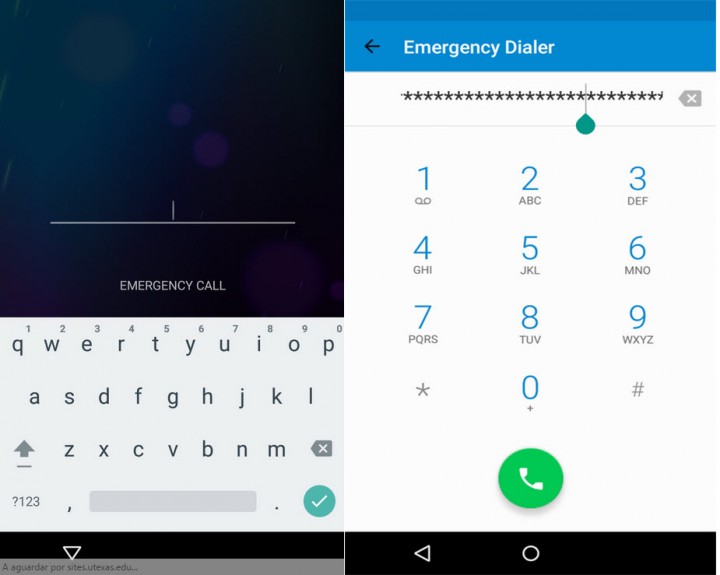

Veja quais os passos que foram descobertos para conseguir fazer bypass lock screen.

A vulnerabilidade agora descoberta funciona apenas em algumas versões do sistema operativo Android. Esta falha de segurança do sistema, que foi descoberta por investigadores da Universidade do Texas, permite que qualquer pessoa mal intencionada possa fazer o bypass do lock screen e assim ter total acesso ao dispositivo. De salientar no entanto que para que tudo funcione o equipamento deve ter configurada uma password e não um pattern / pin.

De acordo com os investigadores, esta falha pode ser explorada no Android 5.0 até ao Android 5.1.1 “LMY48M”.

Veja o vídeo seguinte para perceber como é feito o bypass

Para quem pretender experimentar no seu dispositivo, o processo está todo documentado, passo por passo, aqui.

Este artigo tem mais de um ano

*grabs popcorn*

bem, isto hoje é sempre a bombar, hahahah

iDonkeys em 3, 2, 1 …

LG G3 com Android 5.0 não consigo no ponto 2 selecionar o texto…

Igual no KitKat Cyanogenmod, mas mesmo a colocar os digitos manualmente não tenho qualquer crash.

clica duas vezes | double-tapping |

Também não da

Não dá.

Não é reproduzido no Xperia Z2.

Mais um que irá ser corrigido por uma fatia de equipamentos. Quando a versao tiver cota perto de 20% deve estar a versao 7 a sair. Isto ade continuim sem a gg se preocupar.

A grande maioria não será afectada pois são as versões mais recentes… Como sabemos que normalmente não há actualizações, a maioria está a salvo 😀

Mas os aparelhos que forem lançados nesta versão, é bem provável que fiquem com o bug para sempre… Claro que com ROM’s pode se corrigir isso mas a maioria dos consumidores não percebe nada disso.

Afinal sempre existem vantagens em não ter actualizações 😀

Mesmo!

Afinal existem sempre vantagens em ter fanboys por aqui! 😀

Fazem a malta rir.

Porquê? Não foi uma piada, foi uma constatação de que afinal há vantagens em não ter o SO actualizado… Tenho aqui em cima da mesa um Android 4.2 que como não tem updates, nem os prometidos nem nada, não tem esta falha.

😀

No meu LG G2 não consigo seleccionar o texto (ponto 2)

No meu Xperia SP também não permite.

Como Moto G Android 5.1 não funciona

No OnePlus One com a 5.1.1 oficial não funciona…:)

Provavelmente por causa disto: De salientar no entanto que para que tudo funcione o equipamento deve ter configurada uma password e não um pattern / pin.

o que diz o original é que só há quebra de código com password e não com pin

Desculpa, mas estavas a responder a outra pergunta? O OnePlus tem a opção de bloquear com uma password 🙂

Também testei no meu OnePlus, rom baseada na COS12 oficial (sultanxda). Nem sequer é um possibilidade isto funcionar. Não tenho app da câmara default que ele usa no video e não tenho atalhos no lockscreen.

Mas configurei de forma a experimentar. Uso a snapdragon camera e o telefone pede-me a password quando a tento abrir a partir daí. Forçar a password aqui não adiantou.

A primeira coisa que faço com os meus lockscreens é tirar tudo que é atalho. Para mim lockscreen é lockscreen, não é launcher/homescreen/appdrawer. O lockscreen foi criado exactamente para evitar correr aplicações/chamadas por acidente (no bolso etc), ter apps aqui derrota o próprio conceito.

Fiquei admirado com a extensão do video e ao que as pessoas se dão ao trabalho de fazer. Por acaso resultou em descobrir um bug mas eu nunca me ia lembrar de fazer o que este sujeito fez (demasiado tempo livre? 😛 )

Ainda dizem mal do Windows Phone… LOL

Que tem o WP a ver com o post?

Viste aqui alguém a falar mal do WP? Onde é que andam os moderadores quando são precisos…

Tu é que precisas de ser moderado rapaz!

eu tenho essa versão e não funciona cmg isto porque quando tento aceder à camera pelo lockscreen, ele pede sempre a pass antes 😀

É mais fácil tirar um curso superior do que explorar essa falha, e em alguns casos mais rápido… 🙂

se for ao domingo então nem precisas de lá ir 🙂

Mais um queijo suiçoooooooooooooo….

vamos la falar mal do Android mais umaq vez

“Vamos lá esconder a cabeça na areia mais uma vez” – mas é escusado. Já toda a gente percebeu que o problema não está no aparecimento das vulnerabilidades, está em corrigi-la.

– “The vulnerability has been fixed in the “LMY48M” Android 5.1.1 build Google released last week for the Nexus 4, 5, 6, 7, 9, and 10.

– But as most people know, it can take months or years for updates to hit the masses, and some devices never receive security patches. Indeed, neither of the Nexus 5 phones this Ars reporter uses have received the over-the-air build update from last week.”

Agora esta é lixada – por sorte atinge pouca gente porque o Android 5 e 5.1 abrange pouca gente 😉

http://arstechnica.com/security/2015/09/new-android-lockscreen-hack-gives-attackers-full-access-to-locked-devices/

Tu já disseste mais que uma vez, não te canses este pessoal não entende o fraco que é o Android. Não se entende que uma empresa como a google com tantos milhões não arranje bons programadores… Os bons programadores no mundo inteiro é muito limitado só pode e a Apple contrata-os todos.

Continua assim Benchmark do iPhone 6, tens de ser tudo ajudar esta gente, porque o resto do pessoal tem mais que fazer.

Cumprimentos

Digo sempre o mesmo e ficou mais uma vez provado:

– A Google já tem o patch – já lançou a actualização para os Nexus. Já repeti vezes sem conta – se comprarem Android comprem Nexus

– Os outros ficam sujeitos ao processo de actualização Google-fabricantes-operadores (se estes também tiverem mexido no Android) em que – diz a Artechnica, digo eu e todos os que não têm a cabeça enterrada na areia – a correção da vulnerabilidade demora meses a chegar aos equipamentos, se chegar.

O problema não está nos programadores da Google que, como os da Apple encontram as correcções das vulnerabilidades – está no sistema das actualizações do Android (com excepção dos Nexus).

Escusas de te fazer de desentendido 😉

Mas se comprassem iPhone evitavam estes problemas, não venhas com tangas os programadores da Apple são os melhores.

Eu sei que estas a tentar tapar os olhos ao pessoal para que pensei que o Android é best, mas tu sabes bem que não, temos de ser realistas.

As verdades tem de ser enfrentadas.

Ainda hoje recebi atualização no Nexus 5 …

LG G2, Android 5.0.2 original da LG, não é possível fazer isso, não dá para seleccionar texto a partir do dialer, quando é usado pelo ecrã de chamadas de emergência. No dialer normal com o telefone já desbloqueado é possível, como seria de esperar.

Eu estou mais que a salvo disto e tenho Android. 🙂 Continuem a comentar com coisas a falar mal de Android só por lerem o título. Se lerem o artigo até ao fim vão perceber que nem 10% de toda a malta que usa Android a nível mundial está afectada por isto (se calhar nem 5% ou 2%. É só ir ver qual a percentagem de quem utiliza aquelas versões).

Não é possível reproduzir o bug no meu LG G2. Nem sequer dá para fazer copy /paste no número.

Não funciona no meu

…cyanogenmode OnePlus One

Na minha Rom 5.1.1 não funciona,e sim tenho uma password 🙂

CVE-2015-3860

Cognome das falhas certo? Lembro-me que o stagefright tem um nome idêntico.

As passwords são menos seguras no Android

No meu LG G3 com o 5.0 não é possível fazer no ponto 2 “seleccionar texto. E sim tenho tenho uma password…

O passo 2 – copiar/colar para duplicar o número de caracteres não é possível em certos equipamentos – porque não permitem copiar/colar.

Mas o passo 2 – copiar/colar (10 vezes) é para evitar estar a digitar os caracteres – digitando o mesmo número de caracteres o efeito é o mesmo, mas bastante mais trabalhoso.

Quando dizem “não dá” (com password , ou seja não usando padrão nem pin) – não dá porque não copia/cola, ou porque mesmo copiando/colando “não dá”?

http://sites.utexas.edu/iso/2015/09/15/android-5-lockscreen-bypass/

Tu já disseste mais que uma vez, não te canses este pessoal não entende o fraco que é o Android. Não se entende que uma empresa como a google com tantos milhões não arranje bons programadores… Os bons programadores no mundo inteiro é muito limitado só pode e a Apple contrata-os todos.

Continua assim Benchmark do iPhone 6, tens de ser tudo ajudar esta gente, porque o resto do pessoal tem mais que fazer.

Cumprimentos

No BQ E5 nao consegui na parte do swipe para as definiçoes colar o texto.

No meu S4 I9505 com CM12 5.1.1 também não funciona, está tudo ok! 😀

a tradução do artigo original está errada e incompleta. Para que haja a quebra do código, o «hacker» tem de ter acesso físico ao telefone e a câmara fotográfica tem de estar activa.

🙂

Leram bem a noticia?

“Nos últimos meses temos informado de alguns aplicações, fora do Google Play, que conseguem fazer alterações ao nível do sistema”.

as aplicações que forem instaladas fora da Google Play é que são susceptíveis a esta situação.

Neste caso, não tem nada a ver com instalar aplicações, do Google Play ou doutro sítio qualquer. Leste mal a notícia.

Não era o super OS ??? LoooOooooOOooOOOL

Eu tenho um Nexus 5, portanto a bateria acaba antes de conseguirem explorar a falha.

Timeline:

2015-06-25: Vulnerability reported privately to Android security team.

2015-07-01: Android confirms vulnerability can be reproduced, assigns LOW severity issue.

2015-07-15: Android promotes issue to MODERATE severity.

2015-08-13: Android commits a patch to fix vulnerability.

2015-09-09: Android releases 5.1.1 build LMY48M containing fix.

2015-09-14: Android marks issue public.

2015-09-15: UT ISO publishes this writeup.

Confirmo que no meu isto não acontece

parece um pouco tendencioso nao?

“É raro o dia em que não apareça uma noticia sobre uma qualquer vulnerabilidade no Android. ”

podias ter dito é raro o dia em que nao apareca uma vulnerabilidade…

…apareça uma vulnerabilidade, (vírgula) sendo as do Android, dia sim, dia sim – saindo a respectiva correcção, para os Nexus, em pouco tempo, para alguns, daí a uns meses e, para a generalidade, no dia de São Nunca, à tarde.

É uma vulnerabilidade tão grave que ainda não ouvi ninguém aqui a dizer que no deles acontece. (e não são Nexus).

Não é tendencioso… É a quantidade de vulnerabilidades que há para android

Ainda não vi ninguém a dizer por aqui que no deles funcionou. 🙂

A Google lançou a correção da vulnerabilidade para os Nexus apenas para se divertir – não era por a vulnerabilidade ser real e poder ser explorada.

Cada avestruz 😉

e tu és cá um tanso!

pergunto s estes tipos d comentários insultuosos são permitidos? o smile é para ser engraçado?

Não conheces o benchmark? Vai iludindo os moderadores com uns smiles e outras técnicas mais ou menos subtis e vai gozando com o pessoal, mas se alguém lhe fizer o mesmo relincha logo.

Desde que em regra geral fales bem da Apple, deixam-te dizer tudo, ao contrário é que já não.

E como já toda a gente sabe, o Benchemark enquadra bem no padrão dos ISheeps 🙂

Bem, nada de preocupações, pelos comentários ninguém conseguiu fazer o bypass. 🙂

Bugs no Android, é como fart apps na loja da Google, só que mais…

É assim vai ficar, com o bug até vocês comprarem um telemóvel novo…

Mas a Google diz-via que como têm o Google Play Services, que não vai ter bugs, e toda a gente recebe updates…

confirmado, funciona no nokia 3310

Zenfone 2 ZE551ME nem o copy past dá!

cá pra mim cheira me a estudos encomendados.

Se calhar os investigadores devem ter alterado esses equipamentos para chegar a essa conclusão.

Não consigo fazer. Tenho um Lumia 640. Ajudem-me. 😉

LooL

Quem conhecer o canal EverythingApplePro no youtube encontra la muitos bypass… Pergunto me se no WP também ja se encontrou maneiras…?

Samsung Note 3 e 4 com 5.0.2/5.1.1: não é possível copiar nem reproduzir o erro.

Perdi a pica de ver o vídeo só pelo raio da pub :s

Mas alguém já conseguiu reproduzir aquilo??