Como sobreviver a um pedido de resgate (dos seus dados)

O chamado “ransomware” é um tipo de “malware” cada vez mais frequente e, infelizmente, eficaz. Há diversos tipos de ransomware, sendo o mais básico uma variante do “scareware” – a vítima é convencida de que efectivamente só pagando é que se livrará da ameaça, muito embora esta possa ser imaginária e/ou removida de forma eficaz por métodos convencionais. O chamado “Vírus da PSP”, que há uns anos foi muito frequente em Portugal, pertence a esta categoria.

Mas aqui estamos a falar de “ransomware de encriptação” – muito mais perigoso e, a menos que o utilizador (ou empresa) tenha tomado precauções, virtualmente impossível de resolver sem o pagamento do “resgate”.

Um estudo recente realizado nos EUA, Canadá, Reino Unido e Alemanha estima que em 2015 cerca de 40% das empresas nestes países foram vitimas de ransomware. Uma vez que estes são mercados muito desenvolvidos tecnologicamente, os números em Portugal e noutros países, a serem diferentes, serão ainda piores…

O que é o ransomware?

Uma vez activado, o ransomware fica a trabalhar em background encriptando todos os ficheiros que encontrar no ponto de ataque (uma máquina isolada ou que faça parte de uma rede); quando o utilizador se apercebe que algo de errado se passa é normalmente tarde de mais – ou quando recebe uma mensagem de email indicando que está a ser alvo de um ataque, com as instruções para o pagamento (habitualmente através de Bitcoin) em troca da chave criptográfica que permitirá recuperar os ficheiros encriptados.

Aqui, há factores mitigantes: o utilizador (ou empresa) pode possuir um backup offline ao qual pode recorrer para recuperar os seus dados; o ransomware pode ser antigo e existir já uma chave pública capaz de desencriptar os ficheiros; o ataque pode ter ficado circunscrito a uma máquina isolada (ou o ransomware ter sido detectado a tempo e a máquina desligada da rede). Finalmente, os dados encriptados pelo ataque podem não ser cruciais – ou recuperados de outra forma – e, nesse caso, a máquina pode ser simplesmente reposta e usada de novo.

Caso nenhum dos cenários anteriores se confirme, a solução é mesmo pagar. Contudo, prepare-se: na maioria dos casos, o atacante pretende efectivamente receber o dinheiro e fornecerá a chave; mas há muitos casos que mesmo após o pagamento a chave nunca é recebida – e os dados são perdidos para sempre.

Quando o backup não chega

A tentação imediata perante tudo isto é respondermos: “eu tenho backups em dia, pelo que não tenho nem nunca terei problemas destes”. Contudo, no caso do ransomware, as coisas não são assim tão lineares.

Por exemplo, as primeiras versões de ransomware só encriptavam máquinas locais e unidades de rede que estivesse mapeadas como se fossem uma unidade física (no mundo Windows, mapeamentos tipo “Z:” mas não tipo “\\BACKUPS”. Contudo, as versões mais recentes atacam tudo o que esteja acessível na rede a partir da máquina que serviu de ponto de entrada.

O que significa isto? Significa que, por exemplo, backups simples realizados com o sistema Histórico de Ficheiros do Windows (ou Time Machine, no Mac) só resultam como forma de poder repor informação num cenário de ataque de ransomware caso sejam feitos para discos externos.

Acontece que, sobretudo em empresas, os backups através desta funcionalidade são feitos para uma unidade de rede. Ora, uma vez que para que isto possa funcionar, essa unidade de rede tem de ser livremente acessível pelo utilizador do posto de trabalho, estará também vulnerável perante um ataque de ransomware.

Há uma forma relativamente simples de resolver este problema, mas também esta tem as suas desvantagens: criar uma partilha de rede à qual só um determinado utilizador tenha acesso e configurar o programa de backup com esse utilizador. Dessa forma, mesmo que uma máquina seja comprometida, o ransomware não poderá aceder à pasta onde estão os backups.

Contudo (há sempre um “mas”…) também aqui há um problema: se, como é habitual, o backup for configurado como incremental (só os ficheiros alterados são copiados para o backup, de forma a que este não ocupe demasiado espaço), os ficheiros encriptados serão detectados com tendo sido alterados e… serão copiados para o backup: quando formos tentar recuperar os ficheiros, iremos descobrir que também estes foram comprometidos.

Como sobreviver a um ataque de ransomware?

Mas… Então como sobreviver a um ataque de ransomware? Uma vez mais, é nos backups que encontramos a solução, mas temos de escolher uma estratégia adequada ao nível de protecção que pretendemos.

A nossa solução passa por criar backups normalmente para um equipamento tipo NAS armazenamento ligado em rede), através do Histórico de Ficheiros ou de qualquer programa de bakup, e nele configurar “instantâneos de volume” (“volume snapshots”). Esta estratégia permite recuperar a informação do NAS recorrendo a versões anteriores dos dados que não tenham sido comprometidas.

Quando se fala da criação de instantâneos de volume, é sobretudo em backups de servidores para NAS de grande desempenho (no caso dos NAS da QNAP, por exemplo, a empresa recomenda usar máquinas com pelo menos 4 GB de RAM). Mas aqui estamos a optar por uma solução mais simples: instantâneos de volume do NAS que são guardados no próprio NAS em que são configurados.

Note-se que nem todos os NAS suportam esta funcionalidade e mesmo nos que as suportam é preciso configurá-los da forma correta – nalguns casos, poderá ser necessário ter de fazer primeiro um backup de toda a informação no NAS de forma a poder reformatar as unidades.

Neste pequeno tutorial iremos mostrar como implementar esta funcionalidade num NAS da QNAP usando o sistema operativo QTS destas máquinas para criar instantâneos, possibilitando dessa forma o restauro da informação para o momento antes do ataque.

No final deixamos os links para os tutoriais completos nos quais este artigo se baseou.

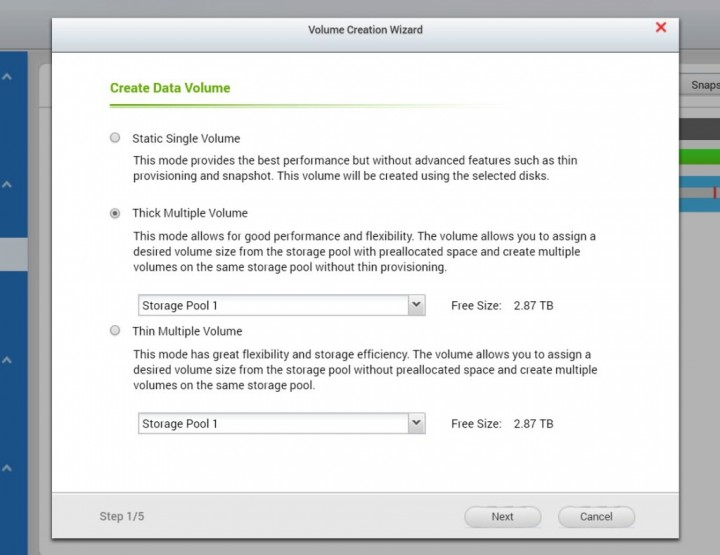

1.Configurar o NAS como Thick Multiple Volume ou Thin Multiple Volume

Para criar vários instantâneos (“snapshots”) da informação no mesmo NAS, é preciso que, no momento da sua instalação e configuração o utilizador não tenha escolhido a primeira opção – a do volume único estático. Infelizmente, é efectivamente isso que muitas vezes acontece, porque é a opção que, oferecendo menos funcionalidades (como esta de que agora precisamos), dá maior desempenho e é mais fácil de configurar.

Caso esteja a configurar um NAS de raiz, é então preciso configurar o volume de armazenamento (não confundir com o nível RAID, que é independente desta funcionalidade) para Thick Multiple Volume ou Thin Multiple Volume. Para os NAS que foram já configurados como Static Sibgle Volume, é necessário reconfigurar tudo novamente – com perda total dos dados, pelo que é preciso fazer primeiro um backup e depois repor tudo como estava.

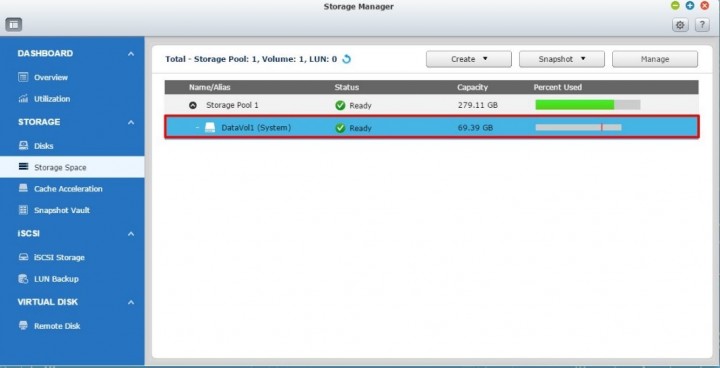

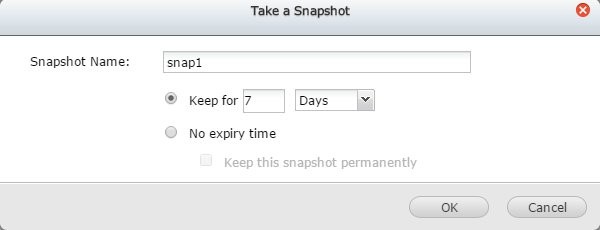

2.Tirar um instantâneo

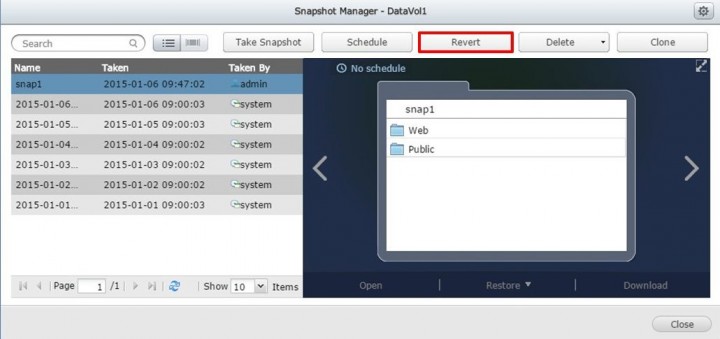

Uma vez configurado correctamente o volume, é possível, através do Storage Manager, gerir os Snapshots.

Além disso, de forma a limitar o espaço usado, podemos escolher quanto tempo é que o snapshot se irá manter.

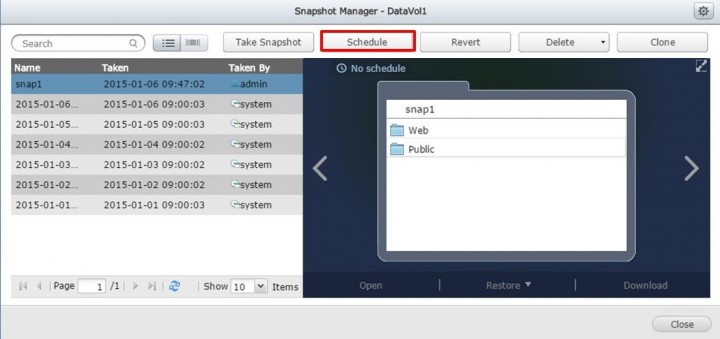

3. Programar os instantâneos

Claro que a periodicidade e quantidade de instantâneos que podemos criar e manter no NAS depende do espaço de armazenamento disponível.

Através do Snapshot Manager podemos definir como e quando é que os instantâneos serão criados.

4. Recuperar a informação com um instantâneo

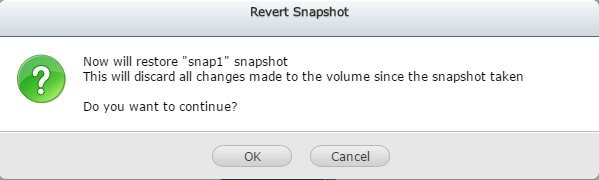

No caso de ataque por ramsonware – ou qualquer outro tipo de malware que afeto os dados, claro! – usamos o mesmo Snapshot Manager, mas clicamos no botão Rrevert:

Dependendo do tamanho do Instantâneo e do desempenho do NAS, a recuperação poderá levar entre alguns minutos a muitas horas.

Mais informações:

Este artigo tem mais de um ano

O que mais vejo é prefeituras do meu estado nunca fazendo backup dos dados, e pior usando roteadores baratos e duvidosos, e na nota de licitaçao o preço de um roteador de fama.

eu mesmo faço o backup dos meus clientes in cloud, e ai quando acontece um ransoware, eu mesmo vou la, cobro, e restauro.

fora as burrices de fazer backup no hd mesmo, de fazer bkup em pendrive de 1900, de deixar bkp de bkp no hd externo e danificado.

FORA tb descargas eletricas e n fatores…nem precisa ser um sequestro dos dados.

Podes explicar o que é ” prefeituras do meu estado” ?

São as camaras municipais do estado em ele vive. Estou supondo que ele vive no Brasil

Ah, é o mesmo que “Council” . Thanks !

Clap…clap… You sir.. you’re a troll. A good one, but an troll!!!

A serio a troca de comentários fez-me o dia! 😀

Brasil. sim.

local publico que gerencia as cidades.

* queria dizer ” Há e eu não ando aqui no pplware à dias , mas sim … “

Muito boa informação.

No entanto, vejo um pequeno problema na solução sugerida. Se não for identificada a aplicação que está a encriptar os dados na rede, ou a máquina, a reposição do Snapshot só irá funcionar por alguns instantes.

Isto significa, que mesmo utilizando este procedimento não invalida a formatação da máquina ou servidor de onde está a partir o ataque. No meu ponto de vista só existe uma solução para este tipo de “malware” a virtualização.

podes sempre tentar ler o snapshot noutra maquina e dps formatas o disco.

Ao criares snapshots estas a criar uma imagem da maquina/unidade todos os dias… se tiveres uma retencao de 30 dias por exemplo, basta repor uma copia mais antiga.

António Marques,

Essa do snapshots nos QNAPs, é muito bonito, mas nestas últimas versões do firmware só dá dores de que cabeça, basta pesquisares no forum deles…

Ainda assim, prefiro fazer o backup versioning, na qual ele cria várias versões dos ficheiros alterados, que podem ser guardados, como eu tenho, 90 dias… Ou seja, podes buscar uma versão do ficheiro até 90 dias da sua última a alteração…. e podes fazes isso para disco externo, outro servidor, que suporte RTRR ou para a cloud, pelo que nesta última versão delas a beta APP backup suporte já o onedrive pessoal ou o business, que era uma falha deles até à data (falta de suporte para onedrive, nomeadamente quem tem contas 365)…

Os zip com password também estão vulneráveis a esta praga ?

tudo.

ele pega no zip e encripta o ficheiro na mesma

Sim o ficheiro é encriptado.

Boas

Quando efectuar backups para unidades de disco externas, normalmente usa-se o mapeamento dessa unidade.

Caso seja possivel use o FTP, como envio e receção da copia efectuada. Desta forma não mapea drives e o Ransoware não tem acesso a esse disco.

Só para dizer que ja tive um problema deste genero, e o ransoaware começou pelas drives mais afastadas em termos de letra do alfabeto.

Desta maneira só afecta o disco C e consequentemente o funcionamento do S.O. após ter afectado todas as outras unidades.

O que me valeu é que o AntiVirus detectou uma execução anomala e repetitiva e deitou o PC abaixo, contudo até ao momento de isto acontecer ainda ficaram danificados varias centenas de ficheiros.

Solução:

– Recuperar apartir de backups.

Talvez o melhor artigo de fundo (e de sempre dos que lí) do pplware. Bom trabalho. Uma boa política de cópias de segurança é a melhor forma de mitigar a ameaça do ransomware.

Parabéns ao autor pelo ótimo artigo. Já agora e antes das empresas gastarem fortunas em sistemas de backup e coisas do género, falta dizer no artigo que em primeira mão está a formação dos utilizadores. Em não permitir que usem a rede das empresas para ver o mail pessoal ou actualizar o facebook ( ou fornecer uma rede paralela só para efeitos privados). A maior parte das entradas de virús ramsoware é feita através da utilização indevida e descuidada dos utilizdores ( e sei do que falo). Por outro uma boa parte de empresas (e domicilios pessoais) não usam anti-virus, firewall ou qualquer outro tipo de programas de proteção de dados porque não estão para comprar licenças e aí poupar “uns cobres”.

Hoje em dia quase todos os programas de backup encriptão os backups. Decerteza que ramsoware consiga fazer estragos num ficheiro ja encriptado.

Não precisas de fazer decript ao backup para depois encriptar os documentos, podes simplesmente encriptar o backup em si pelo que perdes tudo de uma virada

Isso nao faz sentido, eu mando fazer um backup e no fim é encriptado com AES ou RSA, como é que o malware vai conseguir modificar este ficheiro já encriptado? Para o alterar primeiro tem de fazer o decrypt. Como ele vai conseguir alterar os ficheiros dentro do backup? Impossivel.

Ele modifica aleatoriamente segundo o próprio algoritmo, seja o que for. Ele não consegue saber o que está dentro mas eles não são inteligentes, eles encriptam a “heito”.

O resgate não é bem resgate, ele não possuem os teus dados do ficheiro, apenas os encriptam dentro do teu PC e nao saem de la

Ele não modifica o ficheiro encriptado dentro do backup, ele encripta novamente o ficheiro de backup, pensa nisto como teres um cofre com os teus documentos, o que eles fazem não é abrir o cofre e alterar os documentos, eles pegam no cofre inteiro e metem dentro de outro cofre

Ok sim faz sentido, o melhor é mesmo backup pa tape ou ficar num share onde o utilizador afetado nao tenha permissoes para alterar.

Tens é de saber qual o utilizador afetado, pode bem ser o mesmo que realiza o backup 😀

Serviço versioning ou disco externo e fazes tu os backups de x em x tempo. Eu prefiro a abordagem Xcopy para pasta dropbox, tarefa programada no windows, de x em x tempo regular. Se for infectado o conteudo é restaurado no dropbox pelo versioning.

Porque não um step by step sobre: como fazer backups?

Se tiverem uma solucao de backup com versioning activo podem sempre recuperar os vossos ficheiros pois a cada backup é sempre guardada a ultima versao.

Coisas tao simples como Dropbox, OneDrive, Sharepoint e mais alguns fazem isso de forma quase automatica.

Mudem o caminho para as pastas pessoais para eles e caso aconteca algo terao ali um backup.

OneDrive não faz, apenas versão Empresarial conta Office 365 🙂

Faz versioning apenas a ficheiros Office o que é ridiculo e inútil. Informa-te melhor.

O mais fácil de usar é o Dropbox. Sugiro que cries uma tarefa no windows com um xcopy a copiar para a pasta dropbox de x em x tempo, assim vais fazendo backup sem programas nem gastares um tostao

Acima de tudo está a precaução…”Quando não conheces abres uma porta a um estranho!?” é esta a frase que eu uso para explicar aos colegas que não são da área e tem dificuldade em entender.

Abrir emails de quem não conhece( com textos como português…brasileiro e até inglês no corpo)…e com anexos.

Através de email já tive colegas com grandes problemas…que de certeza que agora devem pensar duas vezes quando vão ler um email.

Existe uma solução mais simples e barata, podem usar Dropbox por exemplo, mesmo que infectem o conteudo como tem o serviço versioning, podem restaurar tudo de uma altura anterior.

Barato e simples.

Criam uma tarefa que faz xcopy para a pasta dentro do dropbox no vosso pc, coloquem a tarefa de uma em uma hora por exemplo.

A maioria do ransomeware atual tem cura, existe um site absolutamente fundamental para quem quer entender melhor e saber as ultimas curas e infeccoes possiveis.

Procurem por bleepingcomputer caso sejam infectados, podem ter lá a solução.

Podem identificar o ransomware com que foram infectados isto é fundamental para solucionarem e reverterem a encriptação:

https://id-ransomware.malwarehunterteam.com/

No bleeping computer tem muita informação e vao ficar espantados com a evolução social que este malware tem tido. Gera por ano mais de mil milhoes de euros em roubos, como sao valores pequenos por norma as pessoas pagam para reoslver, não é aconselhavel pagarem a nao ser que seja ultimo recurso para uma empresa que precisa dos dados no imediato.

Por norma a solucao para o ransomware é descoberta nos meses seguintes, é aguentar os dados todos encriptados ate la.

Parece que os informáticos do sistema de transportes públicos de São Francisco (Muni), na Califórnia, não estavam precavidos…

http://pt.euronews.com/2016/11/28/transportes-publicos-de-sao-francisco-alvo-de-ataque-informatico

http://sanfrancisco.cbslocal.com/2016/11/26/you-hacked-cyber-attackers-crash-muni-computer-system-across-sf/