Phishing? Saiba o que é e como funciona o S/MIME?

O S/MIME ou Secure/Multipurpose Internet Mail Extensions é um protocolo utilizado para assinar e/ou encriptar digitalmente e-mails.

Este protocolo baseia-se em criptografia assimétrica com o intuito de proteger os seus e-mails, bem como a privacidade no envio de emails. Permite assinar digitalmente e-mails, legitimando que o utilizador é o remetente da mensagem, transmitindo segurança aos destinatário e ajudando no combate a ataques de phishing.

Como funciona o S/MIME?

O Depois de ativado o certificado, bastará instala-lo no seu computador (Windows ou MAC OS X) e será automaticamente integrado com o cliente de e-mail.

Sendo o objetivo garantir a origem do e-mail, estes certificados aplicam-se individualmente por conta de email ou utilizador. Antes de avançar com a implementação do S/MIME certifique-se de que o seu cliente de e-mail é compatível com este protocolo.

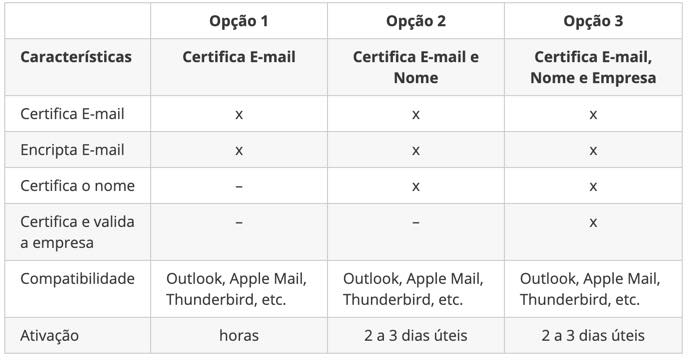

Dependendo da informação que deseja apresentar, existem três certificados. Poderá optar por apresentar apenas o e-mail, o e-mail e o nome, e o e-mail, nome e empresa.

Vantagens em assinar digitalmente os seus e-mails

Ao assinar digitalmente os seus e-mails garante que estes são fidedignos e que realmente foram enviados por si. É importante assinar os seus e-mails para efetuar transações externas com os seus Clientes ou Parceiros, como também é recomendável para troca de e-mails entre Colaboradores de uma empresa, isto porque existem esquemas agressivos de phishing em que o intruso tenta obter informações confidenciais, fazendo-se passar por um colaborador da empresa.

Os emails de phishing aparentam ser válidos e de remetentes confiáveis. No entanto, deverá verificar se o email recebido é credível e se o domínio do remetente da mensagem a partir do qual recebeu a comunicação, é realmente da empresa ou entidade em questão.

Por vezes, são alterados alguns caracteres, e os utilizadores nem se apercebem dessa troca. De forma a evitar este tipo de esquemas e garantir a sua autenticidade perante os destinatários dos seus e-mails – Clientes, Parceiros, Colegas, por exemplo – opte por certificar o seu e-mail com recurso ao protocolo S/MIME. Garantir que o remetente da mensagem é mesmo real e conferir uma camada adicional de segurança no envio de e-mails deve ser uma das prioridades do seu negócio. Assegurar a autenticidade da sua comunicação por e-mail é reforçar a segurança da informação veiculada por esta via.

Encriptação de e-mails

Quando suportado, poderá encriptar os e-mails para envio de correspondência segura. O S/MIME, baseado em criptografia assimétrica, utiliza duas chaves:

- uma chave pública

- uma chave privada.

De referir que a nível computacional, não é viável descobrir uma chave privada com base num chave pública. Com recurso ao protocolo S/MIME os e-mails são encriptados com a chave público do destinatário e só podem ser desencriptados através da chave privada correspondente. Assim sendo, apenas em casos em que essa chave privada esteja comprometida, é que os seus dados podem ser acedidos por outrem.

Existe a dúvida recorrente sobre se os certificados digitais implementados ao nível do servidor encriptam os e-mails enviados. Só o fazem até determinado ponto, isto é, estarão protegidos no envio de e para o servidor encriptado, no entanto, não protegem os emails em si.

Assim, ao implementar um certificado digital com recurso a S/MIME irá garantir a privacidade no envio dos seus e-mails, uma vez que estes são encriptados. Convém, no entanto, referir que para que os e-mails sejam encriptados, é necessário que tanto o remetente como o destinatário tenham certificado digital implementado.

Para além da garantia de privacidade, garante também a autenticidade do remetente, o que transmite confiança aos destinatários.

O Pplware agradece à PTISP pela produção deste conteúdo.

Este artigo tem mais de um ano

Tenho implementado o protocolo PGP para alguns contactos. Mas tendo como base já na nossa carteira uma chave cripto nos nossos cartões do cidadão, gostaria de saber se é viável a sua utilização para assinar os e-mails digitalmente.

Pode assinar digitalmente com o certificado do cartão de cidadão, mas irá apresentar erro porque os mesmos não incluem o endereço de e-mail e não indica ser apropriado para protecção de e-mail.

Mas existem indicações a explicar como o fazer: https://www.autenticacao.gov.pt/documents/10179/11465/Manual+de+Utiliza%C3%A7%C3%A3o+da+Aplica%C3%A7%C3%A3o+do+Cart%C3%A3o+de+Cidad%C3%A3o+v3/3adb0af9-5852-4fc3-80dc-ef57814e6474

Durante anos utilizei o OpenPGP, mas ninguém com quem me comunicava regularmente o utilizava e então desisti de o usar e passei a usar o S/MIME.

O OpenPGP em teoria é mais seguro, porque permite ter várias chaves (autenticação/ assinatura/ cifrar) numa só, mas na prática é impossível beneficiar da mesma a não ser em projectos ou grupos de trabalho em que todos se combinem e façam o esforço para implementar tal e utilizá-lo.

O S/MIME, antigamente a Comodo (agora Sectigo) oferecia, mas este ano acabou tal oferta e agora cobram 16.99 dólares por ano na versão mais barata, literalmente por algo que não lhes custa praticamente nada.

Felizmente a Actalis ainda oferece os certificados S/MIME: https://www.actalis.it/products/certificates-for-secure-electronic-mail.aspx para quem quiser certificados gratuitos (só verifica o e-mail) e que seja aceites pela generalidade dos programas que suportam S/MIME.

Pessoalmente porque não queria estar a fazer não sei quantos certificados S/MIME em terceiros e a ter que renovar a cada ano, e depois ainda por cima os certificados só usam RSA2048, então decidi criar o meu próprio certificado Root RSA-8192 bit / SHA512 que assina os vários certificados digitais que utilizo para assinar documentos/ ficheiros e para protecção do e-mail (assinatura digital e cifrar conteúdos).

Ainda experimentei tentar utilizar a curva elíptica NIST P-521/ SHA512 mas esta é mal suportada por alguns dos programas que utilizo e as outras NIST P-256 e P-384 são demasiado inseguras para o meu gosto. Claro que o meu certificado root não é reconhecido por mais ninguém, mas para a minha utilização exclusivamente pessoal serve perfeitamente… para empresas sugiro antes que paguem a menos que a utilização seja exclusivamente interna em que aí já poderá ser aceitável em algumas circunstâncias não pagar necessariamente por cada certificado no sentido comum, mas talvez usar algo como o Nitrokey ou similar para gerar chaves públicas/ privadas para assinar/ cifrar os e-mails e eventualmente documentos de forma segura.

RSA-2048bit nao chegava? xD

Não! O mínimo recomendado pela ECRYPT-CSA é uma chave pública/ privada de 3072 bit ( https://www.keylength.com/en/3/ ).

Sim pode usar mas não é muito pratico… Para ser mais pratico deveria ser possível usar a chave móvel digital.

Sim pode usar mas não é muito pratico… Para ser mais pratico deveria ser possível usar a chave móvel digital.