Tudo o que é tecnologia é hoje “olhado” com desconfiança por parte dos utilizadores….até o ferro de engomar. Nos últimos meses, a (in)segurança é um dos temos mais debatidos na sociedade e são várias as tecnologias/produtos que têm sido alvo de análise/exploração.

No que se refere à segurança informática, o malware continua a ser uma das principais ameaças para os sistemas de informação e há agora informações de um novo conceito de malware que se consegue replicar através som áudio inaudível para o ser humano.

Há umas semanas atrás, Dragos Ruiu, investigador na área da segurança, afirmou publicamente que os computadores do seu laboratório estavam a ser infectados por tipo “estranho” de malware. Segundo Ruiu, este tipo de malware,que foi baptizado com o nome de “badBIOS”, é transmitido através de microfones e alto-falantes, podendo infectar facilmente todas as máquinas que se encontrem num mesmo espaço, mesmo que estas não estejam ligadas em rede.

Este tipo de malware fica “alojado” na BIOS (daí o nome badBios), estando completamente imune a todos os sistemas/soluções de segurança (ex. antivírus, firewall) que possam estar presentes num sistema.

Desde esse momento, muitos são os investigadores que têm devolvido investigação nesta área…e já há resultados.

Uma equipa de investigadores do Fraunhofer Institute for Communication (Alemanha) publicou um novo protótipo de malware no Journal of Communications, que recorre a som inaudível para o ser humano, capaz de “transportar” dados (ex. passwords, etc), não havendo a necessidade dos sistemas estarem ligados a uma infra-estrutura de rede.

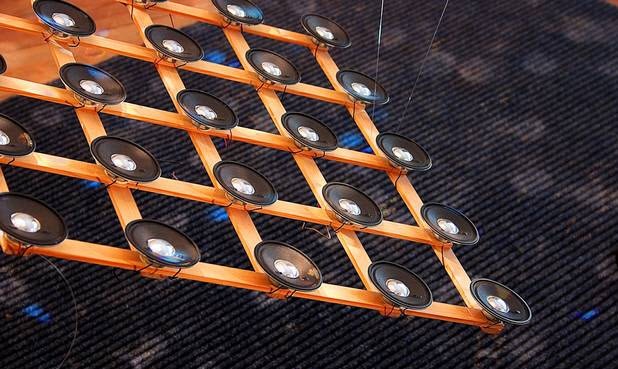

Recorrendo a microfones e colunas, os investigadores referem que é possível transmitir passwords e pequenas quantidades de informação numa distancia máxima de 20 metros (isto para a frequência ultra-sónica dos 20.000 Hz) .

In our article, we describe how the complete concept of air gaps can be considered obsolete as commonly available laptops can communicate over their internal speakers and microphones and even form a covert acoustical mesh network. Over this covert network, information can travel over multiple hops of infected nodes, connecting completely isolated computing systems and networks (e.g. the internet) to each other.”

A rede “mesh” criada pelos investigadores para avaliar o protótipo é constituída por 5 computadores, que permitem demonstrar que a informação sensível pode facilmente circular entre os nós infectados.

O som inaudível recorre a técnicas utilizadas na transmissão de áudio debaixo de água, e permitiram aos investigadores a comunicação, entre dois computadores Lenovo T400, recorrendo apenas a microfones e alto-falantes. Apesar da pouca largura de banda (cerca de 20 bits/segundo, na frequência ultra-sónica dos 20.000 Hz ), os investigadores referem que o canal de comunicação é suficiente para transmitir informação sensível (ex. credenciais).

This small bandwidth might actually be enough to transfer critical information (such as keystrokes). You don’t even have to think about all keystrokes. If you have a keylogger that is able to recognize authentication materials, it may only occasionally forward these detected passwords over the network, leading to a very stealthy state of the network. And you could forward any small-sized information such as private encryption keys or maybe malicious commands to an infected piece of construction.”

Apesar de ser (ainda) apenas um conceito, a criação de uma rede acústica discreta para comunicação foi já fundamentada no documento publicado no Journal of Communications. A investigação continua e nos próximos tempos haverá certamente novidades.

A evolução é uma etapa normal da tecnologia…Será que caminhamos para uma nova realidade de ameaças informáticas?