…e também máquinas com OSX

De acordo com várias noticias publicadas nas últimas horas, o interpretador de comandos Bash tem um problema de segurança grave. Stephane Chazelas, o autor de tal descoberta, refere que a vulnerabilidade está presente até a versão 4.3 do Bash e coloca em risco máquinas Linux e Macs.

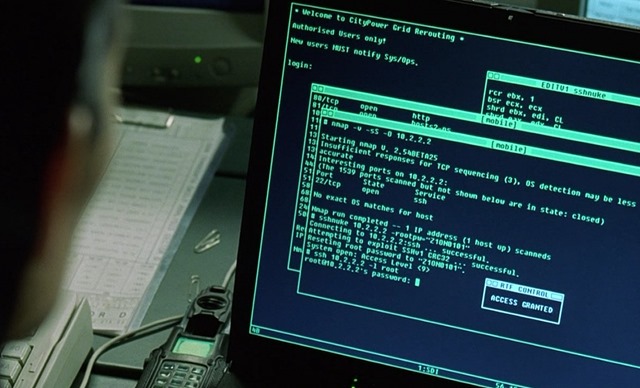

A vulnerabilidade pode ser explorada remotamente através de serviços como é o caso do Apache ou OpenSSH.

Quem tem máquinas Linux ou Macs com OSX então é muito importante que verifique se a shell Bash tem uma versão inferior ou igual a 4.3. No caso do seu sistema ser afectado por tal vulnerabilidade é importante que saiba que o mesmo pode ser atacado remotamente por atacantes não autenticados.

O bug que afecta a shell reside no facto de ser possível manipular variáveis de ambiente no próprio bash, permitindo, por exemplo, atribuir uma função a uma variável (podendo até receber parâmetros de entrada).

No caso de uma máquina Linux ter um servidor Apache que tenha alojado páginas web que invoquem directamente comandos na shell ou que suporte scripts CGI (Common Gateway Interface – permite que uma página web passe parâmetros para um programa alojado no servidor), como forma do utilizador inserir/passar dados, então o servidor Web corre o risco de ser atacado.

Tal vulnerabilidade já foi classificada com a nota máxima na base de dados de vulnerabilidades do NIST

GNU Bash through 4.3 processes trailing strings after function definitions in the values of environment variables, which allows remote attackers to execute arbitrary code via a crafted environment, as demonstrated by vectors involving the ForceCommand feature in OpenSSH sshd, the mod_cgi and mod_cgid modules in the Apache HTTP Server, scripts executed by unspecified DHCP clients, and other situations in which setting the environment occurs across a privilege boundary from Bash execution.

Authentication: Not required to exploit

Impact Type: Allows unauthorized disclosure of information; Allows unauthorized modification; Allows disruption of service

Como saber se o seu sistema corre perigo?

Para saber se o seu sistema (Linux) corre risco basta que execute os seguinte comandos. Se o output for shellshock então é importante que aplique de imediato o patach.

- env X=”() { :;} ; echo shellshock” /bin/sh -c “echo completed”

- env X=”() { :;} ; echo shellshock” `which bash` -c “echo completed”

Como resolver tal problema?

Depois de identificado o problema, a equipa responsável pelo Bash lançou já um conjunto de patchs (ver aqui) para quem usa o Bash desde a versão 3.0 até ao 4.3. No caso do Debian e do Red Hat os pacthes já estão disponíveis nos repositórios.