Por David Jesus para o Pplware Todos nós temos a noção que é importante dispormos de mecanismos de segurança nos nossos PC’s. Para quem é utilizador do Linux certamente que já ouviu falar do iptables (firewall)…..mas provavelmente nunca o usou devido à sua complexidade.

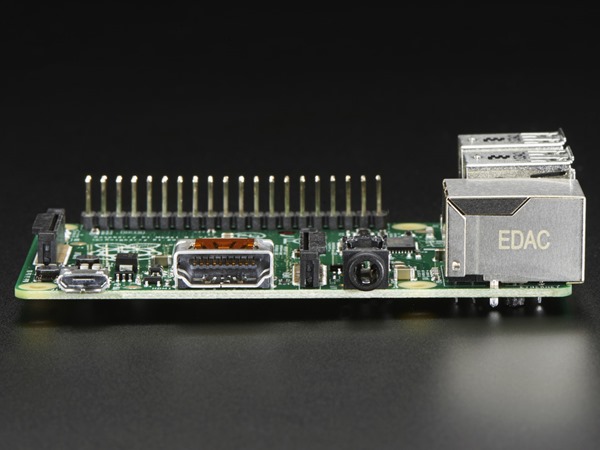

O iptables é uma ferramenta bastante poderosa por si só, que vem por omissão nas distribuições Linux…logo está também disponível para o Raspberry PI. Hoje vamos ensinar como podem proteger o vosso Raspberry PI.

O IPtables é um mecanismo de segurança que permite controlar tráfego IP ao nível dos pacotes (layer 3). De uma forma geral, com o iptables podemos definir uma sequência de regras que permitem ou bloqueiam determinados serviços/aplicações. Os serviços/aplicações usam normalmente o protocolo UDP ou TCP – Para saber mais basta aceder aqui.

Antes de procederem à configuração do iptables não se esqueçam de alterar a password de acesso ao Raspberry PI (isto para os utilizadores que ainda não o fizeram).

Para configurarem o iPtables no Raspberry PI devem seguir os seguintes passos:

Passo 1) Para que as nossas regras fiquem guardadas num ficheiro (em /etc/network/iptables) devem executar o seguinte comando

sudo bash -c ‘iptables-save > /etc/network/iptables’

Passo 2) Para que as regras sejam carregadas antes do mini PC se ligar a rede, vamos acrescentar a seguinte linha no final do ficheiro que mantém as configurações da rede.

pre-up iptables-restore < /etc/network/iptables

Passo 3) Vamos agora criar as regras que necessitamos. Para este exemplo vamos deixar algumas regras simples. Para isso basta editar o ficheiro (/etc/network/iptables) e incluímos lá a seguintes regras:

*filter

#

# Permitir todo o tráfego para a interface loopback e rejeitar todo o tráfego para a rede 127.0.0.0/8 (excluindo o endereço usado pela loopback)

-A INPUT -i lo -j ACCEPT

-A INPUT ! -i lo -d 127.0.0.0/8 -j REJECT

#

# Aceitar todas as comunicações já estabelecidas

-A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

#

# Permitir todo o tráfego de saída

-A OUTPUT -j ACCEPT

#

# Permitir HTTP e HTTPS (à entrada)

-A INPUT -p tcp –dport 80 -j ACCEPT

-A INPUT -p tcp –dport 443 -j ACCEPT

#

# Permitir acesso via SSH

-A INPUT -p tcp -m state –state NEW –dport 22 -j ACCEPT

#

# Permitir protocolo ICMP (vulgo ping)

-A INPUT -p icmp -m icmp –icmp-type 8 -j ACCEPT

#

# Registar todos os pedidos rejeitados via “dmesg”

-A INPUT -m limit –limit 5/min -j LOG –log-prefix “iptables denied: ” –log-level 7

#

# rejeitar tudo o resto

-A INPUT -j REJECT

-A FORWARD -j REJECT

#

COMMIT

Passo 4) Depois de criamos as regras de firewall basta carregá-las no sistema usando o seguinte comando:

sudo iptables-restore /etc/network/iptables

Para vermos as regras carregadas, podem usar o comando sudo iptables-save

E pronto, está feito. Este tutorial é um pequeno exemplo daquilo que podem fazer com o iptables. Este mecanismo de segurança oferece muitas outras possibilidades que podem encontrar por aqui.

Ainda não tem o novo Raspberry PI? Aproveite aqui a nossa promoção em parceria com a Inmotion