Depois da falha de segurança no sistema USSD que foi descoberta a 25 de Setembro em vários equipamentos Samsung e noutras versões do Android, foi descoberta no passado dia 15 uma nova falha de segurança que afecta vários equipamentos da gigante Sul-Coreana.

A falha foi descoberta por alephzain@XDA, e alega que a vulnerabilidade permite ter acesso a toda a memória física do equipamento.

A potencialidade desta vulnerabilidade é enorme, se o utilizador for infectado por algum malware que explore esta vulnerabilidade, pode perder todos e quaisquer ficheiros armazenados no equipamento, causar instabilidade na memória RAM e tornar o equipamento completamente inutilizável (Hard Brick, podendo mesmo ser definitivo) ou simplesmente roubar dados.

Os primeiros testes realizados foram sobre um Samsung Galaxy S III ao tentar fazer root, mas a falha também está presente noutros equipamentos, tais como o Samsung Galaxy S II, Note II, Meizu MX e possivelmente noutros equipamentos que usem as versões 4210 e 4412 Exynos e usem o código fonte da Samsung.

De acordo com alephzain, a falha encontra-se no kernel precisamente em /dev/exynos-mem, sendo possível executar RAM Dump, Kernel Code Injection e outros exploits presentes em várias aplicações no Google Play. Então para quem recorre a aplicações fora da Store da Google, estará completamente sujeito a ser infectado.

A exploração da vulnerabilidade é tão simples como instalar uma APK que necessite de permissões root, a partir daqui, o utilizador perde qualquer controlo sobre o que a aplicação poderá fazer.

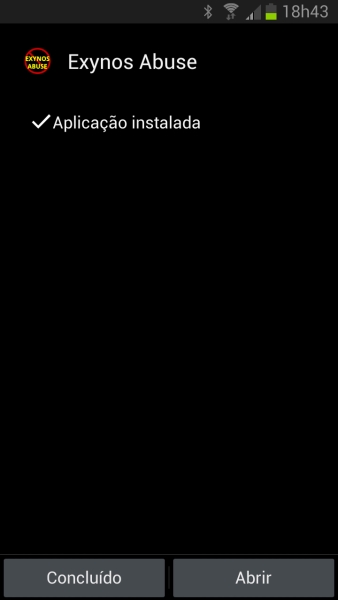

Um moderador do fórum XDA, Chainfire, criador da conhecida aplicação SuperSU, criou uma aplicação recorrendo ao exploit criado por alephzain dando-lhe o nome de Exynos Abuse. A aplicação permite efectuar root e instala silenciosamente a aplicação SuperSU, bastando simplesmente clicar em Root device.

Nos testes realizados pelo Pplware em dois equipamentos Samsung, esta situação não se verificou.

Lista dos equipamentos já confirmados:

Samsung Galaxy S2 GT-I9100

Samsung Galaxy S3 GT-I9300

Samsung Galaxy S3 LTE GT-I9305

Samsung Galaxy Note GT-N7000

Samsung Galaxy Note 2 GT-N7100

Verizon Galaxy Note 2 SCH-I605 (bloqueado à rede)

Samsung Galaxy Note 10.1 GT-N8000

Samsung Galaxy Note 10.1 GT-N8010

Meizu MX

O Nexus 10 não entra nesta lista, de acordo com um XDA Recognized Developer conhecido como Supercurio, o SoC Exynos 5250 não está vulnerável, levando então a concluir que o problema só está nas versões 4210 e 4412.

Para quem usa ROMs out-of-box, a equipa da CyanogenMod apresentou hoje à tarde uns patchs a corrigir esta vulnerabilidade e já foram também adicionados aos repositórios da CM10.1, querendo dizer que todas as novas builds, sejam nightly ou não, a partir de hoje já não têm esta falha.

Também a Samsung já falou sobre o assunto. A gigante Sul-Coreana comunicou hoje que irá disponibilizar uma actualização assim que possível a corrigir este e outros problemas relacionados com o SoC Exynos. No entanto, enquanto a correcção não sair, irá estar em cima a monitorizar os desenvolvimentos.

Samsung is aware of the potential security issue related to the Exynos processor and plans to provide a software update to address it as quickly as possible.

The issue may arise only when a malicious application is operated on the affected devices; however, this does not affect most devices operating credible and authenticated applications.

Samsung will continue to closely monitor the situation until the software fix has been made available to all affected mobile devices.

Enquanto a Samsung não disponibilizar uma actualização a corrigir a falha, o XDA Recognized Developer – Supercurio, disponibilizou uma aplicação que corrige a falha.

Quem é portador de equipamentos Samsung ou outro equipamento que tenha um SoC Exynos 4210 / 4412, o que tem a dizer sobre esta descoberta?

Vai usar o fix disponibilizado pelo Supercurio para corrigir a falha enquanto a Samsung não lançar uma correcção?