Como activar a autenticação de 2 passos na sua conta Apple

Os últimos dias têm sido muito complicados para a Apple e para um conjunto de utilizadores. Foram expostas fotos de celebridades nuas e este assunto tem levantado grandes questões.

A culpa tem estado a ser apontada a um bug que existia no processo de autenticação do iCloud, mas existem alguns passos de segurança adicionais que podiam ter sido tomados e que iriam garantir que esta situação não teria acontecido.

O mais simples desses passos é a autenticação de 2 factores e hoje vamos explicar como o activar.

Há algum tempo a Apple implementou no a possibilidade de usar a autenticação de 2 factores nos seus serviços web e cloud, sendo este processo de autenticação um complemento de segurança que pode e deve ser usado pelos utilizadores.

Ao ter esta camada de segurança adicional os utilizadores destes serviços conseguem garantir uma forma segura de impedir o acesso simples aos seus dados.

A forma de adicionar este mecanismo é extremamente simples e funcionará da mesma forma que outros serviços têm implementados. Para além da normal password de acesso aos serviços passa a ser exigido um novo código numérico que é recebido por SMS e que é único para cada momento.

Como activar a autenticação de 2 passos da Apple

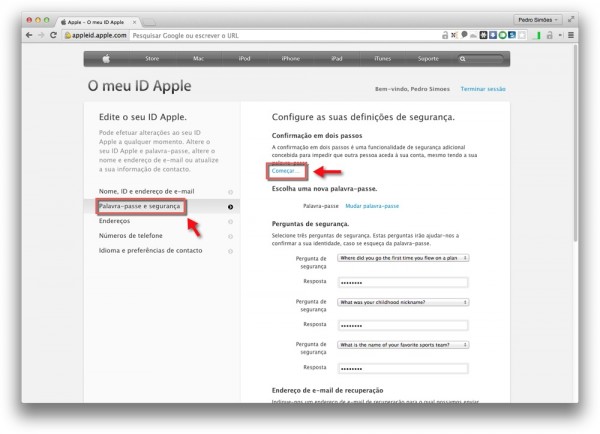

O primeiro passo a ser tomado para aceder à configuração da autenticação de 2 factores da Apple é o acesso ao site O meu ID Apple. Comecem por se autenticar e acedam aos vossos dados alojados na Apple.

Depois disso devem aceder à informação relativa à Palavra-passe e segurança. Caso tenham definido anteriormente questões de segurança, estas vão ser apresentadas, como garantia de acesso.

Depois de passarem esse processo de autenticação vão encontrar no topo dessa página o acesso ao processo de configuração da confirmação em dois passos. Carreguem então no link Começar.

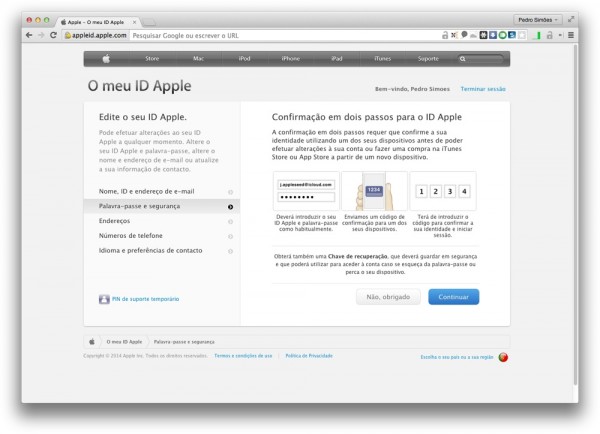

É então pedido que confirmem que querem mesmo activar a confirmação em dois passos para o vosso ID Apple. Este processo apenas avança se carregarem no botão Continuar.

De seguida começam então os 4 passos requeridos pela Apple para completar este processo. Estes vão ser sequenciais e muitos deles estão dependentes dos anteriores.

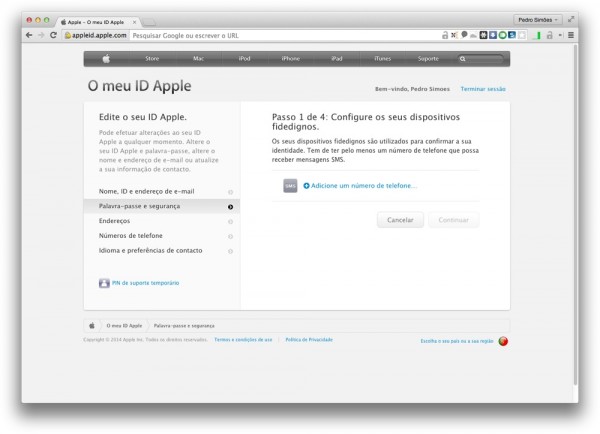

O primeiro passo é a definição do número de telefone que irá ser usado para receber os códigos de confirmação. Caso não tenham ainda nenhum número de telefone definido devem fazê-lo.

Este passo envolve a recepção de um SMS que irá confirmar o número e também associar o mesmo à vossa lista de equipamentos autorizados a usar esta autenticação.

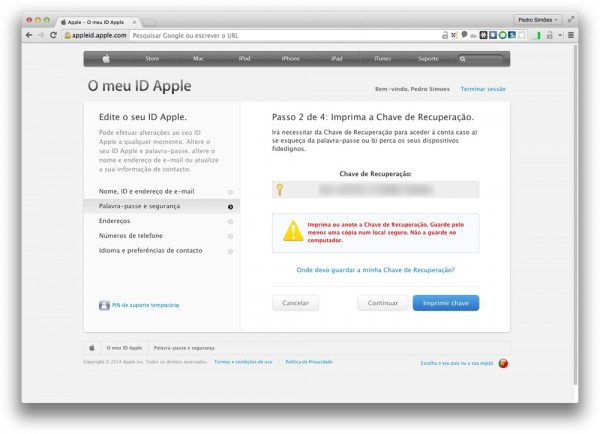

O segundo passo é a criação e a impressão da Chave de Recuperação. Esta deve ser impressa e guardada num local seguro pois é a única forma de recuperar o acesso em caso de perda de password ou surjam problemas com os códigos emitidos.

Este passo apenas avança quando o utilizador imprime a chave. É de extrema importância que a guardem e de forma muito segura.

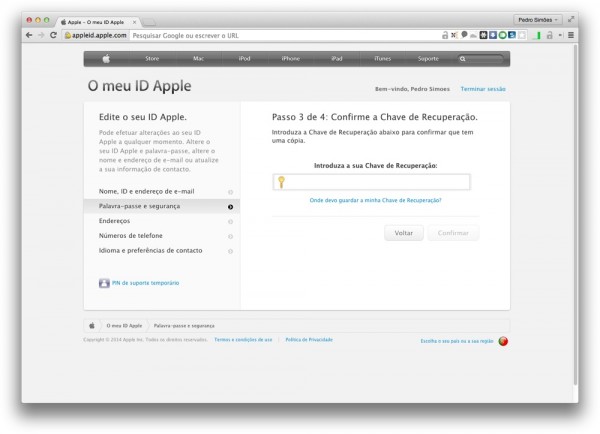

O terceiro passo do processo é a confirmação da Chave de Recuperação que acabaram de receber e guardar. Basta que escrevam na caixa apresentada a chave que têm na vossa posse e o processo avança.

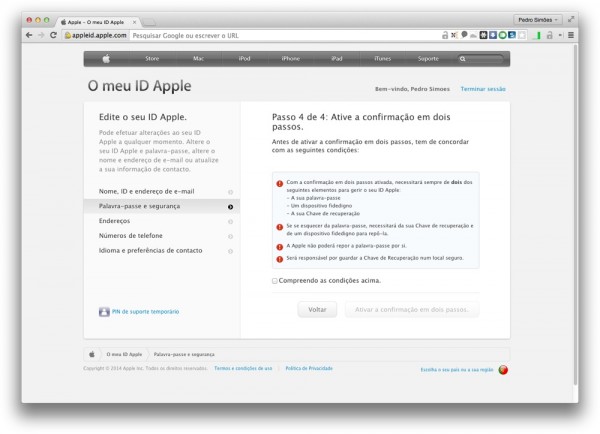

Por fim, e no último passo, apenas necessitam de ler e confirmar que compreenderam as condições que a Apple apresenta. Leiam-nas com atenção e vejam a forma e as condições a que este novo processo está sujeito.

São condições genéricas, mas onde podem ver explicado todo o processo de utilização da autenticação em dois passos e a forma de recuperação de chaves em caso de perda de password.

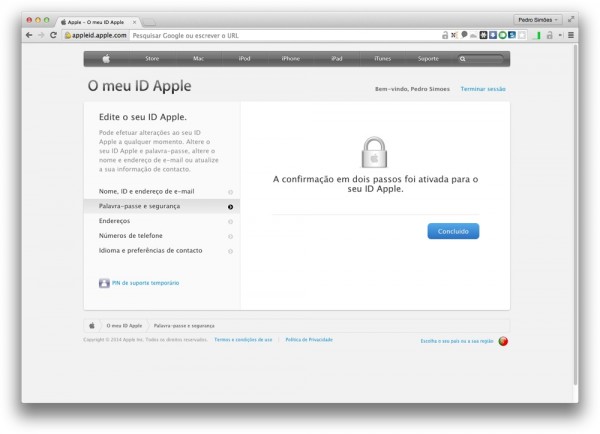

Findo esses quatro passos a confirmação em dois passos passa a estar activa e a ser usada em todos os vossos serviços Apple.

Vão notar algumas diferenças na utilização destes serviços nos vossos dispositivos móveis, mas facilmente conseguem a autenticação nos mesmos.

Este simples passo teria poupado muita confusão e muito embaraço às figuras públicas que viram as suas fotografias mais íntimas serem expostas na Internet.

Apliquem-no na vossa conta Apple e protejam-se de potenciais problemas no futuro. A autenticação fica mais segura e conseguem garantir uma maior protecção dos vossos conteúdos alojados na Internet, em especial nos servidores da Apple.

Este artigo tem mais de um ano

Arranjam-se sempre desculpas… Qualquer dia é preciso contratar um segurança para proteger a conta online, tudo porque a Apple não faz o que lhe compete.

Sou utilizador de Android, mas a questão “não é falha” da Apple, mas sim muito mérito do Hacker, claro que a Apple teve culpa mas os Hackers estão sempre a frente, até porque as companhias não tem como controlar os trabalhadores a 100 % e muitas das vezes são “inside jobs”.

O que é que a Apple não faz, que lhe compete?

Com cada hater.

Exactamente, por isso a Google não criou a confirmação em dois passos por código SMS. Ou criou?

Eu acho que ele não sabe o que é confirmação de dois passos, e custa-lhe ler o artigo no galaxy gio de 6″

6′ é algo que tu vais demorar muito tempo a saber o que é

E segundo a Apple se as vedetes tivessem isso activo não tinham visto as suas fotos expostas. Já que segundo a Apple as fotos foram obtidas ao contrário do que têm dito usando engenharia social. Segundo a Apple não foi usado nenhum bug conhecido ou desconhecido para entrar nas contas mas sim o sistema de recuperação de pass quando o sistema de 2 passos não está activo. Que é responder a umas perguntas e óbvio obter acesso à conta de mail para o de vai a nova pass! 🙂 a culpa ainda vai ser do gmail hihih

Não me parece visto a Apple ter corrigido muito rápi8damente uma falha de segurança que permitia

CUPERTINO, Calif.–(BUSINESS WIRE)–We wanted to provide an update to our investigation into the theft of photos of certain celebrities. When we learned of the theft, we were outraged and immediately mobilized Apple’s engineers to discover the source. Our customers’ privacy and security are of utmost importance to us. After more than 40 hours of investigation, we have discovered that certain celebrity accounts were compromised by a very targeted attack on user names, passwords and security questions, a practice that has become all too common on the Internet. None of the cases we have investigated has resulted from any breach in any of Apple’s systems including iCloud® or Find my iPhone. We are continuing to work with law enforcement to help identify the criminals involved.

To protect against this type of attack, we advise all users to always use a strong password and enable two-step verification. Both of these are addressed on our website at http://support.apple.com/kb/ht4232.

A “falha”, não é uma falha mágica que qualquer um entra.

Só entra se tiveres uma pass MUITO fracas, e muitas pass’s fracas, a Apple impede de ser usada.

Sabes se as celebridades tinham pass’s fracas?

Sabes se foi feito um brute force ás contas das celebridades?

Não, pois não, sabes tanto como toda a gente. Mas é claro não podes ver a á frente… isso toda a gente sabe…

Não me parece, visto a Apple ter corrigido muito rápidamente uma falha de segurança que permitia que tentássemos ad infinitum entrar na conta sem nunca esta ser congelada. E foi por isso que o ataque de força bruta resultou.

Foi isto mesmo. Como é que a Apple permite que se tente fazer login de forma infinita sem bloquear o acesso? Tentem lá fazer login no Gmail umas quantas vezes com a pass errada e logo vão ver o que sucede.

Com a Apple era uma festa, era ir tentando até dar, que eles deixavam. Isto sim, é grave e mostra bem como essa empresa trabalha.

Quem te disse que foi um ataque de força bruta, podem ter simplesmente ido ás perguntas…

Coitado do David Guerreiro, Piri_Vm, Krasy, Pedro Durão, Carlos, Pereira, Sérgio Dias e mais os seus 200 outros nicks.

Andava tão contentinho. Irradiava felicidade. Tinha sido descoberta uma vulnerabilidade nos serviços da Apple, um ataque por força bruta 🙂

Olha, é assim. Volta para donde vieste e espera pela próxima 🙂

SemEspinhas…

De certo estás a confundir-me e é melhor leres o que eu escrevo.

A falha é da Apple e isso não podes negar (poder repetir vezes sem conta o sistema de recuperação de passwords é enorme falha), apesar de eu pensar que o mérito é todo do Hacker.

Eu quando falo dou pontos positivos para os dois lados e sempre justo no que digo, e até agora (apesar de serem minhas opiniões) nos poucos tópicos que tenho falado nunca vi uma contra-opinião tua válida.

“poder repetir vezes sem conta o sistema de recuperação de passwords é enorme falha”

E não podes.

Podias repetir os log-ins no Find My iPhone.

Mas uma boa password demorará séculos a quebrar a testar centenas de milhar de combinações por segundo.

Gostava de saber porque é que os utilizadores da apple no geral ficam tão defensivos/agressivos, todo o software tem falhas, impossível não ter (umas são mais graves que outras, mas existem sempre). Ninguém sabe o que se passou (facto), portanto é escusado estarem a debater com unhas e dentes aquilo que não sabem. PS: Benchmark, hás de me dizer onde tiraste o teu curso de tarot, também gostava de ser adivinho 🙂

Não é tarot, é um medidor de QI (nota-se quem não tem) e detector de bílis (também conhecida por fel, que normalmente tem um odor intenso quando misturado com as palavras Apple e iPhone).

Então supostamente não existe 2 pessoas com o “QI” semelhante, também és bom a ciências. Acho que devias começar a ser sensato porque não mandas 1 para a caixa em cada comentário que fazes, cada um tem direito a sua opinião e de a partilhar, cabe-te a ti aceitá-la ou não. Partir para ofensas não se encaixa em nenhuma das opções.

Cada um sim. Agora um que se faz passar por 200 é abuso e um disparate completo.

Sim foi mesmo falha da Apple tal como aconteceu no esquema de cartões cliente do Continente à uns tempos atrás onde se podia fazer tentativas ilimitadas com um bruteforce. Admitam. O Continente da Sonae demorou uns 6 meses a corrigir isso por exemplo.

Nao estas a confundir o site do continente com o da Apple pois nao?

É que eu saiba nao pagas 5 eur por um pacote de massa de marca continente quando vale 40 centimos…

A nao ser que a Apple agora venda agora alimentos e precisa contratar o continente para tratar da segurança dos sites deles…

Eu não alterava nada os sistemas Apple não têm virus, bugs, malware, etc.

E como a conta bancaria dos que compra Apple até deve ser negativa com tanta porcaria quecompram com cartões de credito não há interesse em descobrir falhas nos sistemas Apple.

deviam fazer este manual em ingles e mandar para as celebridades espostas lol

Win

Um dicionário de português também não era mau.

“Apliquem-no na vossa conta Apple e protejam-se de potenciais problemas no futuro. A autenticação fica mais segura e conseguem garantir uma maior protecção dos vossos conteúdos alojados na Internet, em especial nos servidores da Apple.”

Aparentemente, isto não é verdade….

http://arstechnica.com/security/2013/05/icloud-users-take-note-apple-two-step-protection-wont-protect-your-data/

O artigo está totalmente correto e convém ter isso em atenção. Temos que considerar que as credenciais (nome/password) estão comprometidas.

O two-step protege das alterações de conta, compras no iTunes e App Store – mas quem tiver as credenciais comprometidas tem problemas.

O artigo não fala do acesso ao iCloud via web, mas convém falar disso. Via web tem-se acesso a algumas coisas: mail / contactos / calendário / notas /lembretes / e “Office” Pages/Numbers/Keynote – mas não tem acessos a quais quer outros ficheiros, não tem backups, de iphone, ipad, mac ou ficheiros sincronizados. Não falam aqui em necessidade de código SMS nem faz sentido – roubam-me o iPhone por onde recebia os SMS e deixo de poder aceder ao iCloud? Via web, as credencias trazem problemas moderados.

O que o artigo se refere é ao backups no iCloud, por exemplo de um iPhone. Faço agora um Backup do meu iPhone 5 no iCloud. Se comprar o iPhone 6 não há nada que impeça que o restaure com a cópia do iCloud. (Outro, com as minhas credenciais pode fazer o mesmo). No novo iPhone fica lá exactamente tudo (no iCloud estão as definições e os dados, as apps propriamente ditas vai buscá-las ao Apple Store, mas em regra combina tudo direitinho). Todas as apps protegidas por password (uso a 1Password) mantém a password, ou seja a proteção essencial em caso de roubo/cópia do actual iPhone protege da mesma maneira, ou seja se for “outro” a fazer isso não consegue abrir as apps.

Quando o “outro” fizer login com as minhas credenciais eu recebo um aviso, mas se estiver desatento não posso impedir. O two-step protege efectivamente nas alterações de conta (impede o “outro” de me cortar o acesso à minha própria conta) e compras no iTunes/App Store. Os restauros de novos equipamentos a partir de backups do iCloud são como referi.

Se por acaso estiver a ver mal alguma coisa corrijam-me, porque o último parágrafo é importante. As credenciais não são para deixar roubar. É preciso mudá-las de vez em quando e usar passwords complexas.

Agora, uma coisa é o próprio deixar roubar, outra, bem diferente é o serviço ter uma vulnerabilidade e deixar roubá-las – o que não aconteceu, para infelicidade de alguns/muitos, no caso das fotos. Mas tem que se pensar sempre que as vulnerabilidades são possíveis e nunca se pode dar nada como 100% seguro.

O sistema de 2 passos da apple é uma Porcaria! A única coisa que dificulta/impede é alterações à conta(pass, mail) tudo o resto é possível fazer sem o 2 passo!

– É possível aceder ao icloud

– É possível fazer compras(itunes,app store) testei hoje isso. adicionei um PC novo e efectuai compras sem qualquer pedido adicional alem do apple id e pass, nem aviso.

-É possível no “novo” itunes aceder aos dados da nossa conta e altera-los excepto o Apple id e alterar pass; aposto que um hacker consegue ver o nº do cartão completo

O Serviço até pode estar a funcionar como foi concebido mas tem um bug de concepção! Um Bug no coração dum dos Lemas da Apple SEGURANÇA! Os Idevices/mac’s podem ser dos dispositivos/computadores mais seguros do Planeta mas Apple Espeta-lhes uma Espada no coração com o mau serviço em termos de segurança que presta com o seu icloud!

Sabendo o que sei hoje a única coisa que posso dizer é que a resposta da Apple só atira areia para a cara das Celebridades e do Publico em geral já que a autenticação em 2 passos da Apple a única coisa que dificultaria, duvido que impedisse era de os hackers obterem as password’s

E quanto mais se lê sobre o assunto pior a Apple fica na fotografia!

http://www.businessinsider.com/how-hackers-get-into-your-apple-icloud-account-2014-9?utm_content=buffer76082&utm_medium=social&utm_source=facebook.com&utm_campaign=buffer

Graças a Deus sei inglês, senão ainda era capaz de acreditar na tua frase. Não consegues perceber que isso dá para qualquer conta?

Faz assim, lê o que escrevi acima. Põe o artigo no Google translate, normalmente dá para perceber. Se o artigo tiver alguma novidade e a assinalares, logo vejo se vale a pena dizer alguma coisa.

… escrevi acima e abaixo 🙂

@benchmark do iPhone 5

Não tenho problema nenhum em admitir que não tinha verificado se o que o artigo diz condiz com a realidade o que fiz à momentos, e defacto não condiz. Todos permitem ”testar” mais de um mail, tb é verdade que continuo sem saber se têm algum limite, só testei meia dúzia de mail mas pronto digamos que o artigo está errado.

Quanto ao que escreveste já tinha lido e não preciso da voltar a ler. já te respondi com a minha experiência que contradiz grande parte do que dizes. Claro que a minha Apple id com autenticação por 2 passos pode ser especial de corrida! 🙂

Já agora tem calma não é o fim do mundo a Apple ter tido este problema, ela vai ultrapassa-lo se for competente como outros que tiveram problemas similares o fizeram.

Ps:e graça a mim não preciso de google translate ou similares para perceber o que diz o artigo.

E como é que a autenticação em 2 passos ajuda no caso, segundo as notícias, em que o problema estava precisamente na secção Find My Phone da iCloud?

Se a pessoa não tem o telemóvel à mão, como pode usá-lo para confirmar a autenticação?

Deixa-os continuar a pensar que estão muito seguros com uma maçã incompleta na mão

Isto depois não fica pouco prático? Não é preciso andar sempre a receber sms cada vez que se faz login? Ou estou errado?

O Yahoo também tem esta forma de segurança?

Vários serviços usam código por SMS, a começar pelos bancos a partir de certo montante nas transações. Não encontro problema nenhum porque o SMS “cai” logo, não é preciso estar á espera. É um número de 4 ou 5 dígitos que se decora facilmente introduz-se e pronto.

O código tem um tempo de duração, habitualmente basta um inicial e enquanto não se abandona o serviço não pede outro. Não há nenhum motivo para não se usar o 2° passo/código

E é de cada vez que se faz login numa app ou na página web?

Não necessariamente, há várias formas de o fazer.

Pode ser por SMS, o que obriga a ter o telemóvel acessível e a funcionar, pode ser com um gerador de tokens tipo o SecurID da RSA, ou o gerador de tokens pode ser uma aplicação para o telemóvel, como é o caso solução da Microsoft.

O que pode ser feito após isso é “certificar o dispositivo”, de forma que só é pedida o segundo passo de autenticação quando se usa um dispositivo novo ou quando a “certificação” expira.

E que tal não colocar fotos intimas no icloud? –‘

É preciso ser muito burrinha, para fazer tal coisa. Já são alvos de “perseguição” na rua, e sabendo que têm iphones/ipads são logo as primeiras pessoas a serem “hackadas”

Qual é o mal de colocar fotos íntimas no iCloud?

Que tal usar passwords de jeito, e não Password123456

?

É, também não percebo.

Está tudo na “nuvem”, desde o homebanking à conta da luz, mas fotos íntimas é que nem pensar!

Volto a dizer:

“Não sou bom em matemática e muito mais em práticas de “hackerismos” (se posso usar este termo), mas penso que a dificuldade em descobrir uma palavra-chave está no dicionário que se usa.

Por exemplo: a palavra-chave é zzzz1 e o dicionário que eu uso para fazer a “força bruta” tem 1 milhão de palavras e a minha PW é a última dessa lista, e apesar de ser simples vai ser a última a ser encontrada.

O que está aqui em causa não é elas ser fatelas (ou de jeito como dizes), mas sim a informação que o Hacker tem sobre as pessoas, com isso ele fez um algoritmo que fizessem combinações com nome/idade/residência/ data/mãe/pai/filmes/etc, e dessa maneira descobriu “rapidamente” as passwords.

O conceito que ele usou é inteligente e não ser passwords fatelas como dizem.”

Também concordo, cada um guarda aquilo que quer, não diz respeito a mais ninguém. Pelos vistos as passwords não eram assim tão fáceis, se não não teriam recorrido a brute force para entrar nas contas.

Se a Apple impedisse tentativas infinitas de login com credenciais erradas, grande parte disto não sucedia.

“gerador de tokens pode ser uma aplicação para o telemóvel, como é o caso solução da Microsoft.”

Dá para ver que es um MSFan… A ferramenta da MS é uma copia da ferramenta da Google, ate que a Google tem a ferramenta mais usada e foi a primeira grande empresa a dar esta soluçao.

E antes que venhas dizer que nao, basta ver que a propria MS recomenda usar o Google Authenticator quando nao usado no WP

Casa roubada, trancas na porta 😉

Já existia isto há muito tempo.

E tambem existe isto: http://arstechnica.com/security/2013/05/icloud-users-take-note-apple-two-step-protection-wont-protect-your-data/

Em conjunção com isto que existiu até há 2 dias:

http://thenextweb.com/apple/2014/09/01/this-could-be-the-apple-icloud-flaw-that-led-to-celebrity-photos-being-leaked/

O que quer dizer que bem que podiam por o 2-step que iam ter uma desagradável surpresa na mesma.

Sobre o que existiu há dois dias felizmente não teve consequências. Sobre o que diz o Arstechnica, já respondi, mais acima e mais abaixo 🙂

… quando sair de moderação.

Lá porque a Apple diz que não teve consequências não quer dizer que vá acreditar. A verdade é que a Apple foi a correr corrigir algo no dia seguinte às fotos terem sido colocadas em público, e se há coisas que neste negócio existem muito pouco são coincidências. A Apple também dizia que não recolhia informações nos seus telemóveis há uns anos e depois foi o que se viu. A Apple também dizia que não havia problemas de bateria nos seus equipamentos, equipamentos esses que são precisamente aqueles que agora iniciou um programa de recolha. O que comerciais dizem só papalvos acreditam sem confirmar. Se fores a ver a quantidade de “celebridades” que tiveram as suas fotos partilhadas de um dia para o outro, vindas de um só serviço (não foi só a Jennifer Lawrence), é caso para perguntar como é que alguém via social engineering obtem os dados de autenticação de todas elas e ainda por cima acerta. Pelo menos face há quantidade de afectados e às “coincidências” de timing só dá para ser céptico em relação às declarações da Apple. E tecnicamente a Apple não mentiu: o ataque não teria sido feito via iCloud propriamente dito, teria sido via Find My iPhone directamente. As boas mentiras dizem-se com meias verdades, se esta é uma delas ou não não sei mas é como disse: há demasiadas pessoas afectadas e com coincidências de timing demasiado grandes para sequer considerar a declaração da Apple e me demover do meu cepticismo. Isso, e isto não poderia ter vindo em pior altura para a Apple.

Também me parecia que no link para a Arstechnica tinhas usado um dos teus 200 nicks.

Era a ver se pegava, ou pelo menos deixava a dúvida. Mas não faz mal, a questão era pertinente quando o tema é a autenticação em dois-passos.

O resto do que escreves é poeira, quando assenta não tem espessura.

Também me parece que não andas a tomar os comprimidos. À falta de argumentos já tudo vale, inclusive acusações de usar multipas personas para tentativa de assassinato de caracter, mas faz assim: pede a um editor do pplware (manda mail para um contacto da pplware) que te dê o meu email para que eu te comprove que aqui neste lado só há uma pessoa e uma persona.

Pplware: estão autorizados a dar o meu endereço de email se este for pedido via mail desde que essa email seja enviado pela conta de email usada pelo utilizador “Benchmark do iPhone 5”.

E como diz o dito: agora desemerda-te.

É repetição do acabo de escrever no outro post, mas já que tinham trazido a lenga lenga de lá, acho que não fica mal.

Cá ficamos então à espera de novo post. Espero que os que falaram em vulnerabilidades do iCloud, Find my IPhone, ataque por força bruta, utilização do código e da vulnerabilidade apresentada no final de Agosto (a mesma que foi corrigida a 1 de Setembro) metam a viola no saco.

A Apple acaba de negar tudo isso. Se não fosse verdade, tratando-se de uma investigação do FBI era muito arriscado sim.

Embora não haja detalhes completos as passwords de acesso às contas foram obtidas através de meios conhecidos de engenharia social. Esse acesso não tinha sido possível usando a autenticação em dois passos.

http://www.theverge.com/2014/9/2/6098107/apple-denies-icloud-breach-celebrity-nude-photo-hack

Já colocaram isto numa das respostas, mas aqui vai: http://arstechnica.com/security/2013/05/icloud-users-take-note-apple-two-step-protection-wont-protect-your-data/

Do que escreveu o Arstechnica já me referi acima. Tenho todo o gosto em explicar por que é que o dois passos tinha impedido o que aconteceu.

Um iPhone tem uma conta de vinculação no iTunes, uma Apple ID, com as habituais credenciais: nome (endereço de email)/password.

Mas obter, para uma “pessoa mal intencionada” como diz a Microsoft, o endereço de email é geralmente mais simples do que obter a password (não estamos a falar de vulnerabilidades, ataque por força bruta e mais as patacoadas todas de que se falou no outro post)

Email da conta iCloud a que está vinculado o iPhone – há quem use o mesmo que usa para o correio electrónico normal, seja nora.jones@icloud.pt. Este endereço de email há-de estar no perfil dela do Facebook, em mails que enviou, ou como é “loura burra” chega-se-se lá por dedução. Eu não uso como endereço de email o mesmo que está na Apple ID da conta do iCloud, nem este endereço tem nada que ver com o meu nome próprio – acho que é um bom princípio.

Com o endereço de email falta a password e esta, em regra não se consegue obter, a menos que haja a tal vulnerabilidade no serviço da Apple ou em outro, por exemplo a Amazon, dado que muita gente usa as mesmas credenciais em contas de diferentes serviços, ou por tentativas, se a password for simples. Então qual é a maneira mais fácil de obter a password de acesso à conta – é mudá-la. Quaisquer serviços têm um sistema para se fazer reset da password em caso de esquecimento. Tudo leva a crer que foi assim que as fotos foram obtidas, por um grupo de gajos ao longo de um período alargado.

Afinal…

http://www.macrumors.com/2014/09/02/apple-no-celebrity-icloud-breach/

Bem, isto continua…

Mas se a Apple tiver uma quota parte de culpa, qual é o problema? Nem a Apple, Google e Microsoft são 100% seguras; qualquer uma pode passar por uma situação destas. Dado isto, que acho extremamente lógico e não é preciso grandes QI’s para chegar a essa conclusão, não percebo o porquê de alguns users defenderem tanto que a Apple não teve culpa, assim como os que defendem tanto que teve.

É tudo uma questão de bom senso e de se tirar as palas Apple, Google ou Microsoft!

Quanto à confirmação em 2 passos, a Google já tem há bastante tempo. Quando necessário, os códigos podem ser obtidos através da nossa página Google (são disponibilizados 6, penso que com prazo limite), com o Google Authenticator que renova o código de X em X segundos.

Bem, isto continua…

Mas se a Apple tiver uma quota parte de culpa, qual é o problema? Nem a Apple, Google e Microsoft são 100% seguras; qualquer uma pode passar por uma situação destas. Dado isto, que acho extremamente lógico e não é preciso grandes QI’s para chegar a essa conclusão, não percebo o porquê de alguns users defenderem tanto que a Apple não teve culpa, assim como os que defendem tanto que teve.

É tudo uma questão de bom senso e de se tirar as palas Apple, Google ou Microsoft!

Quanto à confirmação em 2 passos, a Google já tem há bastante tempo. Quando necessário, os códigos podem ser obtidos através da nossa página Google (são disponibilizados 6, penso que com prazo limite), com o Google Authenticator que renova o código de X em X segundos.

Boa tarde,

Para complementar este artigo, sugeria um artigo sobre encriptação de dados guardados nas Cloud’s e afins (Dropbox, Evernote, e-mail’s, …) que é um tema desconhecido para a grande maioria dos utilizadores comuns (eu inclusivé) e que depois destas noticias me tem dado muito em que pensar.

ao fazer esses passos logo ao começar dizem que tenho que aguardar 3 dias….

aqui não fala nisso.