Android pode ser atacado com uma simples fotografia

Todos nós sabemos que actualmente as plataformas móveis são o principal alvo dos hackers. Além do número elevado de utilizadores que usam dispositivos móveis, há também o factor “ingenuidade”, algo que é muita das vezes aproveitado por quem "sabe mais umas coisas".

A par das técnicas tradicionais de ataque, há também técnicas mais elaboradas. De acordo com informações recentes, o Android pode ser atacado recorrendo a uma simples imagem/fotografia.

Esconder informação dentro de uma imagem não é propriamente uma técnica nova. No entanto, durante o evento Black Hat Europe 2014 em Amesterdão, Axelle Apvrille, investigadora da Fortinet e Ange Albertini, especialista em Engenharia Reversa, mostraram como é fácil introduzir malware numa imagem/foto e desta forma atacar o sistema móvel da Google.

De acordo com a apresentação feita por Apvrille e Albertini, o ataque é baseado numa técnica inventada por Albertini, que permite basicamente cifrar tudo o queremos no que pretendermos.

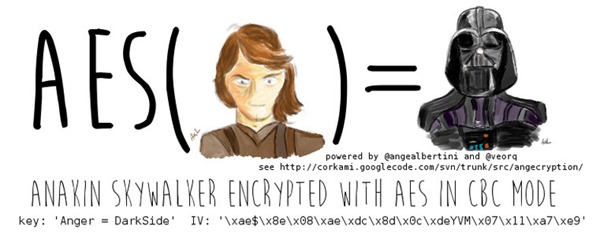

Na prática Ange Albertini criou um script em Python, com um conjunto de parâmetros de entrada (ex. chave de codificação, output pretendido), que transformam o output naquilo que pretendemos. O script manipula o INPUT, sem qualquer alteração à informação (ex: se é uma imagem de Anakin Skywalker (Star Wars) continua a ser uma imagem de Anakin Skywalker).

NA demo, Apvrille e Albertini conseguiram esconder um apk malicioso dentro de uma imagem (imagem de Darth Vader). Esse apk tinha a capacidade de “roubar” SMS, fotos, contactos, etc. Apesar do apk ter solicitado autorização para ser instalado, os investigadores mostraram que tal pode ser facilmente ultrapassado usando um método designado de DexClassLoader.

Como podem ver na imagem seguinte, tendo como entrada a imagem de Anakin Skywalker e usando a codificação AES em modo CBC (cipher-block chaining), a técnica conseguiu produzir um output totalmente diferente (foto de Darth Vader). Mas, usado o output e a chave de codificação, é também possível obter a informação de entrada - – Saber mais aqui

Tal ameaça foi testada com sucesso no Android 4.4.2, mas a equipa de segurança da própria Google já está a trabalhar numa solução.

Este artigo tem mais de um ano

Nada preocupado.

Tenho um Windows Phone 8.1…

Bem ,ve-se logo que es bem novo em informatiquiçes.Senao por certo que saberias que o sistema windows sempre foi e continua a ser o mais atacado…..

windows phone n e o windows do pc seu ignorante. no setor mobile android e o unico inseguro

E que tal colocares acentos para tornares legível o que acabaste de escrever?

Como a ignorância te fica mal. Mas pior que a ignorância é a arrogância dum ignorante…

De facto és mesmo um fala barato.

Existe uma grande diferença entre o Windows e o Windows Phone.

Estás a confundir Windows Phone com o Windows para PCs!!!!! não há nada que chegue aos calcanhares do Android em termos de ataques (o próprio SO é uma ataque á inteligência humana, como puderam fazer um “lixo” daqueles…..).

Como e facil atacar android, tao fragil

Lembras que se podia ler todas as mensagens do iphone ao visitar um website? eu lembro 😉

Isso é uma feature! xD

Vou mudar de tlm… O meu Android vai passar ser substituído por um tlm com Windows 8.1… Ao menos assim tenho a garantia que ninguém mexe em “fezes” (AKA Windows 8.1)… nem os hackers…

Boa! lol

Toma lá o meu gosto!!

Desculpem,isto não é o face.

Outro que não sabe o que diz.

Mas o apk “escondido” tem de ser validado pelo utilizador antes de ser instalado, certo? Portanto só é atacada quem quer! Não confundam as pessoas! Usar Android é seguro!

Boas la_marca, pelo que referem os investigadores, é possível ultrapassar isto. Agora eu penso que não será apenas um buraco no Android 😉

Deste-te ao trabalho de verificar se isso acontece num android sem root?

Não percebo muito de programação, mas segundo vi no link que colocaste sobre a class DexClassLoader “This class loader requires an application-private, writable directory to cache optimized classes”.

Explica lá como obténs este acesso sem root.

Voces gostam muito de desinformar o pessoal, mas nem toda a gente gosta de andar com palas no olhos.

Boas mykos

Eu não realizei qualquer teste. A noticia é resultado de uma demo de dois investigadores.

Mas respondendo ao que referes, e sem palas nos olhos, a app apk até pode fazer root ao equipamento. Não?

Mas sinceramente não sei se é necessário, na demonstração não falaram disso.

Não seria fácil fazer Root a todos os equipamentos, várias versões do sistema, personalizações das marcas, diferentes Kernels, etc…

Mas não digo impossível… E claro depois teria o gesto de superuser a quem pedir acesso root, e desmascarava-se assim. Claro que mesmo esses tem as suas falhas, mas seria uma tarefa própria para agências com muitos recursos, daquelas que tem recursos para estudar e saber como infetar todos os sistemas operativos existentes.

Deixa essa parte para os senhores que andam a investigar isso 😉

Ninguém se ria!!! qualquer dia atacam também quem tenha windows phone.

Nenhum S.O está livre disso. Mesmo até o sistema da APPLE já anda a ser alvo disso

http://seguranca.uol.com.br/antivirus/dicas/curiosidades/virus-para-mac-eles-existem.html#rmcl

Quando o Windows Phone atingir uma cota de mercado grande acredito, mas por agora cá ficamos com o nosso Phone seguro e a caminho da inovação enquanto os androiders andam a procura de antivírus xD

A explicação é por ser muito usado, então os hackers preferem apenas atacar Android.

Está explicado, não compliquem com teorias da treta =)

Porque foi testada na 4.4.2 e nao na mais recente, o 4.4.4?

Ainda no outro dia discutia isso mesmo com um colega meu, os virus escondidos em imagens já existem desde que me lembro de ter um PC.

O NFC é uma excelente ferramenta de trabalho para este tipo de virus.

Uma questão: O referido neste artigo também se aplica se os conteúdos do Android estiverem cifrados pelo próprio SO?

Não há informações sobre isso.

Já decidi. Vou voltar ao velho telefone com fios.

Quero ver quem é o fdp que o vai hackear.

Já vi um maluco que dizia que tinha um hacker num dumbphone de 30€. Dizia que lhe estavam a hackar o telemóvel, e que faziam coisas sozinho. Isto há com cada um…

Esses telefones são hackable a mais de trinta anos. Por estes comentários percebe-se o nível da ignorância.

Pesquisa por black/blue boxes ou se tiveres paciência instruí-te um bocado e vê o seguinte livro:

Security for Dial-Up Lines

O titulo engana muito…

Sim é possivel colocar um apk dentro de uma imagem, porem necessita de confirmaçao para instalar

Portanto só um burro é que é hackeado…

Se o dizes. A engenharia social, pelo que se mostra, funciona de várias formas. Mas, claro, tem sempre a colaboração do utilizador, depois depende de como o malware é servido.

Como a galeria consegue desencriptar a foto para depois correr a APK?

A notícia está mal formulada e induz em erro…

Alarmista mesmo…

Volto a repetir Poet…alguém falou em galeria? A noticia está certa, tu é que embirraste. Já agora, para a galeria apresentar uma imagem, tem de a ler..certo? Meio caminho para os hackers fazerem algo mais.

Ler o que consegue ler e está programado para ler, não pode ler o que está escondido ou desencriptado, não corre código, por isso a simples foto não faz nada, precisa de um programa específico para a desencriptar a informação.

Claro que é meio caminho, mas duvido que fique exclusivo da Android.

* queria dizer “encriptado”

Agora já não duvidas que consigam colocar malware desta forma no android, o que duvidas agora é que esta técnica se fique só pelo android.

Conclusão, a notícia nao está mal formulada nem é alarmista, tu é que estás a ver de forma clubista o assunto. Pronto que te posso dizer mais.. 😀

É óbvio que estas técnicas de engenharia social acabam por ser aplicadas a todas as plataformas, como diz na notícia é bem…. esta técnica é tão antiga e já foi usada no Windows, no Mac… e em tantos outros (serviços e SO) 😉

Olha la ó Coibes, se leres bem essa questão pode ser ultrapassada, chama-se de DexClassLoader…. portanto qualquer Coibes pode ser hacqueado…

Ze Coibes

Lê la bem a noticia, essa duvida que tens está lá explicada. Porra, nem com a informação toda conseguiste perceber isso…;)

Gostei da parte final ” só um burro é que é hackeado…”…os ataques mais eficazes são normalmente os mais simples.

E há tantos finos que acabam por escorregar!!!!!

peloq que estra escrito na noticia, qualquer SO mobile pode ser atacado dessa forma.

codigo malicioso nas fotos sempre existiu.

mas se utilizador tem de aceitar, so é hackeado quem nao le o que aparece no ecra.. o problema é que 90 das pessoas nao le.. confia segamente e diz “ok”.

é como o acordo de utilizaçao dos software… ninguem le, mas diz muita coisa importante

Esse sistema de ataque já é bem “antigo”. Isso já aconteceu em todos os OS e em quase todo o tipo de ficheiros. De facto, só “meia dúzia” de ficheiros não contém metadata (código diverso,mas que pode ser utilizado como código funcional / scripts). Não hà que ter medo, osdesenvolvedores vão descobrindo as falhas e corrigindo esses e outros problemas de segurança… sendo assim, e acontecendo em TODOS os OS, afinal qual é o “melhor”?… Ora! Os que são de borla! 😉

A diferença e o problema aqui é que a verificação das aplicações não estava ainda vocacionada para procurar em fotografias e também por causa do falso EOCD, mas parece que já andam a resolver o assunto…

https://nakedsecurity.sophos.com/pt/2012/11/13/windows-phone-8-malware/

Motícia mal escrita e que induz em erro, nunca uma fotografia pode atacar um telemóvel, porque a galeria não consegue correr os dados encriptados dentro da foto, nem os desincriptar.

O que estes informáticos fizeram foi meter no pacote de um APK uma foto que continha dados encriptados no seu interior.

A aplicação que foi instalada (cujo o pacote estava comprometido com a tal foto) éque depois desencriptava os dados da foto e podia instalar um segunda APK ou então correr sem instalar (o tal DexClassLoader).

Está técnica já foi usada noutros sistemas e possível de ser usada em qualquer sistema cuja a aplicação esteja comprometida… Foi pela primeira vez demonstrado num Android.

Porque não meteram a notícia completa. Quem lê pensa que uma simples foto de um site ou partilhada por um amigo pode infetar o telemóvel…

Aqui a vantagem desta técnica é que os Serviços da Google não detetavam o vírus nem os anti-vírus convencionais pois não costumam procurar dentro de imagens por malware.

Fora enganar o sistema com um falso EOCD no pacote APK comprometido.

O servidor de procura de malware da Google vai ser atualizado e quem tiver JB para cima vai estar novamente protegido se tiver esta opção ativada (está ativada por defeito nas “Definições” em “Segurança”).

Os responsáveis pela segurança do Android já estão a tratar disso.

Certo… mas alguém fala em galeria? Depois de teres o apk já dentro do Android e de este correr no sistema…fazes o que quiseres. Ou estarei errado?

Certo, mas quem ler a notícia pensa que uma simples fotografia pode atacar e infetar… E não é isso que acontece.

E da maneira que é usado, pode ser usado em qualquer sistema, Windows, OSX, etc…, desde que haja uma aplicação para desencriptar e correr os dados…

No Windows pode desencriptar um ficheiro DLL e no OSX, frameworks, dylibs ou ELF’s, o que lhe quiserem chamar.

Enfim, uma nova técnica, que não tem muito de novo…

Mas no artigo eu refiro que esta técnica não é nova…eu já a conheço ha bastante tempo. O que os investigadores demonstraram é que esta técnica “velhinha” pode ser usada para atacar um Android.

Sponsored by Windows phone and Apple!

Venha o money 🙁

Não. Só não publicaram todos os passos da técnica. O que pode induzir em erro as pessoas que uma foto por si só pode infectar o smartphone. De resto nada a apontar.

Tas chato Poet!

A meu ver é um preço a pagar por um open source.

Não se esqueçam que nos últimos tempos as notícias de ataques não têm sido sobre o Android. 😉

Alguem se lembra de ha alguns anos atrás existir um exploit para crackear a psp, atravez da sequencia de fotos?