Segurança Informática – Rogue APs Wifi sabe o que são?

Os dispositivos móveis vieram facilitar em muito o acesso à informação. Através da placa wifi que vem integrada tanto em smartphones como nos tablets, os utilizadores tentam, em qualquer lugar, ganhar acesso às redes wireless abertas disponíveis.

Mas serão essas redes wireless fidedignas? Não terão essas redes outros propósitos?

Imagine por exemplo que durante o fim de semana foi a um shopping e a determinada altura, depois de já ter entrado em mais de 20 lojas, aproveitou para tomar um café e verificou, através do smartphone, que existe uma rede aberta para acesso a Internet. Como a rede não requer qualquer tipo de chave, o utilizador acede facilmente à rede e começar a navegar, consultando os sites aos quais acede diariamente, introduz credenciais para os vários serviços online (seguros ou não)…etc, etc.

E se alguém estiver a controlar o tráfego do cliente com o objectivo de capturar informações? E se os pedidos de acesso a páginas fidedignas (ex. bancos, e-mail) estão a ser redireccionados, para sites idênticos mas que na verdade têm como objectivo a captura de dados? De referir que que é normalmente o próprio ponto de acesso que atribui a configuração de rede (IP + DNS) aos clientes.

Um Rogue APs Wifi é normalmente um ponto de acesso wireless, não autorizado na rede, que tem como objectivo a captura de informações dos utilizadores.

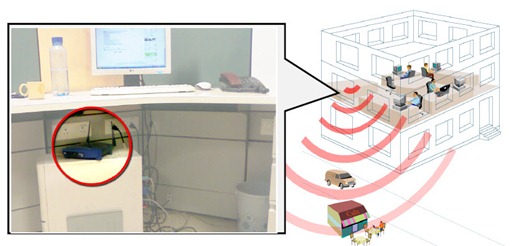

Outro cenário bastante comum é quando um funcionário leva o seu próprio ponto de acesso de casa e liga-o à rede por cabo da empresa. Além deste equipamento não estar autorizado a fazer parte da rede e de causar muitas das vezes interferências, permite também que “possíveis atacantes” possam efectuar ataques do exterior da empresa.

Como os Rogue APs Wifi são normalmente ligados à rede interna, os “possíveis atacantes”, em alguns cenários, nem sequer necessitam de se preocupar com os mecanismos de segurança das empresas como por exemplo a firewall ou sistemas de detecção de intrusão (IDS). De referir que os Rogue APs Wifi têm muita das vezes o mesmo SSID (nome da rede wifi) dos pontos de acesso legítimos das empresas.

Um dos principais mecanismos de protecção contra o ataque que envolve Rogue APs é o protocolo IEEE 802.1X que tem como objectivo a autenticação dos utilizadores numa rede.

Dicas para os utilizadores se protegerem

Como forma de evitar ataques realizados através de Rogue APs Wifi é importante que os utilizadores tenham muita atenção a que redes wifi devem ligar os seus dispositivos. Se não conhecem a rede ou se o acesso é fácil, ponderem bem se se devem ligar-se a essa rede. No caso de se ligarem, evitem aceder a sites que necessitem de autenticação por parte do utilizador.

Neste “mundo” da segurança informática….nunca confiar!

E você, costuma ponderar na hora de se ligar a um ponto de acesso wifi que não conhece?

Este artigo tem mais de um ano

Duvido que maioria das pessoas pense duas vezes antes de se ligar a algum desse pontos de acesso.

Ponderar se me ligo ou não, não muito. Mas certamente pondero na hora de usar grande parte dos sites que normalmente uso e que requerem login. Agora para uma visita ao google ou à wikipédia, não me parece que vá fazer mal nenhum. Well, maybe. Ainda assim podem infetar o meu pc redireccionando a minha página.. hmm

Por norma não pondero muito se devo ou não ligar-me.

Mas quando o faço acedo sempre só a páginas “normais”, sem autenticação.

Se por acaso necessitar de entrar num site com informação mais sensível, aí activo a proxy no meu Android/Portátil, pode não ser 100% seguro, mas pelo menos sinto-me mais seguro. xD

Boa essa Simão! Eu faço quase da mesma forma mas de um geito mais dificil porem pra mim ficou facil. O firefox tem um add o Domain Details que mostra pra mim o endereço, gostei tanto disso que todas as vezes olhava o indereço das paginas e algumas mais usadas ja gravei na cabeça pois não varião e sei se estou realmente na pagina certa. Outra carta na manga que pode ajudar, bom me ajuda.

Sim temos que ter muito cuidado, existem virus, malware, spyware etc, que ainda não são detectados por uma boa parte dos antivirus. Tive uma situação onde a impressão de PDF ´s estava comprometida por um virus muito recente que recolhia informação. Usar uma máquina virtual para aceder a AP no exterior pode ser uma alternativa, depois de usar podemos voltar ao ponto inicial.

Basta usar sempre uma VPN, o simples hotspotshield basta

É por isto que deixo a minha rede aberta, é mesmo deproposito :$

Sim, uma simples VPN resolve esse problema!

Uma como a Hide My Ass! pro VPN.. http://www.hidemyass.com/vpn/

As gratuitas… eu desconfiaria um bocado, mas isso sou só eu…

Se os sites onde fizermos autenticação forem HTTPS, só temos que confirmar se o certificado do servidor é realmente válido para aquele domínio ou não. Caso seja válido, o TLS/SSL previne ataques man-in-the-middle (que é o tipo de ataque feito por estas redes Wifi).

O TLS/SSL previne man-in-the-middle quando temos controlo da nossa própria rede, se eu tiver um router apesar de não poder decriptar a informação entre cliente e servidor da página web posso fazer session hijacking e entrar com o perfil da pessoa até que esta faça logout.

http://cleverlogic.net/tutorials/session-hijacking-facebook-accounts

Mais fácil do que o que parece, e funciona inclusive alguns bancos etc. 😐

Pedro , no teu link :

Preventing this Attack:

There are several measures that can be put in place to avoid this attack

Use Secure Connections (achieved through the use of Secure Socket Layer) as much as possible when browsing the internet. Secure connections encrypts the data being transferred which makes it almost impossible to understand even if someone sniffs the data. More about secure socket layer can he found here: http://cleverlogic.net/articles/secure-socket-layer-overview

Mas se usarmos as aplicações que fazem login automaticamente? Por exemplo: facebook para android, client Gmail para android etc… tb estamos expostos? Obg

Obviamente.

gostei muito desta publicação!

Excelente artigo

Cumprimentos

Serva

Boa! É assim mesmo. Escrever pouco, para não pontapear tanto a Língua Portuguesa. Mesmo assim, conseguiu “comer” dois pontos finais!

Há rogue AP’s com autenticação WPA2 que simplesmente capturam a password a pass da wireless original do AP, é ataque chamado “evil twin sister” , enquanto o AP original é bombardeado com pedidos de autenticação que provoca um DOS, a pessoa liga-se ao ponto falso com o nome igual, fácil de fazer no backtrack.

Essa fiquei sem perceber?! quando te autenticas num ap em wpa2-psk nunca envias a passphrase. i.e quer o ap quer o cliente fazem a prova que sabem a password sem a chegar a enviar.

Ola

Gostei muito do artigo, parabéns…

gostei muito deste artigo. parabéns ao realizador da mesma.

devia haver mais noticias destas para ajudar as pessoas. estas redes são muito úteis mas também muito perigosas.

cumprimentos

Gostei do artigo.

E sou da mesma opinião que o blizard, eu pelo menos nunca me liguei nem nunca tenciono ligar a uma dessas redes 🙂

Cumprimentos.

o artigo e muito bom.

achei exelente esta noticia 🙂 porque fala sobre segurança informaticaS Rogue APs Wifi…..

ah ah ah ah ah ah ah

Artigo muito interessante que contem imformação util para quem usa redes “estranhas” no dia a dia..

Ainda bem que li este post, pois ainda nao me tinha ligado a nenhuma destas redes e assim, estarei de olhos mais abertos em relação a este assunto ;D

A maioria dos utilizadores arriscam muito em utilizar estas redes, e outros nem sabem os riscos que poderão conter.

Há várias medidas que podem ser postas em prática para evitar este ataque…

Use ligações seguras obtidas através do uso de Secure Socket Layer, tanto quanto possível ao navegar na internet. Conexões seguras os dados que estão sendo transferidos que torna quase impossível de entender, mesmo que alguém cheira a dados.

boas tardes

o rogue aps wifi neste site esta bem estruturado ao longo do trempo que estudei este website tirou me muitas duvidas gostei muito. muitas pessoas deviam saber destas informaçoes para terem mais cuidado ao deixarem as portas abertas .

cumps

da proxima vez que utilizar um ponto de acesso em que não seja necessário autenticação , irei pensar duas vezes ….

E bom para utilizadores para saber os riscos nestas redes

sim esta publicaçao tava muito boa os rogue aps wifi sao indetectaveis a nao ser pelos proprios aps que eles estao a imitar por isso e mais seguro entrar em redes que tenham palavra chave… mas se for mesmo necessario entrar nessas redes simplesmente basta ter o cuidade de nao ir para sites que requerem o nome de utilizador e palavra pass como por exemplo: facebook, sites de bancos etc….

apessar que deve ser do conhecimento de todos que a maioria das pessoas nao se interessam se as redes tem palavra chave ou nao….

muita gente nao pensa quando se liga a essas redes…e deviao pensar pois a muitos males da internet como por exemplo virus etc….agora que li esta noticia aprendi que nao devo me ligar neste tipo de redes….

A vpn com o rpi lá de casa oferece sempre uma camada suplementar na segurança fora de casa. Mas cuidado.