Cisco anunciou o router Wifi Linksys Smart EA6500 Gigabit

Velocidades três vezes mais rápidas do que com equipamentos com a norma 802.11 n

As redes sem fios (redes wireless ou Wi-Fi) têm ganho nos últimos anos uma posição de destaque no mundo das comunicações! Considerada por muitos como uma tecnologia de recurso quando não existe infraestrutura cablada, a verdade é que este tipo de redes tem ganho nos últimos anos uma posição de destaque no mundo tecnológico. Características como a mobilidade, escalabilidade, segurança e velocidades de transmissão são hoje um trunfo desta tecnologia.

A Cisco, líder mundial em networking, apresentou recentemente o seu router Wifi Linksys Smart EA6500 com suporte para Gigabit (802.11ac).

O router Wifi Linksys Smart EA6500 é um dos primeiros a suportar a standard 802.11ac, que permite taxas na ordem dos 3.6 Gbps em redes domésticas. O standard 802.11ac usa a banda dos 5 Ghz, ao contrário do 802.11 b/g que usa o 2.4 Ghz, estando assim disponíveis mais canais para transmissão de dados e além disso, nesta banda operam muitos menos dispositivos o que diminui a probabilidade de interferências. Outra das características do standard 802.11ac está associada a eficiência energética (como as taxas de transmissão são mais elevadas, o tempo de transferência de informação é menor o que permite aumentar o tempo de vida útil de uma bateria).

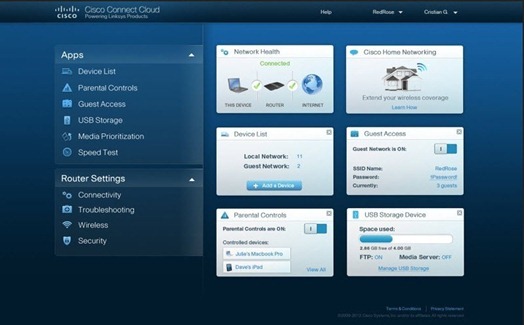

Aliado à performance, o router Wifi Linksys Smart EA6500 integra uma plataforma inteligente denominada de Cisco Connect Cloud que simplifica o modo de como os dispositivos se ligam à rede e além disso disponibiliza ainda funcionalidades para controlo e interação com esse dispositivos.

O router Wifi Linksys Smart EA6500 é retro compatível com as normas wireless anteriores (802.11a/b/g/n), possibilitando assim que placas wifi mais antigas possam também ligar-se a rede. O EA6500 integra seis antenas 3D que foram especialmente desenhadas para garantir uma melhor cobertura de sinal e ausência de "pontos mortos".

Resumo das características

- Bandas utilizadas:

- [2,4 GHZ]

- Tecnologias Wireless: 802.11n (suporte também para 802.11a/b/g/n)

- Velocidade: +/- 450 Mbps

- Transmissão e recepção: 3 x 3

- Nº Antenas: 6 antenas internas

- [5 Ghz]

- Tecnologias Wireless: 802.11ac (suporte também para 802.11a/b/g/n)

- Velocidade: atualmente +/- 1300 Mbps

- Transmissão e recepção: 3 x 3

- Nº Antenas: 6 antenas internas

- Integração da plataforma Cisco Connect Cloud

- 2 portas USB

- 4 portas Gigabit LAN

- 1 Porta Gigabit Wan

- Suporte para IPv6

Tendo em conta as características referidas, este router é ideal para situações onde a fiabilidade na transferência de vídeo é um requisito.

Este artigo tem mais de um ano

Que bixo de router! Venha a norma ac!

O preço tb deve ser interessante xD

Onde diz 6 antenas externas, nao seriam antes internas?

Boas Jonas,

Sim, confirmo, internas.

De facto é uma bela máquina. Quanto ao preço, deve rondar os 200€ (isto porque a tecnologia 802.11ac ainda é novidade 🙂 )

Cisco Connect Cloud que simplifica o modo de como os dispositivos se rede

Não compreendi o sentido da frase ^^

Relativamente ao router, parece de facto fantástico pelas especificações e demonstra a grande e constante evolução da internet e comunicações

E que dispositivos é que já há que funcionem a 5 Ghz? Refiro-me a Androids, IOSs…

PS: Novo e.mail no Pplware devido ao avatar só para aqui.

A maioria deles funciona na banda dos 5 Ghz pois suportam a norma 802.11a. No entanto, o problema aqui é suportarem a norma 802.11ac.

Eu estou a ponderar adquirir um router dual band e vejo que já há muita escolha no mercado.

Basicamente queria um que tivesse uma ou duas portas usb, para poder a impressora partilha e também um disco partilhado na rede.

Além disso precisava também que oferecesse configuração de VPN.

Um que me pareceu bom foi o ASUS RT-N65U , mas não consigo encontrar nenhuma informação para o comprar. Alguém sabe onde o poderei comprar, ou então indicar outro com as características que referi?

“…segurança…são hoje um trunfo desta tecnologia.” not sure 🙂

Quanto à segurança as normas são as mesmas?

João,

Reflecte no seguinte que te vou dizer 🙂

Na ligação por cabo, não há qualquer mecanismo de segurança nativo para proteger os dados. No Wireless acontece até com uma simples chave Wep. O problema do wireless é que é sinal aberto…não sei se me fiz entender.

Exacto tens razão mas refiro me por exemplo aos acessos não autorizados que numa rede sem fios é mais acessível mesmo com as proteções WEP ou WPA2 do que numa rede por cabo em que tens de ter acesso ao hardware em si 🙂

A dias estive a usar um dos routers que eles usufruem para os cursos que fornecem, e aquele router nada se compara a este!

Tiago, os que usaste são certamente da gama profissional.

Sim, muito provavelmente será! Mas não dou certezas!

Falta apenas a capacidade dos dispositivos suportarem a norma 802.11ac..

Relativamente à segurança, tens mil e uma forma de te precaveres de acessos não autorizados (tanto para redes estruturadas como para redes wifi). Falando disso, tens uma bastante forte.. restrição por MAC’s.

Cumprimentos,

Filipe, foste logo escolher a restrição que menos segurança dá. Os Mac’s são facilmente “colonados” 🙂 Abraço

É por isto que eu venho a dizer, precisamos de mais e mais artigos sobre segurança. Restrições MAC não te protege de nada, é 1 linha de comandos até qualquer um usar o MAC Address da tua placa de rede, clonado na do atacante.

Passem estas informações é importante que a ignorancia de a 10 anos atras não persista entre as pessoas.

A culpa foi dos fabricantes que colocaram esses menus de segurança, falsa segurança.

Aliado ao disable do broadcast do SSID e uma Chave WPA2. Mas se queres falar sobre segurança, tens muitas e muitas alternativas.

Falando nas normas 802, podes também falar sobre o 802.1x, etc etc.

Estou mais virado para o nível empresarial.

João Reis, a culpa não é dos fabricantes. O problema é o interface cadeira/teclado/monitor…

Dizes restrição bastante forte Restringir MAC´s é a mais fácil.

Mete uma chave WPA2 com numeros e letras que não façam sentido, e estás bastante seguro para começar.

Há muito mais que podes fazer, mas nunca, nunca pronuncies Restrição MAC como alguma coisa ou na construção de alguma frase sobre segurança.

Alias se vires os novos routers já não vem com essa opção praticamente.

Concentra-te na encriptação e vais ficar bem

Quem te “ouve” falar, consegues aceder a minha rede WIFI, tendo eu apenas uma chave WEP.

Antes que mais é preciso saber do que estás a falar. É necessário saber qual é o MAC que está restrito, é necessário quebrares a chave de segurança (que seja ela WEP/WPA/WPA2/WPA-PSK/etc).

É a mesma coisa que dizeres que consegues entrar num cofre sem saberes o código de acesso. É mesma coisa que dizeres que queres entrar numa porta e não tens a chave.Olha já agora, podes aceder ao meu e-mail.. só te falta a password.

Não existem redes 100% seguras. Existem sim, redes mais que seguras que outras. Existe ainda uma coisa muito importante. CONHECIMENTO da rede, como funciona, por onde passa o tráfego e por aí em diante.

A MEO também se “concentrou” muito na encriptação. Tanto que até existem aplicações para gerar as chaves WEP geradas pelos “Routers” Thompson. Foi uma leak aliada à burrice ingénua das pessoas.

Olha, podes entrar também nos routers da ZON. Têm aquela opção que se chama “Aceder as definições do Router através da rede wireless”.

Username: home

password: zonnet

Não te esqueças que tens que adquirir um IP da rede Wireless.

Cumprimentos,

Filipe, num inbentes páh 🙂 é o que me ocorre dizer.

Estás a falar de cor. Sim, é fácil saber o endereço da tua placa de rede (MAC-Address), se tu a usas qualquer um sabe que estás lá ligado, cliente ligado ao AP também aparece na busca (monitor).

A chave WEP é fácil de ultrapassar, são 10 min.

– A MEO não se concentrou coisissima nenhuma lol a rede wifi dos THOMSON e qualquer outro é encriptada em WPA2 mas o que aconteceu foi que o algoritmo que gera a chave wpa2 advém do ID da rede e logo isso gera uma grande falha, ou seja concentrou-se o tanas, quem os gerava era provavelmente a thompson antes de os enviar para eles. Os mais recentes THOMPSON já estão curados desse mal.

Comentei o teu post inicial, se bem te lembras afirmas que restrição mac address como a fonte de todas as seguranças, e enumeraste a maior falha de todas a mais fácil de quebrar. Entendes agora?

Estás a interpretar leituras de wiki erradamente.

A única coisa acertada que disseste é precisamente a que não existem redes 100% seguras. Mas concentra-te numa senha wpa2 que não venha num dicionário, letras e números alternados.

Desliga também a possibilidade de aceder por PIN Sistema WPS, é também importante.

De resto diverte-te que ninguém te vai chatear.

Não sou expert, sou mesmo iniciante, mas há coisas básicas que deves passar para amigos ou colegas, e restrição de mac-address é a Ultima que deves mencionar em qq conversa.

@Caro pplware, vou ser muito curto e directo, já que isto é a net: os vossos conteúdos são muito bons, a maneira como os escrevem, é pouco credível e um bocado repetitiva.

É preciso por pontos de exclamação logo na primeira frase de um artigo?

E “Considerado/a por muitos”, “Na verdade”, “Todos sabemos”, são grandes clichés para quem lê os vosso artigos. 🙂

Continuação de um bom trabalho,

Rui Carneiro

Nelson podias propor-te/oferecer-te para redator do pplware, que achas ?

Só perde mesmo por falta de saidas r-sma… não sei qual é a ideia de encherem um diapositivo com n antenas internas sendo nescessário utilizar como suporte outro diapositivo que o suporte…

João Reis,

Caso não tenhas reparado, não me referi a MEO como fabricante, pq a MEO não fabrica “nada”.. Apenas fornece serviços. A encriptação utilizada default nos antigos Routers thompson era WEP e não WPA2. Era gerada com base no MAC-Address do Router.

Mas não sei se percebeste bem a ideia de MAC Restriction.. Tu só sabes o meu MAC address caso eu queira. Quem faz a restrição por MAC é o Administrador da Rede.

Em relação à encriptação WEP, dou-te os 10 minutos, 20, 30, 40, 50 minutos.. o que quiseres, e continuo a apostar em como não entras na minha rede Wireless.

Eu neste momento estou a falar de segurança de uma infra-estrutura de rede (wifi/cablada), na vista da segurança do administrador de rede e não do end-user.

Quando falas em AP (Access Point), busca (monitor), estas do quê? Estás a falar de AP’s ou de Routers? Estas a falar de tabelas de ARP? Tabelas de MAC-Addresses? Não estou a perceber a tua conversa. O que é que isso tem a ver com o facto de tentares entrar numa rede com restrição por MAC-Address?

Desculpa, mas quem está a falar de cor, és mesmo tu.

Obrigado,

Cumprimentos,

Filipe… devias estudar mais um pouco do que falas…

vou-te elucidar um pouco.

pegas numa maquina com linux

linha de comandos, e inseres o comando para meter o teu interface wlan em modo monitor (era isto que estava a ser falado)

corres o airodump-ng, automaticamente a tua interface de rede, começa a capturar tudo o que passa no ar.

desde Access points a operar, o tipo de encriptação utilizada, o numero de beacons, o sinal, e o melhor… todos os interfaces de rede na area ao teu alcance, que se estao a tentar ligar em access points, ou que se encontram ligados.

Se eu correr isto perto de tua casa, vou obter o mac adress do teu router, o ssid, (mesmo que o tenhas disabled), o mac da tua maquina, e o teu sinal e posso até capturar os packets que geras entre o teu pc e o access point.

Logo apenas com duas linhas de comando, sei o teu mac…

se usas wep, faço uma fake auth no teu access point e começo a reeinjectar pacotes neles, posso até modificar os teus pa ser + rapido… obtenho a wep, mudo o mac para o teu, e entro… 10min se tanto…

o que vai acontecer… é que como vou usar o teu mac, a tua net deixa de dar, ate que faças ligaçao de novo na rede, entra um e sai o outro… 🙂 se usas wep ainda… secalhar nem ao trabalho te deste de mudar a pass de origem… e a festa ainda fica melhor.

PS: nao fales de cor, sem ter conhecimento 🙂

queres segurança, desliga o WPS pin, usa WPA2-TKIP+AES, com uma pass que nao se tenha em dicionario, por exemplo (L@s82asdD) que a menos que se tenha descoberto alguma falha na encriptação WPA2(que ainda nao existe), ng te fura 🙂

Não comprem Cisco: http://www.neowin.net/news/cisco-locks-users-out-of-their-routers-requires-invasive-cloud-service

Sabe me dizer quantos hosts esse roteador consegue segurar na rede mantendo a eficiencia e qualidade ?