Esta pequena caixa consegue adivinhar o pin do seu iPhone

A segurança dos equipamentos é sempre uma questão sensível. Mesmo acreditando que as medidas implementadas pelas marcas que criam os sistemas são realmente seguras e que protegem os utilizadores e os dados, surgem sempre situações que acabam por contrariar esta ideia.

Uma nova forma de contornar as medidas de bloqueio do iPhone foi encontrada, conseguindo descobrir o código de bloqueio de qualquer um destes equipamentos, simplesmente recorrendo ao velho método da tentativa e erro.

Os iPhones são dos sistemas que mais vezes são "atacados" e onde mais os atacantes tentam descobrir formas de contornar as medidas de segurança que a Apple implementa.

Não é por isso estranho que tenha agora surgido uma forma de conseguir contornar os bloqueios de segurança do iOS, que recorrem ao pin.

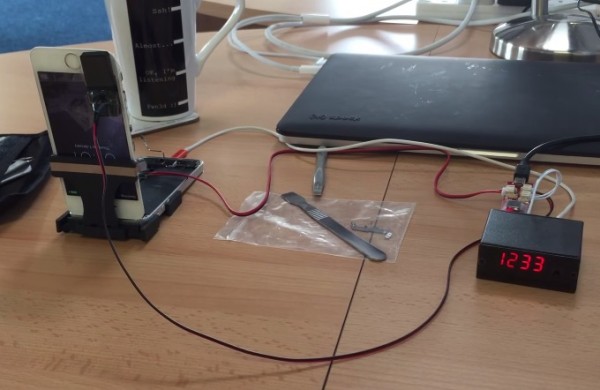

A forma usada, e que foi revelada pela empresa de segurança MDSec, recorre a uma simples caixa com hardware específico e que pode ser montada por pouco mais de 275 euros (200 libras).

A IP Box, nome por que é conhecido esta caixa, requer acesso físico ao iPhone e por um simples ataque de forma bruta consegue descobrir pin associado ao equipamento.

Mesmo com as medidas de protecção que o iOS tem, e que bloqueia o iPhone ou que elimina os dados do equipamento ao fim de 10 tentativas sem sucesso, esta caixa tem a capacidade de descobrir o código definido pelo utilizador.

The IP Box is able to bypass this restriction by connecting directly to the iPhone’s power source and aggressively cutting the power after each failed PIN attempt, but before the attempt has been synchronized to flash memory.

A forma encontrada para impedir o bloqueio recorre ao corte de energia sempre que o iOS tenta escrever na sua memória o registo de mais uma tentativa falhada de acesso.

Através da medição da luminosidade do ecrã do iPhone a IP Box fica a perceber se encontrou ou não o código certo e aplica o corte de energia caso tenha falhado o código.

O envio do código para o iPhone é feito com recurso à ligação USB do dispositivo e em apenas 111 horas é possível testar todas as combinações possíveis de códigos de 4 dígitos.

Importa notar que a IP Box apenas deverá funciona de forma garantida em dispositivos que tenham instaladas versões do 8.1 iOS, havendo indicações de que a Apple teria tratado da falha explorada na versão 8.1.1.

Esta suposta resolução do problema pela Apple requer ainda confirmação, quer nessa versão, quer em versões posteriores.

O vídeo abaixo, produzido pela MDSec, mostra a IP Box a funcionar e a conseguir desbloquear um iPhone em poucas tentativas. Nele pode-se também ver o iPhone a ser desligado e novamente ligado algumas vezes.

Este não será o método mais simples de usar e requer algumas condições específicas para poder ser explorado. Em primeiro lugar requer acesso físico ao equipamento e em segundo que o mesmo seja aberto e que seja feita uma ligação directa à bateria.

Não deixa de ser uma forma que pode facilmente usada ser por uma empresa de reparações menos séria para aceder aos dados do utilizador, sem que este tenha conhecimento disso.

Mesmo com essas condicionantes não deixa de ser um conceito interessante e que se sabe estar já a ser comercializado por algumas empresas, cujos propósitos podem ser facilmente entendidos.

Este artigo tem mais de um ano

O que essa caixinha faz é ler a posição de cada toque no ecra.

Faz a triangulação e tem o pin.

loool

essa caixinha basicamente faz uma ligaçao ao mundo dos gnomos que guardam o pin do dispositivo, o motivo pra demorar a descobrir o pin é porque o mundo dos gnomos é distante mas mesmo assim tal como indica o artigo em 111 horas de certeza que o gnomo devolve a resposta com o pin.

Lol boa, mereceu…

FABULOSA RESPOSTAS!!!!!

hahahaah boa tentativa…

Tu leste a noticia?

Força bruta, a caixa faz todas as tentativas possíveis de inserção de pin. Sendo que sempre que erra corta a energia ao aparelho para que este não possa registar uma tentativa errada na inserção do código, para não acontecer chegar as 10 e bloquear o aparelho.

Boa noite. não entendo muito das medidas e cuidados de segurança que se pode ter com um iphone, no entanto, segui uma vez umas dicas que diziam para desligar o pin, bloquear as alterações de conta, de dados, e acesso aquela barra que da acesso a desligar o wlan, ou colocar em modo de avião com o telefone bloqueado.

Mas, mesmo assim, se o iphone estiver bloqueado com codigo, se carregar fixo no botão de desligar, ele desliga.

Ora não entendo como tudo pode ajudar à segurança do telefone se quem o roubar podes simplesmente desliga-lo e assim não dá para fazer a pesquisa de onde se encontra.

Provavelmente poderá até faltar-me mais uma ou outra configuração, caso contrario, é apenas uma falha na segurança do IOS.

Se alguem me puder ajudar, agradeço.

Só com jailbreak consegues fazer isso. Impedir que se desligue o iphone e escolher que opções queres na barra. Sem jailbreak podes sempre tirar a barra do modo bloqueado mas não impedes que o desliguem.

Isso é irrelevante.

Podes sempre tirar o SIM de um telemóvel, por exemplo.

Não há milagres…

Considerar conseguir desligar o telemóvel uma falha de segurança é um pouco “de loucos”!!

Não é sequer preciso desligar o telemóvel para bloquear todas as comunicações via rádio. Basta enfiar numa caixa especial que bloqueie os sinais rádio!

Não há nada de especial nisso, basta-o embrulhar em folha de alumínio disponível numa cozinha perto de si.

Consegue-se desligar mas os larapios já começaram a aperceberem-se que hoje em dia, com iphones recentes não é fácil e nada podem fazer com eles desligados e mesmo, quando os ligarem, os iphones vão precisar de uma autenticação por parte da apple, seja por rede de operadora ou wifi. Mesmo quem rouba, se tentem uma autenticação à sorte, nessa altura já o iphone recebeu informação do roubo, ficando eles sujeitos à sua localização. Situação um pouco remota mas que já tem acontecido…

Não é assim, o iPhone não precisa de receber um bloqueio.

Os iPhones ficam bloqueados quando fazes um reset ou pões um SIM novo.

Precisam de autorização da Apple para se desbloquearem.

Se tu bloqueias o UID na Apple, a Apple não desbloqueia.

Nunca disse que o iphone precisa de receber o bloqueio. Recebe sim, informação de que está perdido (uma vez que o proprietário já o teria dado como perdido ou roubado através da sua conta do icloud – find my phone) e assim que o iphone se tenta autenticar na apple, seja por wifi ou por SIM, origina o envio da sua localização.

Outra ideia é alugares um cofre num banco e fechar lá o iPhone…

Se tens dinheiro para comprar um, tens dinheiro para comprar 2.

Se tens top notch no teu iphone encripta tudo ou usa a cloud.

Os códigos de 4 dígitos são sempre fracos, o melhor é usar Password + TouchID. Segurança e rapidez…

Ainda bem que a Apple corrigiu…

E parabéns à MDSec.

Parabéns à MdTec? Acho que também quiserem aproveitar tempo de antena. Do post:

“We tested the attack on an iPhone 5s running iOS 8.1”

“Further research suggests this could be the issue detailed in CVE-2014-4451 but this has yet to be confirmed”

“We plan to test the same attack on an 8.2 device and will update with our progress.

Então o que é o CVE-2014-445? Uma vulnerabilidade que permitia a introdução de um número ilimitado de pink. Se pesquisarem há muita coisa escrita.

Foi conhecido em Novembro de 2014. Quando foi corrigido? Através do iOS 8.1.1 : http://www.cvedetails.com/cve/CVE-2014-4451/

Então porque é que a MdSec, convenientemente, usa um iPhone com iOS 8.1 e fala do CVE-2014-445 sem referir que foi corrigida? E deixando a coisa assim: “vamos experimentar com o 8.2 e depois dizemos qualquer coisa”. isto há uns dias atrás, porque não há pressa. Provavelmente se tivessem usado o iOS 8.1.1 ou 8.2 já não tinham tempo de antena.

Fica a vale a recomendação, já conhecida, que fizeram: usar passwords complexas. No caso, basta usar uma letra/símbolo.

… pine se não “pink”

ainda não foi garantido que não funcione com versões superiores!!!

tendo em conta que isto depende duma sequência de eventos no arranque do sistema para saberem que devem desligar a fonte de alimentação, não deverá ser muito complicado para a Apple fazer modificações e tornar o método actual ineficaz!

Foi resolvido na versão 8.1.1

Exactamente. Por isso também tenho no meu uma password de 10 caracteres. (letras e numeros). Mas realmente é chato para que tem um iphone sem o TouchID.

Para prevenir este método não seria preciso tanto!

Uma password alfa-numérica de 4 caracteres já tornaria o método impraticável. Em vez de demorar 4-5 dias para experimentar todas as possibilidades, passaria para mais de 2 anos. Se usarem 5 caracteres, seria mais de 85 anos

Ninguem diz o contrário e talvez fosse suficiente mas para quem não tem TouchID. Agora se posso usar passwaords complexas, tendo eu TouchID, porque não o farei? Quanto menos se facilitar, melhor.

claro, óbvio, essa é uma das vantagens do TouchID!

Claro. Essa é a grande vantagem do touchid que muita gente despreza.

Antes não tinha códigos complexos porque não era prático. Agora como uso o touchid, e o iphone desbloqueia logo que lhe toco, tenho sempre códigos complexos que invalidam o método apresentado.

Concordo com PSL,

Gostava de esta caixinha ligada descobrir o meu que tem password e touch ID.

Quem tem iPhone com touch ID não compreendo porque ainda usa código de 4 digitos.

Enfim

o touchid tb pode ser crackado, já sairam artigos sobre isso!

Em condições quase laboratoriais muito especificas.

Eu dou o meu iphone 6 plus 64gb space grey a quem conseguir crackar o touchid sem a minha ajuda (leia-se: sem que eu voluntariamente faculte amostras consistentes das impressões digitais).

Mesmo a nível forense, para efeitos de comparação com amostras validadas é muito complicado conseguir amostras com qualidade suficiente.

Para não falar no processo de transformar essa amostra em molde que seja aceite pelo iphone.

Se alguém tem esses meios e se dá a esse trabalho então o iphone é o menor dos problemas que têm na vossa vida.

Não, não pode!

O TouchID pode é ser enganado por alguém que consiga obter a impressão digital usada, e mesmo assim é preciso que consigam reproduzir a impressão correcta com alta qualidade e num número limite de tentativas e tempo!

Nem precisas de 4 digitos.

Bastam 2, basta usar caracteres fora do alfabeto inglês (ex: ç, º, !, €) e eles nunca mais chegam lá…

Isto funciona para o bom e para o mau, a pirataria é isto mesmo se for bem aplicada por pessoas serias e honestas, pode ser muito útil, mas se for usada por pessoas menos serias !!!

Isto é montagem, nada nem ninguém consegue invadir o meu Iphone

eu acho piada e aos fandroids falarem quando eles basta tirar a bateria e ja ta.

Antigamente os telefones eram a coisa mais fácil de piratear…ou se colocava uma pequeno dispositivo dentro do telefone, ou se ia a caixa e desviava-se a ligação. Que eu me lembre ninguém deixava de dormir por causa disso… Agora com os telefones modernos anda tudo a stressar…lol…será que ainda não perceberam que nada é impossível….hoje está seguro, mas amanhã a mente humana encontra sempre possibilidades de dar a volta aos sistemas de segurança. Os sistemas de segurança, apenas servem como dissuasor, estes nunca são infalíveis!

+1

Estes iphones nunca me enganaram

e os que acham que a app store é segura, já se esqueceram do FREAK?

:S

tens noção que o FREAK afectou todos os sistemas? E para tua informação quase nenhuma aplicação na App Store da Apple tem o problema se as pessoas tiverem o sistema actualizado.

Ai sim?

O FREAK está resolvido no iOS, Windows Phone…

E android? 99.9% dos que andam aí, têm o FREAK por resolver.

Sim, a AppStore é segura.

Por isso o meu iphone 6 tem PIN com 6 digitos + touch Id……..boa sorte…e com ecra bloqueado, nao o metem sequer em modo voo…e lá dentro restrições activas, nem apps conseguem apagar…

Uma possível correcção era efectuar o registo de tentativa de pin antes mesmo de verificar se esta correcto, assim vai aumentando o contador. Sempre que fosse introduzido correctamente fazia reset ao contador. Assim não adiantava cortar a energia já que já tinha incrementado, pensando que não é registado em memoria volátil.

Depois chega o pessoal do iPhone vs Android, que faz lembrar o Passos Coelho, ou os políticos na generalidade.

Politico

-Eu roubei, mas ele roubou mais que eu.

Mas como sabemos não é por roubar menos que merece perdão.

Sendo assim, só havia um criminoso na cadeia por matar, porque todos os outros mataram menos.

Cumprimentos

Este método só tem uma utilidade, que é obter a informação que está gravada no iphone(imagens,contactos,etc) para alem disso o iphone continua praticamente inútil! Na 1º vez que se ligar a uma rede seja wifi seja gsm possivelmente(depende do que o seu dono tenha feito) vai ficar bricado! já que para desativar o find my iphone/active lock necessita também dos dados apple id!

Fixe era uma box que desbloqueie a iCloud num iPad.

Vamos aguardar…

Inútil, isto já foi corrigido na 8.1.1 .

Enfim querem aparecer ás custas da Apple, tadinhos.

Nada foi corrigido SR. Traz qualquer ipad ou iphone mesmo com o IOS 8.2 e vais ver como se faz 🙂 Uns fazes outros desfazem… Um programador nunca sera bom em protecções de software… nem mesmo a APPLE. 🙂 Brute force de Ataque de Pin codes em telemóveis ja se faz aos anos… Depois do bypass ao código também te mostro como se retira o icloud em 10 minutos 🙂 Tanto em IOS ou android nada é impossível. 🙂 I´m a APPLE FAN BOY.

por acaso tens a caixa?

Pelo o que eu posso compreender o funcionamento da caixa está dependente da existência de diferenças na sequência de eventos entre PIN correcto e PIN errado, para cortar a fonte de alimentação antes de conseguir escrever para a memória o número de tentativas! Bastaria à Apple tornar a sequência igual para que isto deixasse de ser possível.

“Um programador nunca sera bom em protecções de software… nem mesmo a APPLE. Brute force de Ataque de Pin codes em telemóveis ja se faz aos anos…”

O facto de se fazerem estes ataques há anos não quer dizer que tenham a mesma eficácia. Não é por acaso que esta caixa demora 40 segundos para cada tentativa, é porque a Apple introduziu protecções no hardware e software que inviabilizam os ataques clássicos. Basta pensar que se em vez dum PIN de 4 digitos que demora até 4-5 dias [o que já é muito tempo], for 4 caracteres alfa-númericos, serão cerca de 2 anos à espera por um resultado, o que é praticamente inviável!

O que essa caixa faz é apenas uma emulação de um teclado. Logo recorrendo a outras técnicas é possível correr dicionários pre-feitos. Também é possível trabalhar com outros delays que nao tenham sido definidos na firmware do telefone para que demore menos tempo. Algumas coisas demoram mas nao sao impossíveis. Mas a adrenalina esta no estudo, a pica sempre foi essa. Furar o que os outros pensam que esta fechado 😀

Não, não é possível trabalhar com outros delays pois todo o princípio se baseia em cortar a fonte de alimentação para não escrever para a memória! Dessa forma o delay vai ser sempre no mínimo o tempo que demora a fazer o boot do sistema até pedir a password, não há como contornar essa limitação!

por isso depreendo que não usaste a caixa e não tens como saber se está ou não corrigido no iOS 8.2

e só para completar o raciocínio [repetindo o que já disse], a razão para terem que usar uma caixa desta forma é porque a Apple “introduziu protecções no hardware e software que inviabilizam os ataques clássicos”.

Ras’ Pirata

Nokall preciso falar contigo. Contacta-me por mail. Obrigada